미닉스의 작은 이야기들

리눅스와 윈도우의 공존 (주의: 스크롤 압박 있음) 본문

리눅스와 윈도우의 공존김인성

잡지 마이크로소프트웨어에 1998-1999년에 연재했던 내용의 원본을 이창재님의 홈페이지 아래(http://iskim.intosea.com)에도 있습니다. 기술적인 내용이 많기 때문에 리눅스에 대해서 모르시는 분들은 안 보셔도 됩니다.

리눅스와 윈도우의 공존1. 리눅스와 윈도우의 공존 * 1.1 하드 디스크 에라 숨기기 * 1.2 박스기사 : 리눅스 작업 플로피 제작 2. 기업 환경을 위한 리눅스 블랙박스 만들기[2] * 2.1 작업 디스크를 이용한 윈도우 백업 * 2.2 제닉스 파일시스템을 구출하라 * 2.3 그밖의 활용 가능성 * 2.4 맺으며 * 2.5 이달의 숙제 : * 2.6 박스 기사 : 리눅스를 배워 보려는 사람들을 위한 조언 3. 기업 환경을 위한 리눅스 블랙박스 만들기[3] * 3.1 숙제 풀이 * 3.2 작업디스크와 관련된 두가지 사건 * 3.3 리눅서는 어떻게 크는가 * 3.4 박스 기사 : 리눅스 문서들 * 3.5 박스 기사 : EQL을 설정하자 4. 기업 환경을 위한 리눅스 블랙박스 만들기[4] * 4.1 윈도우에서 리눅스를 제어한다. * 4.2 숙제 풀이 * 4.3 리눅스로 부팅한 후에 할 최소한의 작업 * 4.4 linuxconf 의 사용 * 4.5 ip의 설정 * 4.6 telnet의 사용 * 4.7 webmin의 사용 * 4.8 webmin의 접근 제한 설정 * 4.9 webmin을 이용한 삼바 설정 * 4.10 webmin을 이용한 프로세스의 관리 * 4.11 리눅스 블랙박스화를 위하여 * 4.12 이달의 숙제 5. 기업 환경을 위한 리눅스 블랙박스 만들기[5] * 5.1 삼바 서버 만들기, 이보다 쉬울 순 없다. * 5.2 숙제 풀이 * 5.3 패키지 버전 따라잡기 * 5.4 삼바 주식회사 * 5.5 리눅스가 설 자리 * 5.6 윈도우 설정 * 5.7 리눅스 사용자 등록 * 5.8 삼바 기본 설정 * 5.9 삼바 home 설정 * 5.10 삼바 tmp 설정 * 5.11 삼바 agroup 설정 * 5.12 삼바의 재시작 * 5.13 쉬운 리눅스를 향하여 * 5.14 이달의 숙제 6. 기업 환경을 위한 리눅스 블랙박스 만들기[6] * 6.1 메일서버 세팅과 엑스윈도우 * 6.2 숙제 풀이 * 6.3 웹 방식 작업의 한계 * 6.4 윈도우에서 엑스윈도우를 사용한다 * 6.5 Xmanager를 리눅스 서버에 붙이기 * 6.6 박스 기사 : 엑스 서버에 대한 기초 지식 * 6.7 메일 서버의 설정 * 6.8 메일 서버의 인스톨 * 6.9 메일 서버 세팅 * 6.10 메일 사용자 만들기 * 6.11 박스 기사 : 메일 전송에 대해서 * 6.12 한글 메일의 처리 * 6.13 윈도우에서 메일 보내기 * 6.14 윈도우에서 메일 받기 * 6.15 sendmail의 보안 문제 * 6.16 메일 서버에 대한 나머지 얘기 * 6.17 이달의 숙제 7. 기업 환경을 위한 리눅스 블랙박스 만들기[7] * 7.1 20만통의 메일과 sendmail * 7.2 숙제풀이 * 7.3 이글의 범위 * 7.4 필요한 것들 * 7.5 1천통의 이메일 * 7.6 1만통의 이메일 * 7.7 5만통의 이메일 * 7.8 10만통의 이메일 * 7.9 20만통의 메일 * 7.10 100만통의 이메일 처리를 위하여 * 7.11 이 달의 숙제 8. 기업 환경을 위한 리눅스 블랙박스 만들기[8] * 8.1 아파치 웹서버의 설정 * 8.2 윈도우 사용자를 위해서 * 8.3 숙제 풀이 * 8.4 아파치 인스톨 * 8.5 아파치 기본 파일 위치 * 8.6 웹페이지를 윈도우에서 편집하기 * 8.7 아파치 기본 설정 * 8.8 이달의 숙제 * 8.9 박스 기사 : 리눅스 킬링 소프트웨어 아파치

1. 리눅스와 윈도우의 공존 리눅스가 윈도우 운영체계를 극복할 것인가 아닌가하는 것은 이 글의 논의 대상이 아니다. 모든 운영체계는 나름대로의 영역과 쓰임새가 있는 것이다. 거의 모든 부분에서 윈도우가 쓰이고 있지만 리눅스를 사용하는 것이 윈도우 보다 더 편리하고 더 쉽게 작업할 수 있는 영역도 존재하고 있다. 특히 리눅스의 네트웍 서버로서의 쓰임새는 윈도우 보다 더 좋다는 것을 누구나 인정하고 있다. 이제 윈도우를 사용하는 컴퓨터가 대부분인 환경에서도 리눅스를 사용하는 컴퓨터가 한대쯤 있어야 하지 않는가하는 생각을 해본다. 후발 운영체계이기 때문에 나름대로 윈도우와 공존을 위한 장치가 많고 그 장치를 이용한다면 윈도우가 해 줄 수 없는 역활을 충실히 해 줄 수 있기 때문이다. 이번 호에서는 리눅스가 하드웨어를 다루는 방식의 특성을 이용해서 윈도우의 사용에 편리함을 더하는 방법에 대해서 알아보기로 하자. 이 것은 어떤 운영체계가 주가 되고 어느 것이 종속적인가하는 문제가 아니다. 서로 보완할 수 있는 부분이 있다면 그 것을 적극적으로 활용하는 것이 운영체계를 목적이 아닌 수단으로 삼는 것이 되고 기업의 생산성에도 도움이 줄 수 있으며 리눅스가 보편적인 운영체계로 자리잡는 가장 빠른 방법이 되기 때문이다. 윈도우와 윈도우NT로만 되어 있는 환경에서 리눅스 박스를 두는 것은 어떤 장점이 있을까? 그 답은 리눅스 박스를 설치하고 사용해 보면 안다는 것이다. 하지만 윈도우 사용자가 리눅스를 인스톨하고 사용법을 익히는 것은 어려운 일이다. 우선 간단한 리눅스 작업 플로피를 만들어 보았다. 이 것으로 리눅스에 대한 경험을 쌓고 정말 쓸모 있다는 것을 몸으로 확인하고 나서 본격적으로 리눅스 박스를 설치해도 늦지 않을 것이다. 이 번 달에는 비록 한개짜리 플로피지만 리눅스를 이용해 윈도우 파티션에 대한 작업을 하면 얼마나 효율적이고 편리한가에 대해서 알아 보기로 하자.

박스 기사 : 리눅스 작업용 플로피 설명

리눅스 작업 플로피를 만들기 위해서는 이번 달에 제공되는 디스켓의 압축을 풀고 도스나 윈도우에서 다음 명령을 사용하면 된다. c:\> rawrite -f work-img.gz -d a 리눅스에서는 다음 명령을 써도 된다. # cat work-img.gz >/dev/fd0 이 리눅스 작업 플로피는 리눅스 파일 시스템으로 되어 있기 때문에 도스에서 읽지 못한다. 이제 이렇게 만든 플로피로 부팅을 한다. 초기화면에서 사용자의 입력을 기다리고 있을 때 잠시 기다리면 리눅스 부팅을 시작한다. 로그인 화면에서 root라고 치면 리눅스 프롬프트가 뜬다. 이제 이 글에서 설명하는 작업을 진행할 수 있다. 참고로 로그인 했을 때 있는 디렉토리는 /root 이다. 루트 디렉토리는 ls명령으로 볼 수 있다. #cd / #ls bin/ etc/ mnt/ root/ usr/ boot/ lib/ mnt2/ sbin/ var/ dev/ lost+found/ proc/ tmp/ /etc 디렉토리는 리눅스 부팅에 관련된 설정 파일들이 있고 /lib에는 프로그램이 실행 될 때 필요한 라이브러리가 있다. 그외 /tmp, /proc 등의 디렉토리들은 리눅스 실행에 필요한 디렉토리 들이다. 윈도우 사용자라면 크게 신경쓰지 않아도 된다. 윈도우 파티션을 /mnt, /mnt2에 붙일 수 있다. 이 것을 마운트 한다고 말하며 마운트한 윈도우 파티션은 리눅스 디렉토리처럼 간주하고 작업을 할 수 있다. 사용자가 알고 있어야할 실행가능 파일들은 /bin 과 /sbin에 있다. 윈도우와 관련된 작업을 위해서 필요한 최소한의 프로그램들을 모아 놓았다. 마찬 가지로 그 내용은 ls 명령으로 볼 수 있다. # ls /bin bash cut elvis login mv sh vi cat dd filesize ls ping sync zcat chmod df gzip mkdir rdev tar compress dirname hostname mknod rm tr cp e2fsck ipmask mount rmdir umount

#ls /sbin agetty brc ifconfig mount route smbumount badblocks fdisk init probe shutdown umount bdflush halt mke2fs reboot smbmount update 어떤 프로그램을 사용할지는 연재 중에 거의 나올 것이다. 관심있는 사용자라면 리눅스가 깔려 있는 컴퓨터, 즉 리눅스 박스에서 사용 설명서들을 읽어 보는 것도 좋을 것이다. 리눅스 사용자라면 이달의 디스켓 나머지 파일을 이용해서 직접 자신의 작업 디스켓을 만들 수 있다. 이 글의 뒷부분에 그 방법에 대해 설명했으니까 참조하기 바란다. 리눅스 작업 플로피가 인식할 수 있는 하드웨어는 IDE 장치, SCSI 장치, 네트웍 장치가 있다. IDE 하드디스크는 4개까지 모든 IDE CD-ROM을 인식할 수 있고 SCSI 카드는 Adaptec, buslogic, future domain, ncr등이다. 네트웍 장치는 3Com, intel eepro 계열, NE2000 호환 카드를 인식할 수 있다. 그밖의 다른 창치는 별로 중요하지 않기 때문에 커널에서 인식하지 않게 했다. 작업 플로피가 인식하지 못하는 하드웨어에 대한 지원이 필요하다면 스스로 제작하거나 주의의 리눅서들에게 부탁하기 바란다. 한개의 플로피에 모든 디바이스에 대한 지원을 할 수 없어서 이렇게 했을 뿐 리눅스가 인식할 수 있는 디바이스는 상당히 많이 있다. 네트웍 프로토콜은 TCP/IP가 지원되며 NFS를 사용해 다른 리눅스 박스를 마운트할 수 있고 samba 프로토콜을 이용해서 윈도우 박스의 하드디스크를 사용할 수 있도록 했다. samba와 NFS 사용법은 필요한 부분에서 적을 예정이므로 연재를 읽으면 알 수 있다. 1.1 하드 디스크 에라 숨기기 하드 디스크를 오래 사용하게 되면 에라가 나게 된다. 파일 시스템이 엉키는 간단한 것이라면 디스크 검사로 해결이 된다. 불량 섹터가 났을 때 도스나 리눅스 포맷으로 해결 되기도 한다. 이렇게 운 좋은 경우는 불안하지만 별 어려움 없이 사용 할 수가 있다. 어려운 것은 하드 디스크가 물리적인 에라가 났을 때이다. 물론 이 것도 로우레벨 포맷 프로그램이나 바이오스의 하드디스크 포맷으로 해결하는 경우도 있다. 이것은 그 섹터를 베드라고 설정하고 사용하지 않는 방법을 쓰는 것이다. 가장 심각한 것은 논리 포맷 프로그램과 로우레벨 포맷 프로그램이 실행 중에 에라가 난 부분에서 더 이상 진행하지 못하고 중단 되는 경우이다. 이 때에는 에프터 서비스를 받아야 한다. 에프터 서비스가 문제가 없다면 좋겠지만 종종 판매한 곳을 찾을 수 없어서 이 것이 불가능하거나 고치는 비용이 오히려 중고 가격을 능가하는 경우가 많다. 어쩔 수 없이 하드디스크를 폐기 처분해야 하는 것이다. 하드디스크가 완전히 고장나서 인식조차 되지 않을 때라면 더 이상 이야기 할 것이 없지만 만일 하드디스크의 일부 섹터가 물리적인 에라가 나서 정상작동을 하지 않는 경우라면 해결 방법이 있다. 리눅스의 mke2fs/badblocks 프로그램은 직접 하드디스크와 교신하기 때문에 하드 디스크의 물리적 에라에도 불구하고 끝까지 검사를 한다. 도스 포맷과 바이오스 포맷 은 맵핑하거나 베드섹터라고 표시할 수 없는 에라가 났을 때 포맷자체를 중단해 버리기 때문에 에라난 부분을 찾거나 그 부분의 크기를 알 수 없지만 리눅스에서는 이 부분을 정밀하게 찾아 낼 수 있다. 그렇다면 리눅스에서 하드디스크를 모두 조사하여 에라난 부분을 제외하고 파티션을 한다면 하드디스크의 용량을 크게 잃지 않고 안전하게 재활용 할 수가 있게 되지 않겠는가? 이렇게 할 수 있는 것은 하드디스크의 물리적 에라는 일시적인 충격에 의해서 일부분의 섹터가 긁혀 생기는 경우가 많기 때문이다. 이물질이 들어갔다면 물론 지속적으로 베드가 증가하게 되니까 이렇게 해도 쓸 수는 없을 것이다. 자 이제 하드디스크를 재활용할 수 있는 경우를 정리해 보자. 하드디스크가 인식은 되지만 베드섹터가 났거나 포맷이 안되며 에프터서비스를 받을 수 없는 상황이다. 하드디스크의 일부분이라도 살려서 사용하고 싶다. 이럴때 리눅스가 어떻게 도와 줄 수 있는가? 필자의 스카시 하드디스크가 일부 섹터가 에라가 났다. 이 것을 살려낸 과정을 보이기로 한다. 우선 리눅스 fdisk 프로그램을 이용해서 전체를 리눅스 파티션으로 잡았다. # fdisk /dev/sda

Disk /dev/sda: 17 heads, 62 sectors, 1020 cylinders Units = cylinders of 1054 * 512 bytes

Device Boot Begin Stat End Blocks Id System /dev/sda1 1 1 1020 537509 83 Liux native fdisk 사용법은 m이라고 치면 자세하게 나온다. 주로 쓰는 것은 d(지우기), n(추가하기), t(ID 바꾸기), a(부트 파티션 설정하기), w(변경사항 실제로 쓰기) 등이다. 명령마다 간단한 메뉴가 나오기 때문에 사용에 어려움은 없을 것이다. 에라난 디스크를 다루고 있으므로 걱정하지 말고 명령을 시험해 보기 바란다. 이 글은 fdisk 사용법에 대한 글이 아니다. 명령 사용법은 스스로 조사해 익히기 바란다. 앞으로도 자세한 명령 사용법은 언급하지 않을 것이다. 실린더가 1020, 실린더당섹터가 62, 헤드수가 17개이며 리눅스 섹터는 512바이트이므로 모두 곱하면 약 540M 가 된다. 이 중 일부 섹터가 에라가 나서 전체를 쓸 수 없게 된 것이다. 어느 부분이 에라가 났는지 살펴보자. # mke2fs -c /dev/sda1

... Checking for bad blocks (read-only test): ...

Current error sd08:01: sense key Medium Error Additional sense indicates Unrecovered read error Scsidisk I/O error: dev 08:01, sector 1092, absolute sector 1154 scsi0: MEDIUM EROR on channel 0, id0, lun0, CDB: Request Sense 00 00 00 10 00 ...

... Current error sd08:01: sense key Medium Error Additional sense indicates Unrecovered read error Scsidisk I/O error: dev 08:01, sector 414286, absolute sector 414348 scsi0: MEDIUM EROR on channel 0, id0, lun0, CDB: Request Sense 00 00 00 10 00 ... 필요한 부분을 제외하고는 모두 생략했다. mke2fs의 -c 옵션은 badblock 프로그램을 부른다. 이 프로그램은 물리섹터를 조사해 불량 유무를 조사하는 프로그램이다. 화면에서 물리 섹터 1154와 414348 부분이 에라가 났다. 실제로는 1154부터 약 300개 414348부터 약 100개 정도의 불량섹터가 있었다. 편의상 생략한 것이다. 불량섹터는 불량섹터를 부른다. 불량섹터 큰처를 억세스하게 되면 하드디스크의 이상 동작으로 계속 이 것이 증가하는 경향이 있다. 그러므로 가능하다면 불량섹터를 중심으로 어느 정도의 여유를 두고 이를 제외한 파티션을 한다면 불량섹터가 증가할 가능성이 적어진다. 이 하드디스크의 섹터수를 2로 나누면 그 부분의 위치를 1k바이트 단위로 알 수 있다. 위에서 1154섹터는 577k 바이트 부근이며 414348섹터는 207174k 바이트 부근이다. 이제 이 곳을 제외한 파티션을 새로 해 보자 # fdisk /dev/sda

... Device Boot Begin Stat End Blocks Id System /dev/sda1 * 3 3 380 199206 6 DOS 16-bit >=32M /dev/sda2 421 421 1020 316200 6 DOS 16-bit >=32M ... 이 디스크의 실린더는 1020이므로 1실린더가 약 500K 정도이다. 첫번째 베드섹터를 피하기 위해서 첫번째 파티션은 실린더 3부터 시작했다. 두번쩨 베드섹터가 200M 근처에 있으므로 앞뒤로 1-2메가 정도의 여유를 두었다. 화면에서 보듯이 도스에서는 두번째 파티션을 확장파티션으로 설정해야 하지만 리눅스에서는 아무 상관이 없다. 이렇게 만든 파티션도 윈도우에서 문제 없이 쓸 수 있다. 물론 이렇게 쓰기 위해서는 첫번째 파티션을 부트가능하게 만들어야 한다. 불안하다면 두번째 파티션을 ID 5번 확장 파티션을 만들고 도스 fdisk 프로그램으로 그 안에 논리 드라이브를 만들면 된다. fdisk에서 파티션을 변경하는 것은 d로 지우고 n으로 추가하고 t로 아이디를 바꾸는 작업이다. ID 값을 알고 싶으면 l이라고 치면 된다. 조금만 해 보면 쉽게 모든 조작을 할 수 있을 것이다. 필자는 특수한 경우를 위해서 스카시 하드 디스크를 예로 들었지만 IDE 하드 디스크도 마찬 가지이다. 첫번째 IDE 디스크는 hda, 두번째는 hdb라는 이름을 가진다. 도스의 C:,D:와는 개념이 다르기 때문에 주의해야 한다. 에라난 디스크를 다룬다고는 하지만 무척 중대한 작업이니까 리눅스에 대한 이해가 조금은 있는 사람과 함께 하거나 스스로 리눅스에 대한 이해를 한 후에 도전하기 바란다. 리눅스에 대한 이해를 위해 필요한 모든 정보는 쉽게 구할 수 있고 무료이기 때문에 어렵지 않을 것이다. 리눅스에 대해 알고 있는 것이 앞으로 많은 도움이 될 수 있다. 요즘 같이 어려운 시기에 하드디스크 하나도 아쉬운 상황이므로 이 방법을 사용해 볼만하다. 이 하드디스크의 전체 용량에서 약 5메가 바이트 정도만 손해보고 정상적 으로 사용할 수 있으니까 좋은 일이다. 물론 리눅스를 인스톨 해서 쓴다면 더욱 좋겠지만 그건 사용자 마음에 달려 있는 일이다. 참고로 이렇게 쓰는 하드디스크는 중요한 시스템 디스크로 사용하기 보다는 보조적인 용도로 쓰는 것이 좋을 것이다. 하드디스크 청소하기 하드 디스크를 여러 컴퓨터에 옮기며 사용하다 보면 특이한 문제가 생기는 경우가 있다. LBA모드 등에 대해서 롬바이오스가 잘못 판단하는 경우 등인데 한 컴퓨터에서 LBA 모드로 포맷해서 사용하다가 다른 컴퓨터에 연결했을 때 하드디스크의 설정이 LBA로 보이지 않거나 이렇게 강제로 설정해도 부팅 후에 바뀌거나 도스 fdisk 프로그램이 제대로 디스크 용량을 인식하지 못하고 엉뚱한 크기로 파악하는 경우등이다. 이 것은 근본 원인을 알 수 없지만 하드디스크의 마스터 부트 섹터가 이상이 있거나 LBA 모드를 파악하는 방법이 컴퓨터 바이오스에 따라서 제대로 적용되지 않을 때 문제가 생기는 듯하다. 원인은 알 수 없지만 일반적으로 이런 경우에는 간단한 방법이 있다. 리눅스 플로피로 부팅해서 다음 명령을 실행해보자. # cat /dev/zero >/dev/hda 이 명령은 0을 하드디스크 전체에 쓰는 명령이다. 리눅스는 하드디스크를 물리적인 스트림의 저장체로 보기 때문에 이 명령은 하드디스크의 물리적인 영역 모두에 0을 쓰게 된다. hda는 마스터 부트 섹터부터 하드 디스크 끝까지를 의하며 hda1은 하드 디스크의 첫번째 논리적 파티션이 점유하고 있는 물리적 파티션 전체를 의미한다. 그러므로 위의 명령은 물리적 하드 디스크 전체를 0으로 초기화 하는 것이다. 이 명령을 실행하고 나면 파티션 정보를 포함한 모든 내용이 지워진다. 이제 바이오스에서도 하드디스크의 용량을 제대로 잡을 수 있고 도스 포맷에서도 문제가 없을 것이다. 이렇게 처리한 하드 디스크에 대해서 도스에서 꼭 해야 할 것이다. 마스터 부트 섹터를 초기화 했기 때문에 파티션을 새로 잡아도 부팅되지 않는다. 이럴 때 리눅스 사용자만이 알고 있는 다음과 같은 도스 명령을 사용해야 한다. a:> fdisk /mbr 리눅스 사용자 사이에서는 아주 유명하지만 윈도우 사용자는 한 번도 본 적이 없을 것이다. fdisk /? 를 사용해도 나오지 않기 때문이며 도스만을 사용한다면 전혀 쓸 일이 없는 옵션이기 때문이다. 이 옵션은 하드 디스크 마스터 부트 섹터의 파티션 정보를 제외한 모든 부분을 새로 쓰게 된다. 컴퓨터에 붙어 있는 첫번째 하드 디스크에만 사용 할 수 있기 때문에 이 명령을 실행해야 할 하드 디스크는 반드시 첫번째로 연결해 놓아야 한다. 이 명령은 다른 용도로도 사용할 수 있는데 예를들어 마스터 부트 섹터에 존재하는 바이러스를 잡을 때도 쓸모가 있다. 회사에서 보안이 필요한 정보가 담긴 하드디스크를 관리하기 위해서 여러 가지 방법이 있을 수 있다. 이런 하드디스크를 다른 용도로 사용하려고 할 때 단순히 파일을 지우기 만 해서는 안된다. 지운 파일을 살리는 프로그램이 있기 때문이다. 이렇게 해서 정보를 빼내지 못해도 하드 디스크를 섹터 단위로 읽게 되면 정보를 쉽게 가져 갈 수 있다. 이럴 때 위에서 말한 "cat /dev/zero >/dev/hda" 명령을 사용하면 좋다. 하드 디스크의 파일 시스템이 모두 없어질 뿐만 아니라 모든 섹터가 완전히 0으로 초기화 되기 때문이다. 시디롬 읽기 윈도우는 아직 도스의 그늘에서 자유롭지 못하다. 새로 산 하드 디스크를 연결하고 윈도우를 인스톨하기 위해서 하드 디스크를 포맷한 후에 시디롬을 인식 시키기 위해서 복잡한 방법이 필요하다. 도스 플로피를 만들고 config.sys와 autoexec.bat를 고쳐서 도스 플로피 부팅 후에 시디롬을 인식할 수 있도록 해야 한다. 도스 플로피를 만드는 작업, mscdex.exe 프로그램이 필요하고 config.sys등을 고쳐야 하며 장착된 시디롬에 맞는 디바이스 드라이버 또한 필요하다. 물론 이 디바이스 드라이버가 요구하는 적절한 옵션에 대해서도 알고 있어야 한다. 이렇게 하지 않고 하드 디스크를 윈도우가 설치된 다른 컴퓨터에 연결하여 윈도우 시디롬에서 필요한 파일만 복사해서 인스톨하는 방법을 쓸 수도 있다. 이 방법을 위해서 두 컴퓨터를 분해하고 새 하드 디스크를 다른 컴퓨터에 연결하는 작업이 필요하다. 윈도우 복사를 위해서 새 하드 디스크를 연결한 컴퓨터에서는 시디롬을 세컨더리 마스터에서 슬레이브로 바꾸어야 하고 하드 디스크를 다시 인식 시켜야 한다. 불행히 여분의 전원 케이블이 없다면 일은 더욱 복잡해진다. 이렇게 컴퓨터에 대한 작업은 기대한 작업 시간과 복잡도가 증가하는 경향이 있다. "새 하드 디스크에 윈도우 인스톨 파일 복사하기"라는 간단한 작업을 수행하기 위해서 두 컴퓨터를 뜯고 전원 케이블을 구하러 다니거나 시디롬과 하드 디스크의 매치가 이상해서 불필요한 곳에서 시간을 소비하기도 하고, 도스 플로피를 만들어서 시디롬을 인식 시키려 할 때에도 필요한 디바이스 드라이버를 구하기 위해서 시디롬 제작 회사의 홈페이지까지 방문해야 하는 경우도 있다. 퇴근 1시간 전에 금방 끝냈 수 있을 것으로 보이는 이런 간단한 작업을 시작했다가 막차를 놓치는 경우가 허다하다. 리눅스가 어떻게 이런 상황을 쉽게 해결하게 해 줄 수 있을까? 리눅스 부팅 플로피로 간단히 해결가능하다. 리눅스는 IDE 시디롬에 대해서 단일한 디바이스 드라이버를 사용한다. 모든 IDE 시디롬이 장착된 위치에 따라 /dev/hdb /dev/hdd 까지 명칭은 달라 지지만 마운트 해서 읽을 수 있다. 세컨더리 마스터는 /dev/hdc이다. 시디롬은 하드 디스크와는 달리 파티션 개념이 없기 때문에 hdc1,hdc2이런 명칭을 사용하지 않는다. 다음 작업으로 간단히 시디롬의 필요한 파일을 하드 디스크에 옮길 수 있다. # mount /dev/hda1 /mnt # mount /dev/hdc /mnt2 -o ro # mkdir -p /mnt/backup/win95 # cp -a /mnt2/win95/* /mnt/backup/win95 얼마나 간단한 작업인가. 하드 디스크가 적다면 윈도우를 인스톨 한 후에 이 파일들을 지우면 그만이다. 도스 플로피를 만드는 작업에 비해서 작업 시간이 훨씬 적고 하드 디스크를 다른 컴퓨터에 옮기는 작업을 하지 않아도 되기 때문에 드라이버를 들고 컴퓨터를 열 필요가 없다. 퇴근 시간 전까지 윈도우 인스톨 뿐만 아니라 응용 프로그램까지 모두 설치해도 시간이 남게 되지 않을까? 오래된 시디롬은 사운드 카드에 업체마다 특별한 방식으로 연결되어 있다. 이런 시디롬이 회사안에 있다면 커널 컴파일을 새로 해서 그 시디롬에 대한 지원을 추가해 놓으면 필요한 때에 당황하지 않고 작업할 수 있다. 리눅스에서 이런 시디롬에 대한 지원은 좋은 편이다. 그렇다면 시디롬이 달려 있지 않은 컴퓨터에서는 어떻게 할 것인가? 도스에서라면 한가지 방법 밖에 없다. 하드 디스크를 분리해서 시디롬 달린 컴퓨터에 연결해서 필요한 파일을 복사해 오는 것이다. 이 방법은 위에서 말한 모든 문제가 생길 가능성이 있다. 네트웍이 가능하다면 다른 컴퓨터의 시디롬을 리모트로 사용할 수 있다. 윈도우가 정상적으로 동작한다면 문제가 없지만 문제는 언제나 가장 복잡한 상황에서 생기는 법, 지금과 같이 윈도우를 인스톨하는 등 자원 사용이 불가능 할 때에는 많은 시간을 소모 해야 한다. 굳이 도스를 사용하고자 한다면 다시 부팅 플로피를 만들고 도스용 네트웍 디바이스 드라이버를 구해야 하고 필요한 설정값을 알기 위해서 문서를 들여다 보아야 한다. 제 시간에 퇴근하기는 이미 글러 버리는 것이다. 이 것도 리눅스 부팅 디스켓으로 간단히 해결할 수 있다. 이 상황에서 리모트의 시디롬을 리눅스 플로피 만으로 읽어 들이는 방법에 대해서 설명한다. 우선 리눅스 플로피로 부팅한 후에 다음과 같은 명령을 내린다. # cat /proc/net/dev Inter-| Receive | Transmit face |packets errs drop fifo frame|packets errs drop fifo colls carrier lo: 18 0 0 0 0 18 0 0 0 0 0 eth0: 0 0 0 0 0 0 0 0 0 0 0 여기에 보면 eth0 항목이 있다. 커널이 이더넷 카드를 제대로 인식한 것이다. 박스 기사에 리눅스 부팅 플로피가 지원하는 네트웍 카드 목록이 있으니 참고 하기 바란다. 만일 회사에서 사용하는 네트웍 카드가 이 목록에 없다면 커널 컴파일을 통해서 지원 하게 하면 된다. 회사원 중에서 리눅스를 사용하는 사람에게 부탁해서 시간이 있을 때 회사에서 사용하는 네트웍 카드에 대한 지원을 추가하기 바란다. 여분의 피시가 있다면 이 기회에 리눅스 박스를 하나 만들어 두면 더욱 좋다. 커널이 네트웍 카드를 인식 했다면 그 다음은 일사천리로 진행할 수 있다. 다음 명령을 사용할 것. # ifconfig eth0 192.168.1.20 # route add -net 192.168.1.0 192.168.1.20은 임의로 만든 IP번호이다. 이 번호는 회사의 네트웍 중에서 여유가 있는 번호로 바꾸어야 한다. ifconfig는 네트웍 카드 eth0에 IP를 할당하는 명령이다. route명령으로 이 컴퓨터가 할당받은 IP가 속한 네트웍을 라우팅하도록 한다. 물론 이 번호도 회사에서 사용하는 실제 번호로 바꾸어야 한다. 네트웍 카드가 활성화되어 있고 시디롬을 사용할 윈도우 컴퓨터와 연결 가능한지 다음 명령을 사용해 본다. # ping 192.168.1.20 PING 192.168.1.20 (192.168.1.20): 56 data bytes 64 bytes from 192.168.1.20: icmp_seq=0 ttl=64 time=0.4 ms

# ping 192.168.1.30 PING 192.168.1.30 (192.168.1.30): 56 data bytes 64 bytes from 192.168.1.30: icmp_seq=0 ttl=64 time=0.8 ms 192.168.1.30은 시디롬을 사용할 윈도우 컴퓨터의 IP번호이므로 실제 번호로 바꾸어야 한다. 문제가 없다면 패킷 전송 속도가 나올 것이다. 이제 윈도우 머신을 마운트하자. # smbmount //win95com/d /mnt -I 192.168.1.30 -U someuser -P passwd win95com은 랜메니저 위에서 사용하는 윈도우 박스의 이름이다. 윈도우 네트웍 설정에서 "컴퓨터 이름"에 해당하는 값이다. d는 공유하도록 설정된 시디롬이 할당받은 드라이버 이름이며 리눅스 플로피로 부팅한 컴퓨터의 /mnt에 마운트 된다. 플로피로 부팅했으므로 네임서버가 설정되어 있지 않기 때문에 -I 옵션으로 IP 값을 정확히 적어 주어야 한다. 뒤에 있는 것은 물론 윈도우 박스에 로그인할 때 사용하는 사용자명과 비밀번호 값이다. nobody나 비밀번호 없는 사용자로는 윈도우 박스를 마운트 할 수 없다. 사용자명과 이에 따른 비밀번호가 반드시 필요하다. 이제 리모트 윈도우 박스가 로컬의 /mnt 디렉토리에 마운트 되었다. 마치 로컬에 있는 시디롬처럼 사용이 가능하다. 그 후에는 앞에서 설명한 로컬 시디롬 운용과 마찬가지의 작업을 진행하면 된다. 한개의 플로피로 네트웍이 가능하고 리모트의 시디롬을 마운트해서 사용할 수 있다면 회사의 컴퓨터 운용에 많은 장점이 있을 것이다. 여기서는 시디롬에서 파일 읽어 오기에 대해서만 설명했지만 리모트 윈도우 박스가 마운트 가능하다면 수많은 일을 할 수 있다. 어떤 일이 가능할 것이지는 사용하는 여러분의 용도가 무엇인지에 달렸다. 다음호 연재에 대해 리눅스에 대해서 조금만 알고 있으면 이렇게 비용을 들이지 않고 특수한 용도로 이용할 수 있는 부분이 많다. 이 외에도 스스로 리눅스를 공부한다면 필자가 알지 못한 부분에서 리눅스가 가진 특성을 이용해 자신의 문제를 해결할 쉬운 방법을 파악할 수 있다. 회사의 전산직 요원이라면 자신의 시간을 들여서라도 리눅스에 대해서 공부를 해야할 이유가 이런 가능성 때문이다. 이달에는 리눅스 플로피를 만드는 방법과 이를 이용해서 하드디스크 에라를 피해가는 방법 그리고 간단히 삼바를 사용하는 법에 대해서 설명했다. 다음 달에는 작업 플로피를 이용해서 윈도우 파티션 전체를 백업하거나 윈도우 파티션의 프로그램만 압축저장하는 것에 대해서 알아보자. 여기에 더해서 NFS를 이용해 리눅스 박스를 백업 서버로 쓰는 것과 samba를 이용해서 윈도우 박스를 이용해서 작업을 하는 방법도 알아보기로 한다. 1.2 박스기사 : 리눅스 작업 플로피 제작 작업 플로피의 구성 윈도우를 위한 작업을 위해서 또는 리눅스 복구를 위해서 꼭 필요한 프로그램만 담긴 리눅스 플로피 파일 시스템이 필요하다. 리눅스 배포본을 만드는 레드헷과 슬랙웨어에 응급복구 디스켓이 따라오고 있지만 어디까지나 배포본 인스톨 위주로 되어 있어서 원하는 작업에 맞지 않는 경우가 많다. 필요한 기능을 가진 리눅스 플로피를 만드는 방법을 알아보자. 이 방법을 알고 있는 리눅서는 자신이 원하는 기능만을 담은 간편한 리눅스 플로피를 가질 수 있을 것이다. 이달에 나가는 리눅스 플로피 파일 시스템은 한 플로피에 2개의 파일 시스템을 가지고 있다. 커널 이미지를 담고 있는 부트 파일 시스템과 작업을 위한 프로그램을 가진 램 디스크 이미지이다. 부트 파일 시스템은 다음과 같은 명령으로 마운트를 할 수 있다. # mount /dev/fd0 /mnt 플로피의 앞부분 669K 바이트가 ext2 파일 시스템으로 만들어져 있으며 커널 이미지와 lilo를 사용한 부팅 옵션을 위한 파일들 그리고 부팅할 때 나오는 메세지가 담겨 있다. 두번째 램 디스크 이미지는 work-img.gz이며 필요하다면 다음과 같은 명령을 사용해서 플로피에서 직접 읽어 올 수도 있다. # dd if=/dev/fd0 of=work-img.gz bs=1k seek=670 dd는 섹터단위로 읽어 들이는 것이고 1k단위 670개를 건너 뛰고 나서 읽어 들이라는 것이다. 이렇게 읽어온 이미지는 뒷 부분에 가비지가 붙어 있으므로 다음 명령을 사용 해서 깨끗한 상태로 만들어야 한다. # gunzip work-img.gz work-img.gz의 압축이 풀리면서 뒷부분의 가비지가 떨어져 나간다. 이 것은 4096k 바이트의 ext2 파일 시스템이다. 이 파일은 다음 명령으로 마운트해서 내용을 살펴 볼 수 있다. # mount work-img /mnt -o loop loop 옵션은 한 개의 파일을 마치 파일 시스템인 것처럼 마운트할 수 있게 해 준다. 이 옵션을 쓸 수 있게 하기 위해서는 커널 컴파일 할 때 CONFIG_BLK_DEV_LOOP 옵션을 활성화 해주고 /dev/loop[0-7] 장치 특별화일을 만들어야 한다. 9월호 마소의 부록으로 배포된 슈퍼 레드헷 리눅스 5.1을 설치 했다면 이 것이 기본으로 설정되어 있으니까 문제가 없을 것이다. 이렇게 한 플로피에 두개의 파일 시스템을 넣으면 어떤 장점이 있을까? 리눅스 배포본에 따라 오는 응급복구 플로피는 2개로 되어 있다. 리눅스용으로 쓰거나 윈도우를 위한 작업을 하기 위해서 플로피 2개를 동시에 가지고 있어야 하고 부팅할 때마다 갈아끼워야 하는 것은 불편한 일이다. 필요한 프로그램의 용량이 도저히 한개의 플로피로는 감당을 할 수 없을 때가 아니면 한개의 플로피로 만드는 것이 관리가 편하고 사용하기도 쉽다. 그래서 필자는 두 파일 시스템을 함께 넣었다. 램 디스크 이미지 만들기 램 디스크 이미지를 만들기 위해서는 우선 파일 시스템 크기를 잘 조절해야 한다. 커널 이미지가 거의 600K 이상이 되기 때문에 램 이미지가 압축한 상태에서 800K를 넘어서는 안된다. 800K 바이트 크기의 파일 시스템에 모든 것을 넣을 수 없다. 꼭 필요한 프로그램과 라이브러리만을 넣어야 한다. 시스템 자원을 마음껏 쓰고 각종 디버깅 정보까지 들어간 라이브러리 libc.so 가 1.5M에 육박하는 등 배포본의 프로그램들은 용량 문제 때문에 사용할 수 없다. 가장 적당한 것이 배포본의 복구 디스켓용 파일 시스템을 이용 하는 것이다. 이 것들은 플로피를 대상으로 했기 때문에 어느 정도 용량에 대한 고려가 되어 있다. 그러나 레드헷의 복구 디스켓은 ext2파일 시스템을 사용하고 라이브러리와 프로그램이 elf 포맷으로 되어 있어서 용량이 무척 크다. 슬랙웨어의 디스켓 용 프로그램 들은 아직도 a.out 포맷으로 되어 있고 라이브러리도 최소한의 기능 만을 넣고 있기 때문에 크기가 비교적 작다. 필자가 예전 부터 작업 플로피를 만들기 위해서 이를 이용해 본 결과 프로그램 성능에도 문제가 없었다. 그래서 이번 호에 제공하는 작업 디스켓은 슬랙웨어의 복구 디스켓을 기본으로 하고 필요한 프로그램을 추가해 만들었다. 작업용 램 디스크 이미지 파일 시스템에는 어떤 프로그램이 들어 가야 할까? 우선 용량을 줄이기 위해서 배포폰의 복구 디스켓에서 인스톨과 관련된 모든 프로그램을 지운다. 어떤 프로그램을 지워야 하는지는 경험에 의존할 수 밖에 없는데 몇가지 프로그램을 지운 후에 작업 디스켓을 만들어 테스트 해보고 지운 프로그램 때문에 에라가 난다면 이를 복구하는 작업을 반복해야 한다. 프로그램들은 크게 나누어서 파일 시스템 시작을 위해서 /etc 아래 스크립트가 사용하는 프로그램, 하드 디스크등을 변경하는데 필요한 프로그램, 네트원 관련 프로그램, ls등과 같은 가장 기본 적인 프로그램으로 나뉜다. vi 같은 에디터는 리눅스 파일 시스템의 설정을 바꾸는 등의 작업을 위한 작업 플로피라면 필요하겠지만 윈도우 파티션을 조정하는 등의 작업에는 필요 없기 때문에 지워도 문제가 없다. 최종 판단은 만들려는 사람의 목적에 맞추어서 테스트한 후에 결정하면 된다. 필자는 유틸리티 쪽을 모두 삭제하고 네트웍 관련 프로그램을 추가 했다. 프로그램을 추가 할 때 가장 주의해야 하는 것은 라이브러리와 관련된 것이다. 레드헷같이 libc6 을 기본으로 하고 프로그램도 모두 elf 포맷으로 되어 있다면 문제가 없지만 용량 문제로 a.out 시스템으로 된 상태에서 원하는 프로그램이 elf이고 최신의 라이브러리를 링크한다면 ldd로 이 프로그램이 어느 라이브러리를 필요로 하는지 확인해야 한다. 새 프로그램을 a.out으로 컴파일하면 되겠지만 현재 모든 배포본이 elf 시스템으로 되어 있어서 그 것도 쉽지 않다. 추가하려는 프로그램이 한 두개라면 라이브러리를 실행 프로그램에 합쳐 버리는 정적 컴파일을 하면 되겠지만 용량을 무시하지 못하게 된다. 20k 정도 되는 프로그램을 정적 컴파일 하게 되면 900K 이상이 된다. a.out은 /lib/ld.so를 이용해서 적재되고 elf는 /lib/ld-linux.so를 이용해서 적재된다. 그러므로 한 프로그램을 추가할 때 필요한 라이브러리의 버전과 필요한 로더가 어떤 것인지 확인하고 모두 /lib 아래에 복사해야 한다. 적은 용량을 염두에 두고 해야 하는 이런 일이 어렵고 복잡하지만 실제로 해 보면 불가능한 일은 아니라는 것을 알게 될 것이다. 파일 시스템의 크기가 압축된 상태에서 800K 보다 작아야 하기 때문에 계속 압축해 보면서 이를 조절해야 한다. 필자의 경험으로는 4M 의 파일 시스템을 만들고 60% 정도 프로그램으로 채우면 압축 했을 때 800K 정도가 되었다. 파일 시스템을 만드는 과정은 다음과 같다. # dd if=/dev/zero of=new_work bs=1k count=4096 4096+0개의 레코드를 입력하였습니다 4096+0개의 레코드를 출력하였습니다

# mke2fs new_work mke2fs 1.10, 24-Apr-97 for EXT2 FS 0.5b, 95/08/09 final.img.3 is not a block special device. Proceed anyway? (y,n) <-- y를 선택 # mount new_work /mnt -o loop # mount work-img /mnt2 -o loop # cp -a /mnt2/* /mnt 이렇게 해서 이전 파일 시스템을 복사한 다음 필요 없는 프로그램을 지우고 원하는 프로그램을 넣는다. 새로 만든 이미지를 압축해서 new_work.gz를 만들고 이 것을 플로피에 써 넣으면 된다. 다음의 명령을 사용하면 된다. dd if=new_work.gz of=/dev/fd0 bs=1k seek=670 플로피 670K 바이트 이후부터 쓰게 되기 때문에 new_work.gz가 너무 커서 다 쓰지 못하게 되지 않도록 주의해야 한다. 필요하면 670보다 적은 값을 사용할 수 있지만 그 때는 부트 파일 시스템의 크기를 줄여야 하기 때문에 커널 부트 이미지의 크기가 부트 파일 시스템에 맞는지 확인해야 한다. 커널 컴파일 작업용 커널은 일반 커널과 달리 필요한 것은 모두 포함 시키고 불필요한 것은 전부 삭제해야 한다. 우선 램디스크를 사용해야 하니까 커널 컴파일에서 CONFIG_BLK_DEV_RAM 옵션을 활성화 해야 한다. 그외 커널 옵션을 설정하면서 y아니면 n로 선택한다. 플로피에서 모듈을 구현하고 이 것을 삽입 적재하는 것은 많은 플로피를 요구하기 때문에 유용성이 없다. 2.0.35 버전의 모듈 전체의 용량은 4M 이상이다. 그러므로 앞으로 쓰게 될 가능성이 있는 디바이스 드라이버 옵션은 모두 활성화 시켜 주는 것이 좋지만 필요 없는 것은 선택하지 않아야 한다. 주의 깊게 선택해야 할 것은 scsi 컨트롤러와 네트웍 카드 부분이다. 리눅스 플로피로 하게 될 것은 주로 하드디스크와 관련된 작업이며 그 과정에서 네트웍을 이용해야 될 경우가 많기 때문이다. 그 밖에 사운드카드, 시리얼 장치, 프린터 등에 대한 옵션은 선택하지 않는 것이 좋다. 커널에 포함 시켜도 사용할 일이 없기 때문이다. 필자가 만든 플로피는 윈도우와 관련된 작업도 해야 하기 때문에 samba 프로토콜과 vfat파일 시스템에 대한 지원 옵션을 모두 활성화 시켰다. 커널을 직접 이용해 부트 플로피 만들기 리눅스는 어떻게 플로피에서 부팅이 가능한 것일까? 부트 플로피를 만드는 작업은 커널이 시스템을 장악하기 전의 불안정한 상태에서 이루어지는 일이기 때문에 리눅스 커널 부팅 과정에 대한 지식이 있어야 한다. 가장 자세한 내용이 있는 것은 lilo 사용 설명서이다. 부트 플로피 제작을 제대로 할 수 있으려면 이 물서를 읽어야 한다. 커널은 가장 앞부분의 부트로더와 압축된 이미지로 구성되어 있다. 커널의 부트로더가 주기억장치에 적재되고 제어가 옮아 오면 스스로 나머지 이미지를 읽어서 압축을 푼 다음 커널 시작 부분으로 점프를 한다. 리눅스를 부팅시키는 프로그램들이 하는 일은 커널의 앞 부분에 있는 부트로더를 읽은 후에 이 곳으로 제어를 옮겨 주는 것이다. 플로피에서 이 부팅 과정이 이루어지게 하는 방법은 여러가지가 있다. 기본적인 방법은 커널을 컴파일을 할 때 "make zdisk"를 사용하는 것이다. 커널의 가장 앞부분에 있는 부트로더를 롬바이오스가 읽어서 리눅스를 적재하게 만드는 것이다. 또는 이미 만들어진 커널 이미지 vmlinuz를 플로피에 복사하는 것이다. # cp /vmlinuz /dev/fd0 이 방법을 사용하면 rdev 명령으로 다음과 같은 설정을 해야 한다. # rdev /dev/fd0 /dev/fd0 # rdev -R /dev/fd0 0 # rdev -r /dev/fd0 17054 (16384 + 670 ramdisk start) 커널이미지의 최초 512바이트 안에 커널 설정이 있다. 이 것을 rdev 명령으로 바꾸는 것이다. 루트를 /dev/fd0로 선택하고 파일 시스템을 읽고 쓰기 가능으로 만들고(-R) 램 파일 시스템을 플로피 디스크 670K 부분에서 부터 읽어 오게 하는 것이다. -r 옵션으로 사용하는 숫자는 16비트 플래그값이다. 2^15 값은 커널을 적재한 후와 램 디스크를 읽기 전의 사이에 사용자 입력을 기다리는가 여부를 결정한다. 2^14 값은 램 디스크를 사용할 지 여부를 결정한다. 나머지 비트는 램 디스크 시작 지점을 표시한다. 위에서 2^15 * 0 (입력 기다리지 않음) + 2^14 * 1 ( 램 디스크 사용함) + 670 (램 디스크 시작점)으로 17054가 되었다. 이렇게 사용할 때는 위에서 설명한 대로 플로피 뒷 부분에 램 이미지를 써야 한다. 플래그 비트와 초기값 설정에 대해서 더 자세하게 알고 싶으면 "man rdev" 를 사용하던지 /usr/src/linux/Documentation/ramdisk.txt를 참조하기 바란다. syslinux의 사용 커널을 직접 이용해서 부트 플로피를 만들면 플로피를 읽을 수 없다는 문제가 있다. 커널 이미지가 그대로 씌어지기 때문에 도스에서 복사를 하기 위해서는 rawrite 만을 사용해야 한다. 이 문제를 해결 하기 위해서 레드헷의 배포본 부트 플로피는 도스 포맷 으로 되어 있다. 도스 포맷으로 되어 있을 때의 장점은 리눅스가 없는 상태에서도 부트 플로피의 내용을 변경할 수 있기 때문에 응급 복구등에 유리하다는 것이다. 이런 장점은 syslinux 프로그램을 사용하고 있기 때문에 가능하다. 9월호 마소에서 배포한 슈퍼 레드헷 리눅스 cd 안에 있는 syslinux 소스 파일과 설명서를 보면 자신의 플로피를 만들 수 있다. 실제 내용을 보고 싶으면 cd에 있는 boot.img를 읽어 보기 바란다. syslinux는 메뉴 방식으로 부팅 과정을 조절할 수 있어서 초보자도 쉽게 사용할 수 있는 장점이 있다. lilo의 옵션과 비슷한 방식으로 부팅 방식이나 미디어를 바꿀 수도 있다. syslinux를 사용하게 되면 initrd라는 이미지를 사용하게 된다. 이 것은 초기화 램 디스크인데 램디스크와 차이가 있다. 램 디스크는 부팅한 후에 루트 파일 시스템으로 지정되어 재부팅 할 때까지 변하지 않지만 초기화 램 디스크는 커널이 부른 후 그 안에서 임의의 작업을 하고 언마운트 시킬 수 있다. 이 것을 언마운트 시키고 대신에 일반 램 디스크를 적재하게 된다. 이런 특성 때문에 초기화 램 디스크는 특정 하드웨어에 필요한 모듈을 가지고 있다가 사용자의 요구에 따라 적재하고 사라지는 등 램 디스크의 용량 문제로 유지하고 있기 힘든 프로그램이나 부팅하면서 한 번만 사용되는 프로그램 들을 넣어서 사용할 때 주로 쓴다. 또다른 차이는 램 디스크는 커널이 적재 하면서 /etc/init(/sbin/init)를 실행하게 되지만 초기화 램 디스크는 /linuxrc 파일을 실행 한다. linuxrc는 어떤 프로그램도 될 수가 있다. 초기화 램 디스크에 대해서 더 자세히 알고 싶으면 /usr/src/linux/Documentation/initrd.txt를 참고 하기 바란다. 이렇게 리눅스 파일 시스템이나 리눅스 커널을 이용하지 않는 방법에는 grub이나 loadlin이 있다. grub는 GNU HURD를 적재하기 위해서 만들어진 프로그램이지만 리눅스도 적재할 수 있을 뿐만 아니라 범용 부트 프로그램으로 사용할 수도 있다. loadlin은 도스로 부팅한 후에 리눅스를 적재할 수 있는 프로그램이다. 도스 부트 플로피를 만든 다음에 loadlin.exe 프로그램과 커널 이미지 그리고 필요하면 initrd.img 를 플로피에 복사하고 다음과 같이 실행한다. A:\> loadlin vmlinux initrd=initrd.img [root=/dev/hda2] 이 방법은 플로피에 도스 부트 이미지와 loadlin 프로그램을 넣어야 하기 때문에 용량의 낭비가 심하지만 도스 상에서 실시간으로 옵션을 조절하여 부팅할 수 있기 때문에 여러가지 경우에 쉽게 적응이 가능하므로 응급 복구에 편하다는 장점이 있다. 하드 디스크의 도스 파티션에 이 프로그램과 이미지를 복사해 놓으면 위급할 때 편하게 작업할 수 있을 것이다. lilo의 이용 플로피에도 lilo 부트 프로그램을 사용할 수 있다. 각종 옵션을 실행 시에 변경할 수 있고 용량도 가장 적게 쓰기 때문에 플로피로 부팅하는 방법 중에 제일 좋은 방법이다. 대신 만들기가 까다롭다. 하지만 한 번 만들어 놓으면 이미지를 바꾸기도 쉽고 윈도우 작업, 리눅스 복구 작업, 플로피로 부팅하여 하드 디스크 마운트 용으로 사용하기를 모두 한 플로피로 가능하기 때문에 필자가 가장 선호하는 방법이다. 이 달에 제공되는 작업 플로피는 이 방법으로 만들었다. 작업 플로피의 앞 부분에 669K 짜리 ext2 파일 시스템을 만들고 커널 이미지와 부팅할 때 화면에 나올 메세지파일 그리고 부트 섹터 파일인 boot.b 를 복사해 넣는다. boot.b 와 message는 이달의 디스켓에 포함되어 있다. # mke2fs /dev/fd0 669 # mount /dev/fd0 /floppy # cp /vmlinuz boot.b message /floppy 커널이 적재 된 후에 디폴트로 플로피의 램 디스크를 읽도록 아래 처럼 설정을 하자. # cd /floppy # rdev vmlinuz /dev/fd0 # rdev -R vmlinuz 0 # rdev -r vmlinuz 17054 (16384 + 670 ramdisk start) 그 후에 앞에서 설명한 대로 램 디스크 이미지를 플로피 뒷 부분에 쓴다. 이제 lilo를 플로피에 인스톨 하자. 아래는 lilo.conf.floppy의 내용이다. 이 옵션 파일은 플로피를 /floppy에 마운트 시킨 상태에서 진행한다고 가정하고 작성되었다. boot=/dev/fd0 map=/floppy/map install=/floppy/boot.b prompt timeout=50 message=/floppy/message image=/floppy/vmlinuz label=work root=/dev/fd0 read-write image=/floppy/vmlinuz label=mount read-only lilo의 자세한 옵션은 설명서를 참조하기 바란다. 여기서는 작업 디스켓을 만들기 위해 필요한 옵션만 사용했다. 다음과 같은 명령으로 이 옵션 파일을 플로피에 적용 시킬 수 있다. # lilo -C lilo.conf.floppy 이 플로피를 사용해 부팅한 후 초기 화면에서 work 라고 치거나 그냥 엔터만 치거나 50초 동안 기다리면 스스로 커널을 읽어 들이고 플로피에 들어 있는 램 이미지를 적재한다. 이렇게 되면 윈도우 백업 작업을 하거나 리눅스 복구 작업을 할 수 있다. 초기 화면에서 "mount root=/dev/sda3" 이라고 치면 해당 하드 디스크 파티션을 루트 파일 시스템으로 마운트 한다. sda3에 있는 부트 프로그램이 이상해서 부팅이 되지 않거나 컴파일을 잘못해서 커널 부팅과정에서 시스템이 정지한다면 이 방법을 사용할 수 있다. 커널만 플로피에 있는 것으로 대체될 뿐 정상적으로 하드 디스크로 부팅하는 것과 같기 때문에 하드 디스크의 자원을 이용해서 작업할 수 있다. 이후에 문제를 해결 하고 하드 디스크로 부팅되게 할 수 있을 것이다. 분리된 작업 플로피 만들기 리눅스 부팅 과정에 대한 이해가 있다면 이 설명을 어렵지 않게 이해할 수 있을 것이다. 부트/루트 플로피를 한개로 만드는 것이 관리와 사용이 쉽기 때문에 이 방법에 대해 설명을 했지만 프로그램이 더 필요하다면 두개로 나누어도 상관없다. 이렇게 하면 커널의 크기와 램 이미지의 크기에 대해서 좀 더 여유를 가질 수 있을 것이다. 플로피 한개를 모두 사용한다면 램 디스크 이미지는 8192K 정도의 크기를 가질 수 있다. 원한다면 제한된 갯수지만 모듈 적재를 구현할 수도 있다. 부트/루트 플로피를 분리해서 만드는 방법은 /usr/src/linux/Documentation/ramdisk.txt를 참조하기 바란다. 2. 기업 환경을 위한 리눅스 블랙박스 만들기[2] 2.1 작업 디스크를 이용한 윈도우 백업 저렴한 리눅스 박스의 신뢰성있는 소규모 네트웍 서버 기능을 인식한 기업들에서 최근에 리눅스를 이용한 서버구현이 활성화되고 있다는 소식이 들려오고 있다. 전산직 종사자들의 적극적인 관심이 필요하다. 이 글은 리눅서들이 윈도우 환경에서 리눅스를 활용하는 방법에 대한 글이기도 하지만 NT가 대세라고 믿는 전산직 종사자들의 인식을 바꾸기 위한 목적이 더 뚜렸한 글이다. 그러나 NT에 대한 험담을 한다고 해서 이들의 생각을 바꾸지는 못한다. 리눅스의 장점을 알리고 실제 업무에서 어떻게 효과적으로 문제를 해결할 수 있는지 보여 줌으로써 리눅스의 확대가 가능한 것이다. 지혜로운 대통령이 북한을 개방시키듯이 지혜로운 리눅서들은 리눅서 확대를 위해서 어떤 방법을 사용하는 것이 효과적인가를 깨닫기 바란다.

숙제 풀이

도스에서 두 개의 하드 디스크에 각각 2개의 파티션을 나누었다면 다음과 같을 것이다.

첫 번째 하드 디스크 C: 리눅스 파티션 /dev/hda1 - 프라이머리 파티션 E: 리눅스 파티션 /dev/hda5 - 확장 파티션 (/dev/hda4)안에 있는 논리 파티션

두 번째 하드 디스크 ( EIDE 포트의 세컨더리 마스타에 붙였다고 가정) D: 리눅스 파티션 /dev/hdc1 - 프라이머리 파티션 F: 리눅스 파티션 /dev/hdc5 - 확장 파티션(/dev/hdc4)안에 있는 논리 파티션

그러므로 도스의 f: 파티션을 지우려면 fdisk /dev/hdc 명령을 내려서 /dev/hdc5를 지우거나 도스의 fdisk에서는 하드 디스크 바꾸기 옵션을 사용해서 두 번째 하드디스크를 선택해야 한다. 도스에서 여러 하드 디스크를 붙이고 파티션을 여러 개 만들어 놓으면 헷갈리기 쉬우므로 주의 해야 한다. 리눅스에서 본 하드 디스크 개인 사용자는 하드를 여러 개 붙이거나 외장 장치를 사용하는 등 복잡하게 컴퓨터를 사용하기도 하지만 일반적으로 업무용 컴퓨터에는 IDE하드 디스크가 하나, IDE CD-ROM 하나가 달려 있을 것이다. 여기에 윈도우를 사용해서 한 개의 파티션을 만들어 쓰고 있을 것이다. 하드 디스크가 대용량이라면 파티션을 하나 더 나누고 D:를 배정해서 쓸 것이다. 이 것을 리눅스에서 본다면 다음과 같다. /dev/hda : 하드 디스크 전체, 마스타 부트 섹터 포함 /dev/hda1 : 윈도우의 C: /dev/hda4 : 확장 파티션 /dev/hda5 : 윈도우의 D: 확장 파티션 안에 만들어진 도스 파티션 리눅스에서는 물리 장치인 /dev/hda를 논리적으로 구획을 정하고 있다. 사실 이 것은 시작 위치와 끝 위치에 대한 정보를 어떻게 처리할 것인가의 문제일 뿐이다. hda는 물리 장치의 실제 처음과 끝까지 접근이 가능하며 /dev/hda4는 마스타 부트 섹터에 정해준 시작 위치와 끝 위치까지만 접근하겠다는 선언을 한 것에 불과하다. 물론 윈도우에서도 같은 방식으로 하드 디스크를 처리한다. 처음 부팅할 때 하드디스크로 부팅하게 되어 있다면 hda1을 C:에 배정하고 이후부터 이렇게 논리적으로 나눈 구획에 따라 하드 디스크를 다루는 것이다. 리눅스와 가장 차이가 나는 것은 하드디스크 전체를 다룰 수 있는 /dev/hda가 있는가 여부이다. 윈도우에서는 하드 디스크 전체인 /dev/hda에 대한 일관된 처리 방식이 존재하지 않기 때문에 물리적 관점에서 하드 디스크를 다룰 수 없다. 윈도우용 fdisk는 /dev/hda의 가장 첫 부분인 마스타 부트 섹터만을 다룰 수 있다. 물론 바이오스 명령으로 물리 섹터를 읽을 수 있으나 직접 바이오스의 함수를 불러내는 일은 힘든 일이다. 도스용 노턴 유틸리티의 diskedit는 파티션 정보를 무시하고 하드 디스크의 물리 섹터를 조작할 수 있게 해 주고 최근에 인기를 끌고 있는 하드 디스크 백업 프로그램인 ghost도 윈도우 시스템에 부족한 이런 기능을 보완해 주는 유틸리티이다. 그러나 이들은 말 그대로 유틸리티이므로 안정성이 심히 의심스럽고 하드 디스크 백업 같은 일을 범용성 없는 한 프로그램 회사의 포맷에 따르는 것도 위험한 일이다. 한 순간에 모든 자료를 잃어 버릴 수 있는 이와 같은 위험한 기능은 운영체계에서 직접 지원해야 할 것이다. 하드 디스크는 블럭 디바이스로서 바이트스트림의 저장체이다. 리눅스에서는 마운트라는 방식으로 블럭 디바이스의 논리적 파일 시스템을 인식해서 사용가능하게 해 준다. 마운트 하는 행위는 물리 장치 위의 논리적 구획을 파악해 내는 행위라고 할 수 있다. 이를 바꾸어 말하면 리눅스에서 마운트되지 않은 블럭 디바이스는 바이트스트림의 저장매체에 불과하다는 뜻이다. 즉 /dev/hda1과 /dev/hda2가 그 크기가 같다면 cat /dev/hda1 >/dev/hda2 라는 명령을 사용하여 파티션 이미지를 그대로 복사할 수 있다는 뜻이다. 이 것은 윈도우에서 xcopy c: d: /s(혹은 그와 동등한 명령)등의 명령을 사용해서 파티션 C:의 내용을 D:로 복사하는 행위와 많은 차이가 있다. 윈도우의 C:와 D:는 리눅스의 관점에서 보면 이미 마운트된 논리 장치라고 할 수 있다. copy c: d: 라는 명령을 사용하면 윈도우가 C:의 파일 시스템 정보를 읽어서 D:의 파일 시스템 위에 정확하게 복사하게 된다. 두 파일 시스템 중에 한 군데라도 에라가 있다면 명령은 실행되지 못할 것이다. 리눅스 명령 cat /dev/hda1 >/dev/hda2는 이와 달리 두 파티션에 어떤 정보가 있는지 확인하지 않는다. 무슨 파일 시스템이 설치되어 있는지도 확인하지 않는다. 하드 디스크가 물리적 에라가 없다면 C:가 NTFS이고 D가 포맷되어 있지 않아도 상관이 없다. cat /dev/hda >/dev/hdb 명령을 사용하면 마스타 부트 섹터까지 동일한 두 개의 하드 디스크를 얻을 수 있다. 이 명령은 새로 도입한 컴퓨터가 수십대이고 그 기종이 같다면 한 개의 컴퓨터에 윈도우를 제대로 깔고 사용해 볼만한 명령이다. 1기가 복사하는데 20분이 걸린다고 하면 두세 시간 만에 10대의 컴퓨터에 윈도우를 모두 인스톨 할 수 있는 시간이 된다. 이와 같이 하드 디스크를 바이트스트림의 저장매체라고 보는 리눅스의 관점은 하드 디스크를 일관된 방법으로 제어할 수 있는 수많은 장점을 만들어 주고 있다. 2.2 제닉스 파일시스템을 구출하라 리눅스가 하드 디스크를 다루는 방법을 이용한 예를 보기로 하자. 필자는 최근에 아는 업체의 제닉스 하드 디스크에 생긴 문제를 해결해 주었다. 문제는 이렇다. 이 회사는 5년 전에 업무 처리를 위해서 서버를 도입했다. 운영체계는 제닉스였으며 코볼을 이용한 서버 프로그램이 데이타를 처리했고 16개의 단말기로 회사 사용자들이 정보를 조회하고 업무를 보는 시스템이었다. 유지보수를 위해서 서버를 분리해 작업하던 도중에 터미널 서버가 끊임없이 터미널이 없다는 에러 메세지를 화면에 뿌려서 작업을 할 수 없었다. 작업자는 /etc/inittab의 설정파일을 고쳐서 이를 모두 막아 버렸다. 이제 화면에 에라 메세지가 뜨지 않았다. 그러나 개발자는 콘솔을 위한 로그인 프로그램까지 막아 버렸다는 것을 알지 못하고 작업을 진행했다. 그 후에 디버깅을 위해 리부팅을 하고 나서야 서버에 로그인할 수 있는 방법이 없다는 것을 알게 되었다. 제닉스는 단종된 제품이었고 제닉스 인스톨 디스켓은 에라가 났으며 서버를 구입한 회사는 예전에 문을 닫은 곳이었다. 그들은 여러 가지 방법을 강구했지만 /etc/inittab을 고치는 간단한 일을 해결할 수 없었다. 필자는 요즘 스코(SCO,santa curz operation)에서 무료로 제공하는 스코유닉스 비상업용 판을 깔고 마운트하거나 스코의 파일 시스템을 인식하는 BSD계열의 유닉스를 깔아서 해결하려고 생각했지만 이런 시스템이 생소하고 시간이 걸리는 일이라 리눅스에서 해결할 수 없을까 고민했다. 리눅스에서 BSD의 UFS 파일 시스템을 인식하기는 하지만 업체마다 기본 블럭수가 달라서 인식하지 못하는 등 문제가 있었다. 그래서 개발자가 /etc/inittab의 콘솔 로그인 프로그램명을 getty에서 getty-new로 바꾸었다는 말을 듣고 하드 디스크 이미지를 만들어 고쳐 보기로 했다. 우선 스코 파일 시스템이 있는 하드 디스크 전체를 파일로 받았다. # cat /dev/sda >sco.hd 그리고 하드 디스크 전체에서 getty-new라는 문자열이 한 군데만 있음을 확인했다. # strings sco.hd |grep "getty-new" getty_new 문자열을 getty로 바꾸어서 하드 디스크에 썼다. # sed -e "s/getty-new/getty____/" < sco.hd >/dev/sda (_문자는 공백을 뜻함) 간단한 작업으로 제닉스는 다시 콘솔에서 로그인을 받을 수 있게 되었다. 리눅스의 일관된 처리 방식은 하드 디스크든 파일이든 아무 차이가 없다. 제닉스만 하더라도 하드 디스크를 논리장치 /dev/dsk/와 물리 장치 /dev/rdsk/로 분류하고 사용법이 복잡하다. 이런 단순함과 일관성이 리눅스의 큰 장점이 되고 있는 것이다. 하드디스크 백업 2기가의 하드 디스크를 1.5기가 500메가로 나누어 사용하고 있을 때 C: 파티션에 약 60%의 데이타가 있다면 C:를 백업할 수 있다. C:에는 실제 데이타가 900메가 정도가 된다. 일반적으로 압축효율을 50%라고 가정한다면 압축 백업에 약 450메가 바이트의 공간이 필요하다. 사용 중인 하드 디스크의 빈 영역은 가비지로 차 있다. 파일 삭제 명령은 파일이 점유하고 있던 공간을 청소하는 것이 아니라 파일할당테이블의 정보만 갱신하기 때문에 삭제된 자유 공간을 물리적으로 살펴보면 데이타가 그 대로 있음을 알 수 있다. 때문에 이미지 압축을 하면 이 것도 데이타로 해석하여 압축이 되므로 효율이 떨어진다. 자유 공간은 어떻게 청소할 수 있을까? 윈도우에서라면 문자 "0"을 가진 1바이트 파일을 만들고 다음과 같이 하면 된다. C:\> copy a b (a는 0이라는 문자를 가진 1바이트 파일) C:\> type a >> b C:\> type b >> a 이 명령을 빈 공간이 없을 때까지 반복적으로 실행하면 된다. 윈도우용 ghost 같은 프로그램으로 압축 백업을 한다면 이렇게 해서 압축률을 증가시킬 수 있다. 그러나 이 방법은 같은 파일을 반복적으로 호출하기 때문에 비효율적이고 파일이 커질 수록 한 번의 type 명령이 실행되는 시간이 증가하며 마지막 파일 쓰기가 공간 부족 에라가 나면서 자유 공간의 반 정도를 처리하지 못하기 때문에 자유공간을 완전하게 청소할 수 없다. 리눅스에서는 오버헤드 없이 간단히 처리할 수 있다. 작업 디스크로 부팅하여 C:를 마운트한다. # mount /dev/hda1 /mnt # cat /dev/zero >/mnt/null.dat # rm /mnt/null.dat # umount /dev/hda1 /dev/zero는 ASCII코드 0번(\0)를 생성하는 장치 디바이스이다. cat 명령으로 /mnt에 마운트된 윈도우 파티션에 null.dat파일을 생성한다. null.dat 파일의 크기는 윈도우 파티션의 자유공간의 크기와 같다. 이로써 파티션의 자유공간을 완전히 비우게 되었다. 이제 이미지를 만들자. 다음 명령을 사용할 것. # mount /dev/hda5 /mnt2 # cat /dev/hda1 >/mnt2/hd-c-img # gzip -9 /mnt2/hd-c-img.gz # umount /dev/hda5 C:(/dev/hda1)는 물리적 이미지를 읽어와야 하기 때문에 마운트 하면 안되고 D:(/dev/hda5)는 파일 시스템안에 정상적인 이미지 파일을 생성해야 하기 때문에 마운트 해야 한다. cat 이 보내오는 이미지를 hd-c-img 파일로 만든 후에 하드 디스크를 절약하고 싶으면 gzip으로 압축하여 hd-c-img.gz 파일로 만들어 두면 된다. 이제 윈도우 파티션을 잘못 건드려 파일 시스템이 엉망이 되더라도 윈도우를 다시 깔 필요가 없어졌다. 백업받은 파일로 C:를 다시 살리는 방법은 다음과 같다. # mount /dev/hda5 /mnt # gunzip -c /mnt/hd-c-img.gz >/dev/hda1 이 명령을 실행하기 위해 C:(/dev/hda1)를 포맷하거나 기존의 파일 시스템을 점검할 필요가 없다. 마스타 부트 섹터에 C:에 대한 정보가 있기만 하면 그대로 덮어 쓰면 된다. 도스용 백업 유틸리티도 있는데 구태여 리눅스 디스크를 이용해서 작업을 해야할 이유가 있는가? 어려운 리눅스 명령을 사용하다가 차칫 없어지면 큰일나는 파티션을 덮어 써버리는 실수를 할 수도 있지 않은가? 그 대답은 이렇다. 도스용 백업 유틸리티는 개발 회사의 독자적 방법으로 하드 디스크를 접근하기 때문에 관련 정보를 얻을 수 없고 신뢰를 가질 수 없다. 백업한 데이타가 에라가 없는지 확인하기 위해서는 원 파티션에 이 파일을 덮어 써야 하고 그 과정에서 모든 자료를 잃어 버릴 수 있다. 백업한 데이타가 에라가 없다고 믿고, 무결성을 확인하지 않고 원 파티션을 함부로 사용하다가 파일 시스템을 망가뜨린 후에 정작 백업 데이타에 에라가 있다는 것을 알게 되면 이미 늦게 된다. 쉐어웨어로 보급되는 프로그램을 이용해서 하드 디스크 백업같은 위험한 작업을 하는 것은 자살 행위이다. 유틸리티 제작사를 완전히 신뢰할 수 있다고 하더라도 그들의 백업 방법과 데이타 형식에 대해 알 수 없기 때문에 에라난 백업 파일을 스스로 고치지 못하게 된다. 리눅스에서는 gzip으로 압축된 파일을 풀어 봄으로써 데이타의 무결성을 테스트 할 수 있다. 또한 데이타 파일을 마치 블럭 디바이스처럼 마운트 할 수 있는 기능이 있으므로 백업 파일로 저장된 하드 디스크 이미지를 마운트 해서 테스트해 봄으로써 파일 시스템 내부에 대한 점검도 가능하다. 다음 명령을 사용해 볼 것. # mknod /dev/loop0 b 7 0 # mount hd-c-img /mnt2 -o loop 이제 백업된 데이타를 마치 하드 디스크의 정상 파티션을 마운트 한 것으로 생각하고 그 내부의 디렉토리 구조를 검사하고 파일들이 이상이 없는지 확인해 볼 수 있다. 원한다면 dosemu 프로그램을 사용해서 프로그램을 실행도 시켜 볼 수 있다. 물론 dosemu는 작업 플로피에 없다. 도스 프로텍디트 모드 프로그램과 window 3.1까지 실행할 수 있는 공개 도스 에물레이터인 dosemu를 사용해 보고 싶다면 리눅스 박스를 한 개 만드는 것도 좋은 방법이다. gzip 프로그램은 거의 모든 유닉스 플랫폼에 포팅된 표준 압축 프로그램으로 안정성이 증명된 프로그램이며 리눅스의 하드 디스크 처리 방법 또한 전세계의 사용자가 날마다 반복적으로 사용하고 있는 것이다. 백업같이 크리티컬한 작업에는 이처럼 안정성이 증명된 방법을 사용하는 것이 좋다. 그리고 리눅스에서 만든 하드 디스크 이미지는 다른 유닉스에서도 다룰 수 있다. 유닉스 명령어 중에서 dd라는 명령을 사용하면 FreeBSD나 솔라리스 등에서 이미지 백업 파일을 하드 디스크에 써 넣을 수 있다. 환경이 안된다면 rawrite같은 프로그램의 소스를 참고하여 도스용 프로그램을 만들어도 된다. 이처럼 공개된 형태의 포맷을 사용하면 특정 업체에 의존하지 않아도 되고 원하는 어떤 방법으로도 처리가 가능하다. 하드 디스크 파티션 이미지 전체를 백업하는 것은 앞에서 말한 바와 같이 그 파티션에 무슨 운영시스템이 있던지 아무 상관이 없다. 리눅스, 도스, vfat, fat32, ntfs, hpfs, ufs 등등 모든 파일 시스템을 처리할 수 있다. 리눅스, 도스, vfat, fat32는 읽고 쓸 수 있지만 ntfs, hpfs, ufs등은 읽기 전용으로만 마운트 할 수 있다. 물론 읽기 전용으로 마운트하더라도 파일 시스템의 무결성은 테스트 가능하다. 이밖에 특별한 파일 시스템은 마운트 할 수 없지만 리눅스의 하드 처리기법의 안정성과 gzip의 무결성을 믿는 다면 안심하고 백업을 해도 될 것이다. 윈도우 파일 시스템 백업 클라이언트 운영체계로 윈도우나 도스를 사용하고 있는 컴퓨터가 여러 대 있으며 비슷한 하드웨어를 사용하지만 하드 디스크의 크기가 서로 다르다면 이미지 백업을 사용할 수 없다. 이미지 백업을 한 하드 디스크가 물리적 에라가 생겼다면 쓸모없는 백업 파일이 되기 때문이다. 이런 경우에는 이미지 백업 보다는 윈도우 파티션을 마운트하여 파일 시스템을 인식한 상태에서 파일 단위와 디렉토리 단위의 백업을 할 필요가 있다. 그렇게 해야 각각의 하드 디스크 용량이 다르더라도 응용 프로그램 세팅까지 끝난 한 개의 윈도우 파일 시스템 백업을 사용할 수 있다. 2기가의 하드 디스크에 윈도우부터 업무용 프로그램까지 인스톨하더라도 초기 상태에서는 500메가 이상을 넘지 않기 때문에 이렇게 만든 마스타 하드 디스크를 백업해 놓으면 윈도우 파일 시스템이 잘못된 컴퓨터를 쉽게 초기 상태로 만들 수 있기 때문이다. 파일 시스템 백업을 하는 방법을 알아보자. 앞에서와 마찬가지로 2기가의 하드 디스크를 1.5기가(C:,/dev/hda1), 500메가(D:,/dev/hda5)로 나누어 사용하고 있다. 작업 디스크로 C:를 백업하는 방법은 다음과 같다. # mount /dev/hda1 /mnt (vfat,fat32일 때 mount -t vfat /dev/hda1 /mnt) # mount /dev/hda5 /mnt2 # cd /mnt # tar cvzpf /mnt2/c-backup.tgz * # cd / # umount /mnt /mnt2 C:와 D:를 각각 mnt와 mnt2에 마운트하고 C:의 모든 파일을 디렉토리 구조와 함께 백업을 한다. tar 프로그램은 /mnt2/c-backup.tgz 파일을 생성하고 전체 파일을 하나의 파일로 만들면서 z 옵션으로 gzip 프로그램을 불러 최종 출력물을 압축한다. tar의 p 옵션은 파일의 퍼미션을 유지하는 것으로 도스의 읽기 전용 파일등에 대한 정보를 유지시켜 준다. 백업한 파일을 이용하여 윈도우 파일 시스템을 초기 상태로 만들기 위해서는 다음과 같이 할 수 있다. # mount /dev/hda1 /mnt (vfat,fat32일 때 mount -t vfat /dev/hda1 /mnt) # mount /dev/hda5 /mnt2 # cd /mnt # rm -rf * # tar xvzpf /mnt2/c-backup.tgz # cd / # umount /mnt /mnt2 C:의 모든 데이타를 지우고 다시 압축을 풀면 된다. 문제는 부팅을 위한 msdos.sys같은 프로그램이 제 위치로 가지 않는 경우가 있는데 이럴 때는 도스 부팅 디스켓을 준비해 sys c: 명령을 내리면 된다. 참고로 두 개의 하드 디스크의 윈도우 파티션을 똑같이 만들기 위해서 cat /dev/hda1 > /dev/hdc1 명령을 쓸 수 있는 경우는 두 하드 디스크가 동일하고 각 파티션의 크기또한 동일한 조건이어야 한다. 만약 두 하드 디스크의 파티션 크기가 다르다면 다음과 같은 명령을 사용하면 된다. # mount /dev/hda1 /mnt (vfat,fat32일 때 mount -t vfat /dev/hda1 /mnt) # mount /dev/hdc1 /mnt2 (vfat,fat32일 때 mount -t vfat /dev/hdc1 /mnt2) # (cd /mnt ; tar cpf - )|(cd /mnt2; tar xpf -) 두 개의 프로세스가 파이프로 연결되어 작업한다. 한 개의 프로세스는 /mnt로 가서 tar 명령이 파일 시스템 구조에 따라 모든 파일과 디렉토리 정보를 보내고 다른 프로세스는 /mnt2로 가서 파이프로 날아오는 데이타를 읽어 파일 시스템에 쓴다. 이 방법이 복잡하면 아래 처럼 간단히 해도 된다. # cd /mnt # cp -a * /mnt2 간단하게 /mnt에 마운트된 파일 시스템 전체를 /mnt2로 복사한다. -a 옵션은 파일 속성 생성날짜등 모든 것을 동일하게 복사하라는 뜻이다. 작업 디스크의 리눅스 커널은 dos, fat, vfat, fat32를 인식할 수 있고 한글 파일명도 제대로 처리하기 때문에 tar나 cp 명령을 바로 사용해도 문제가 없다. 주의 사항 : 리눅스에서 한 파일의 최대 크기는 2GB이다. 요즘 8기가짜리 하드 디스크도 많이 나오고 있지만 아직은 리눅스에서 이렇게 큰 파일 시스템을 한 개의 파일로 백업할 수는 없다. 리모트 백업과 복구 저번 달에 잠깐 언급했던 작업 디스크의 네트웍 기능을 이용해서 윈도우 백업과 복구를 해 보도록 하자. 업체의 클라이언트 PC는 대부분 한 개의 하드 디스크를 갖추고 있고 하드 디스크 전체를 하나의 파티션으로 만들어 쓰고 있다. 이와 같은 상황이라면 리눅스 작업 디스크로 로컬 백업을 하는 것은 또 다른 하드 디스크를 붙이는 복잡한 작업이 필요하게 된다. 랜으로 연결된 다수의 컴퓨터가 있다면 이 중에 하나 쯤은 리눅스를 인스톨 해 놓는 것이 좋다. 파일 서버와 프린터 서버 그리고 백업 서버로 쓸 수도 있기 때문이다. 리눅스의 네트웍 파일 시스템(NFS)이나 samba를 사용하면 쉽게 이런 기능을 구현할 수 있다. 구체적인 내용은 차후에 설명하기로 하고 여기서는 리눅스의 NFS 기능을 이용한 백업서버를 만드는 것과 작업 디스크의 samba 기능을 이용해서 다른 윈도우 박스에 이미지 백업 이나 파일 시스템 백업을 하고 필요할 때 복구하는 방법을 설명하도록 하자. 리눅스의 NFS는 마소 9월호에 제공된 슈퍼 레드헷 인스톨 과정에서 이 기능을 사용하겠 다고 했으면 디폴트로 동작하고 있을 것이다. 동작하지 않는다면 시디롬을 마운트하고 다음과 같이 해주면 된다. # mount /dev/hdc /cdrom # rpm -qpl /cdrom/RedHat/RPMS/nfs-server-2.2beta29-5.i386.rpm # /etc/rc.d/init.d/nfs start nfs 서비스는 파일 시스템 공개 여부에 대한 옵션을 가진다. /etc/exports 파일이 그 기능을 수행한다. 회사내 네트웍에만 리눅스 파일 시스템을 공개하려면 /etc/exports 파일에 다음 내용을 첨가하면 된다. /win 192.168.1.10/255.255.255.0(rw,insecure,all_squash) 리눅스 박스 192.168.1.10이 속한 네트웍 모든 컴퓨터는 이제 /win 디렉토리를 마운트 해서 읽고 쓸 수 있다. 작업 디스크를 이 네트웍이 속한 컴퓨터 중에서 백업을 원하는 컴퓨터에 넣고 부팅한다. 네트웍 카드를 인식하는 과정에 대한 설명은 지난 호를 참고 하기 바란다. 이제 아래 명령으로 네트웍을 인식 시킨다. # ifconfig eth0 192.168.1.20 # route add -net 192.168.1.0 리눅스 백업 박스를 NFS 방식으로 마운트 하고 싶으면 다음 명령을 사용한다. # mount -t nfs 192.168.1.10:/win /mnt2 백업을 위해 또 다른 윈도우 박스를 사용하고 싶다면 다음 명령을 사용할 것. # smbmount //win95com/c /mnt2 -I 192.168.1.30 -U someuser -P passwd 이 두 명령은 모두 네트웍에 연결된 컴퓨터를 /mnt2에 마운트 시킨다. 상대편의 파일 시스템이 NFS와 smb 파일 시스템이라는 차이가 있을 뿐 백업과 같이 파일 한 두개를 처리하고 파일명도 간단히 사용하는 경우에는 아무런 차이가 없다. 단지 속도와 안정성에서 조금 차이가 난다. 리눅스의 NFS 파일 시스템은 신뢰성이 있지만 삼바로 연결된 윈도우 박스에서 백업 작업이 진행되는 중에 다른 작업을 동시에 한다면 문제가 생길 수 있다. 시스템이 백업 작업 도중에 멈추는 등의 사고를 당하고 싶지 않다면 물론 리눅스 박스를 한 개 장만하고 NFS 서비스를 제공하게 하는 것이 좋을 것이다. 이제 하드 디스크 백업을 하자. 다음 명령 중 하나를 사용할 것. # cat /dev/hda |gzip -c >/mnt2/hd-c-img.gz

# mount /dev/hda1 /mnt (vfat,fat32일 때 mount -t vfat /dev/hda1 /mnt) # cd /mnt # tar cvzpf * /mnt2/c-backup.tgz 첫번째 방법은 하드 디스크 전체의 이미지를 백업한 것이고 두 번째 방법은 윈도우 파일 시스템을 백업한 것이다. 백업할 컴퓨터가 몇 개 없고 하드 디스크 크기가 동일 하다면 첫번째 방법이 복구할 때 편하니까 사용할 만 하다. 회사의 컴퓨터가 각기 다른 용량의 하드 디스크를 가지고 있다면 물론 두번째 방법이 훨씬 효율적이다. 복구할 때에는 위의 명령을 반대로 하면 된다. 작업 디스크로 부팅하여 네트웍을 인식시킨 후 아래와 같이 하면 될 것이다. 이미지 백업을 했을 때 (mnt2에 윈도우 박스를 sambamount 했다고 가정) # gunzip -c /mnt2/h-c-img.gz >/dev/hda 파일 시스템 백업을 했을 때 (mnt2에 윈도우 박스를 sambamount 했다고 가정) # mount /dev/hda1 /mnt (vfat,fat32일 때 mount -t vfat /dev/hda1 /mnt) # cd /mnt # tar xvzpf /mnt2/c-backup.tgz 도스로 부팅해서 복구하는 백업 유틸리티는 네트웍 카드를 위한 디바이스 드라이버를 필요로 하고 config.sys와 autoexec.bat 파일을 설정해야 하지만 리눅스에서는 일관된 방식으로 간단히 네트웍을 인식시킬 수 있다. 컴퓨터 파일 시스템이 망가져서 부팅이 불가능한 상황에서는 평소에 쉽게 할 수 있는 작업도 어려운 경우가 많다. 도스 백업 유틸리티를 사용하는 관리자가 네트웍 디바이스를 찾아 다니고 부팅 디스켓을 구하러 다니는 시간에, 리눅스 작업 디스크를 사용하는 관리자는 모든 복구를 끝낼 수 있을 것이다. 하드웨어 안정성 검사 컴퓨터의 호환성은 윈도우 사용 가능성을 뜻하지 않는다. 하드웨어 제작사가 제품을 테스트하는 대상을 윈도우에만 맞추었을 경우에 충분한 테스트가 이루어지기 어렵다. 물론 이 정도의 검사만 있었다면 윈도우에서 조차 예기치 않은 에라가 생길 가능성이 있다. 운영체계는 윈도우만 있는 것이 아니며 다양한 환경에 대한 테스트에 합격한 제품이 윈도우에서도 더욱 안정적으로 돌 수 있는 것이다. 과거 일부 플로피가, 갖추어야 할 최소한의 사양에 미달하여 리눅스에서 사용할 수 없음이 판명된 적이 있었다. 플로피 제작사는 이에 대해 사과하고 제품을 개선해야 했다. 또한 일부 메인보드가 메인보드 규격을 바꾸면서 여러 운영체계를 사용하기에는 호환성이 결여된 제품임이 리눅서들에 의해서 밝혀 진 적도 있다. 현재 사용되는 팬티엄 메인보드 중 일부가 리눅스에서 부팅되지 않는 현상이 있다. 이 것은 리눅스의 잘못이 아니다. 리눅스 커널은 각종 하드웨어 명세에 따라 만들어지기 때문에 리눅스 안정버전이 작동되지 않는 제품은 하드웨어의 이상일 확률이 높다. 어떤 컴퓨터의 하드웨어 호환성을 알고 싶으면 리눅스 디스크를 넣고 부팅해 보면 안다. 부팅화면에서 각종 정보가 나타나며 호환성 없는 하드웨어에서는 부팅조차 되지 않을 것이다. 필자도 윈도우는 잘 동작하지만 리눅스는 부팅조차 되지 않는 메인보드를 몇개 알고 있다. 슈퍼마이크로라는 메인보드는 키보드에 관련된 에라가 있음이 밝혀 졌고 그 회사는 바이오스를 업그레이드해야 했다. 또한 오버클럭킹의 안정성을 검사하는데 리눅스를 사용할 수 있다. 사용자가 일부러 오버클럭킹을 했다면 그 것의 안정성을 시험해 볼 수 있고 구입한 CPU가 리마킹이라고 의심되면 이 것을 조사하는데 사용할 수 있다. 물론 이를 위해서는 작업 디스크만으로는 부족하고 하드디스크에 인스톨해서 엑스윈도우를 띄우고 GCC 컴파일을 해보아야 한다. 리마킹 CPU나 과도한 오버클럭킹을 한 CPU라면 시스템의 불안정으로 리눅스가 다운되는 경험을 할 수 있을 것이다. GCC의 유명한 signal 11 에라는 램의 이상이 있을 때 발생한다. 속도가 다른 모듈램을 사용하거나 안정성이 없는 램을 쓴 제품에서 signal 11에라가 발생한다고 알려져 있다. 초기 AMD K6 CPU는 리눅스 사용자들에 의해서 버그가 있음이 발견되었고 AMD사는 수정 제품을 출시해야 했다. 문제 있는 하드웨어 목록을 알고 싶으면 리눅스 하드웨어 HOWTO 페이지(http://sunsite.unc.edu/LDP/HOWTO/Hardware-HOWTO.html)를 방문해보기 바란다. 윈도우는 운영체계 자체가 안정적이지 못해서 하드웨어 자체의 에라를 발견하지 못하는 경우가 많다. 알려진 버그는 정보에 밝다면 해결할 수 있지만 회사의 특정 제품에서 발생하는 에라는 운영체계의 에라와 함께 발생하며 그 상황이 개별적이라서 그 원인을 알 수 없는 경우가 많다. 이 때 리눅스가 도움이 될 수 있을 것이다. 리눅스가 안정적으로 동작한다면 그 하드웨어는 윈도우를 사용하면서 하드웨어 문제를 걱정할 필요가 없다는 보증수표를 받은 것과 같다. 2.3 그밖의 활용 가능성 리눅스 작업 디스크로 할 수 있는 일은 한정적이지만 상상력을 발휘한다면 여러가지 일이 가능할 것이다. 여러 개의 윈도우 박스를 마운트해서 동시에 이 곳 저곳의 파일 들을 처리하는 등 회사내의 컴퓨터들의 관리를 네트웍으로 편하게 하는 일을 할 수 있을 것이다. 리눅스 프로그램은 아니지만 오픈소스 프로그램으로 fips라는 도스용 유틸리티가 있다. 이 프로그램은 도스의 마스터 파티션을 나누어 주는 일을 한다. fat32 까지 처리할 수 있는 이 프로그램을 사용하면 용량이 큰 C: 파티션을 나누어 C:와 D:로 분리할 수 있다. 같은 작업을 할 수 있는 상용 프로그램으로 파티션매직이라는 프로그램이 있다. 개인적인 용도로 잠시 사용한다면 문제가 없지만 회사에서 업무용 컴퓨터를 대상으로 작업하면서 비용을 지불하지 않고 상용 제품을 사용하는 것은 불법이며 구입해서 사용하기에는 비용부담이 크다. 이제 회사에서도 오픈소스 프로그램을 적극적으로 사용할 때가 아닐까? 물론 리눅스의 하드 디스크 백업기능과 마찬가지로 fips 프로그램도 무료로 구할 수 있다. 자세한 사용법은 마소 9월호에 배포된 슈퍼 리눅스 시디의 dosutils 디렉토리를 참고하기 바란다. IBM에서는 최근에 리눅스를 비롯한 오픈소스 프로그램에 대한 지원을 강화하고 있다. OS/2에서는 리눅스 ext2 파일시스템을 읽고 쓸 수 있고 원한다면 ext2 파일 시스템에 OS/2를 인스톨해서 사용할 수도 있다. 2.2 버전의 리눅스는 fat, vfat, fat32, NTFS(윈도우NT), HPFS(OS/2), UFS(UNIX), SYSTEM V FS, ISO9660(시디롬), QNX FS, MAC FS와 그외 각종 운영체계의 변종들에 대한 지원을 강화하고 있다. 즉 리눅스를 중심에 두면 이 모든 운영체계의 데이타 변환 버퍼로 사용할 수 있다는 뜻이 된다. 왜냐하면 거의 모든 운영체계가 dos의 fat를 지원하지만 fat는 파일명 한계등의 제약이 심하고 맥등은 fat조차 지원하지 않고 있으며 fat를 지원하는 운영체계가 전부 vfat등에 대한 지원을 하고 있지는 않고 있어서 호환성에 문제가 생기기 때문이다. dos를 사용한다고 하더라도 각 운영체계에서 도스쪽으로 데이타를 보낼 수 있지 도스에서 데이타를 가져오는 방법은 사용할 수 없기 때문에 불편하다. 또 lba 모드와 같은 바이오스에서 제공하는 방식을 따르지 않고 각자 하드 디스크를 다루는 방법이 틀려서 다른 운영체계들은 실제 데이타를 주고 받는 버퍼로 사용하기에는 무리가 있다. 파일명 길이에 대한 제한이 없고 거의 모든 운영체계의 파일 시스템을 스스로 인식하는 리눅스가 이런 데이타 변환과 전송 버퍼로 사용하기에 가장 적당하다. 앞으로 더욱 많은 운영체계의 파일 시스템 지원이 추가되면 리눅스를 이 용도로 사용하는 것이 당연한 일이 되는 때가 올 것이다. 필자는 최근에 윈도우의 SDK HELP 파일을 읽어 보아야 할 일이 있었다. HELP 파일이 항목별로 트리 탐색방식으로 되어 있어서 보기가 불편했고 모니터로 설명서를 읽는 것보다는 프린트 해서 읽는 것을 더 좋아했기 때문에 출력을 하고 싶었다. 그러나 WINDOWS HELP 파일을 한 번에 프린터 할 수 없도록 만들어 놓았다는 것을 발견하고는 잠시 실망했지만 오픈 소스 프로그램인 hlp2rtf와 rtf2tex 등을 이용해서 프린트 할 수 있었다. 유닉스(리눅스) 쪽에는 여러가지 문서 포맷 변환툴이 많다. 문서 포맷 변환에 관심이 있다면 유닉스 쪽을 살펴보는 것이 도움이 될 것이다. 리눅스는 서버로서의 역활로써 뿐만 아니라 이렇게 일상 작업에도 윈도우를 도울 수 있는 일이 많다. 구체적인 필요성은 리눅서보다는 오히려 윈도우 사용자가 더 빨리 발견할 수 있다. 윈도우에서 불가능하다고 믿고 있는 작업이 있다면 리눅스쪽을 살펴보기 바란다. 혹시 모르지 않는가? 불가능하다고 믿었던 일이 아주 기본적인 방법으로 해결가능한 일일 수도 있다. 2.4 맺으며 글도 사용하는 운영체계의 영향을 받는 것인지 다른 연재물은 화려한 그림들이 있어서 읽기도 쉽고 보기도 좋지만 리눅스에 관한 글을 쓰는 필자는 그림 하나 없이 글로만 빼곡히 채우다 보니 답답하기도 하고 쓰기도 힘들다. 물론 하드디스크 백업같은 주제로 쓰다보니 그런 면이 더욱 두드러지는 것은 어쩔 수 없지만 리눅스까지 이렇게 칙칙한 것은 아니다. 요즘 리눅스는 잘 꾸미면 윈도우보다 더 화려하게 사용할 수 있다는 것을 알아주기 바란다. 윈도우 사용자들이 많이 넘어오다 보니 화면 인터페이스에 대한 관심이 많아져서 아주 컬트한 윈도우 메니저도 많이 나오고 있고 일관된 인터페이스를 제공하려는 프로젝트도 진행 중이다. 이번 연재는 한 개짜리 리눅스 작업 디스크를 이용해서 백업등을 하는 방법에 대해서 알아보았다. 아무래도 한개의 플로피로 리눅스의 모든 기능을 사용하기에는 역부족이다. 다음 연재부터는 NT를 사용해 회사내의 컴퓨터들에게 인터넷 접속을 제공하고 있거나 그럴 예정인 소규모 회사에서 리눅스 박스를 사용하는 것을 고려해 보도록 관련 정보를 제공하려 한다. 여분의 컴퓨터에 리눅스를 인스톨하고 테스트할 수 있는 환경에 있는 사용자가 적극적으로 이 정보들을 활용한다면 효과가 매우 클 것이다. 독자들의 많은 관심을 바란다. 2.5 이달의 숙제 : 리눅스의 dd 명령어 형식은 다음과 같다. dd if=input_file of=output_file bs=byte_number count=number_of_bs 입력 파일에서 bs가 정해준 바이트 단위의 크기로 count 수 만큼을 출력 파일에 쓴다. 사무실의 컴퓨터가 20대 있고 모두 네트웍으로 연결되어 있다고 하자. 이들은 모두 윈도우를 사용하고 있는데 알다시피 윈도우는 바이러스에 취약하다. 일부 바이러스는 마스터 부트 레코드를 망가뜨려서 부팅이 불가능하게 만드기도 한다. dd 명령과 작업 디스크, 그리고 네트웍을 이용해서 모든 pc의 마스타 부트 레코드를 백업 해 두기 위해서는 어떻게 하면 될까? 2.6 박스 기사 : 리눅스를 배워 보려는 사람들을 위한 조언 한국에서는 마이크로소프트 운영체계가 소규모 회사의 전산화를 위한 최고의 선택이라고 믿고 있는 전산직 종사자들이 대부분인 반면 외국에서는 리눅스의 가능성을 확신하여 이에 대한 지원을 확대하는 경향에 가속도가 붙고 있다. 외국 회사의 한국 지사가 본사와의 네트웍 연결을 위해 윈도우NT를 사용하고자 했으나 본사의 서버가 리눅스 박스여서 지사에서도 리눅스를 사용해야 했던 경우도 있다. 바람은 늘 바깥에서 불어온다. 그 필요성에 대한 장황한 이야기는 하지 않겠다. 아직도 늦지 않았으니 전산직 종사자는 리눅스를 스스로 배워 두는 것이 필수적인 일임을 깨달아야 한다. 개발자와 관리자 그리고 사용자들 중에서 리눅스를 배워야 한다는 자각을 가지고 있는 사람들을 위해서 어떻게 효과적으로 이를 배울 수 있는 생각해 보자. 리눅스는 유닉스임을 기억할 것. 학교에서나 업무에서 다양한 유닉스 제품을 접할 수 있다. 리눅스를 익히는 과정에서 이런 경험이 무척 도움이 된다. 알고 있는 유닉스 명령을 무조건 입력해 보자. 운이 좋으면 경험있는 유닉스에서와 똑같은 반응을 볼 수 있을 것이다. 특정 유닉스에 관한 책이나 정보가 있다면 이를 폐기하지 말 것. 사용해 본 유닉스에 대한 책을 한 번 더 읽고 시작하자. 리눅스의 다른 부분은 실제로 부딪혔을 때 새롭게 파악해도 늦지 않다. 우선 한글 문서부터 읽어 볼 것. 개념이 정확히 파악되지도 않았는데 본격적인 영문 설명서를 들고 있으면 효율이 나지 않는다. 한글 통신의 리눅스 동호회와 유즈넷의 뉴스그룹 그리고 웹에서 제공하는 훌륭한 한글 문서가 많다. 시간이 되면 이들을 정리해서 프린트 해서 읽어도 좋다. 우선 개념을 파악하고 나서야 어려운 영문 메뉴얼을 쉽게 읽을 수 있을 것이다. 영문 문서를 한 개쯤 번역해 볼것. 한글 문서로 개념이 파악이 되었으면 본격적으로 영문 문서를 읽어야 한다. 뭐라고 해도 프로그램 제작자들이 쓴 설명서가 가장 자세한 정보를 제공하기 때문이다. 영문 문서를 읽었으면 후배들을 위해서 설명서등을 써 주는 것이 선배로서 할 일이다. 영문 설명서를 참고해서 한글 설명서를 쓰는 것은 쉽다. 모르는 부분은 건너뛰어도 되기 때문이다. 그러므로 리눅스 문서 프로젝트(LDP)에서 제공하는 각종 가이드, 특정 분야에 대한 HOWTO, 잘 정리된 질문과 답(FAQ)들 중에서 관심있는 것을 선택해서 직접 번역해 보자. 모르는 부분이 하나둘이 아닐 것이다. 모르는 부분을 파악하기 위해 또다른 문서를 참고하는 과정에서 리눅스에 대한 지식이 비약적으로 발전할 것이다. 물론 이렇게 번역한 글을 공개하면 사용자들이 당신의 이름을 기억해 줄 것이고 당신의 질문에 성의있는 답변을 보내올 것이다. 관심있는 부분에 집중할 것. 한글화 문제와 패키지 한글 패치, 멀티미디어 프로그램, 각종 스크립트 언어, 네트웍 설정과 관리 방법, 다양한 엑스 윈도우 메니저와 툴킷 그리고 라이브러리, 하드웨어 디바이스 드라이버, 여러 CPU에 대한 포팅과 프로그램들의 최적화, 날마다 쏟아지는 메일링 리스트의 토론들... 리눅스를 인스톨 하고 나면 엄청난 소스들과 방대한 정보에 묻혀서 헤어날 길이 없다. 차칫 잘못하면 매일 프로그램 컴파일 하다가 시간을 다 보낼 우려가 있다. 새롭게 쏟아지는 프로그램들의 유지 보수는 배포본에 맡기고 관심있는 분야를 설정해서 그 부분에만 집중하는 것이 현명한 일이다. 웹 관련 일을 한다면 공개 웹서버 그리고 perl 같은 CGI 프로그래밍에 대한 것만을 신경쓰기 바란다. 네트웍 서버등에 관심있다면 리눅스와 관련된 네트웍 장비의 디바이스 드라이버와 네트웍 설정 그리고 실제 사용하면서 경험담을 적은 웹페이지등을 조사하는 것으로 족하다. 물론 리눅스를 흥미롭게 생각하고 배우는데 시간을 다 쏟을 수 있는 학생들은 컴파일된 패키지 보다는 프로그램들의 소스를 가져와서 직접 컴파일하고 소스를 조사해 보는 것이 좋을 것이다. 오픈소스 프로젝트에 참여할 것. 통신과 유즈넷에 오늘도 모르는 것을 질문하는 많은 사람들이 있다. 리눅스를 배웠고 어느 정도 알고 있다면 답변을 올리는 것이 예의이다. 전공 분야에 리눅스를 투입할 수 있는 가능성을 보았다면 이 것을 오픈 소스 프로젝트의 한 부분으로 진행하는 것이 좋다. 곧 전세계의 실력있는 프로그래머가 당신을 도와 프로젝트의 성공을 위해 뛰어 줄 것이다. 최근에 필자는 국내 한 업체에서 임베디드 머신을 위한 리눅스 최적화 프로젝트를 진행하고 있다는 사실을 전해 들었다. 이런 유용한 프로젝트는 공개적으로 진행하는 것이 시간적으로나 효율성면에서 좋은 결과를 가져올 수 있을 것이다. 리눅스 박스를 만들 것. 필자는 10여년 전, 운영체계에 관한 책에서 "소스가 필요한 사람은 ftp 로 받아가기 바란다"는 글을 읽은 적이 있었다. 그 소스는 꼭 보고 싶었지만 ftp가 무엇인지 알 수 없었다. 그 때는 국내에서 ftp에 대해 알고 있는 사람이 거의 없을 당시였기 때문에 무려 2년 간을 ftp가 무엇인지 모르고 살았다. 가끔 그 소스를 보고 싶다는 생각을 하면서 유닉스의 ftp관련 설명을 읽고는 했다. ftp에 관한 개념이 없었기 때문에 그에 관해 경험있는 사람을 만날 수 없었기 때문에 시간만 흘러갔다. 그러던 어느날 필자는 IBM-3090에서 아무 생각없이 "ftp ftp"라고 실행해 보았다. 놀랍게도 단말기에 ftp 서버와 연결되었음을 알리는 메세지가 떳다. 여러 설명서를 읽었지만 ftp가 어떤 프로토콜이라고 생각을 하고 있었지 프로그램으로 구현되어 있을 것이라고는 생각하지 못했기 때문에 ftp라는 프로그램이 있는지 조사해보지 못하다가 갑갑한 마음에 정말 아무 생각 없이 명령을 사용해 본 것이다. 필자는 이렇게 인터넷과 첫 접촉을 시작했고 아직까지 거기서 빠져 나오지 못하고 있다. IBM-PC와 윈도우를 분리해서 생각하지 못하는 사람들이 많다. 리눅스도 윈도우와 동일한 운영체계라는 말을 들으면서도 개념적으로는 도스 부팅 후에 실행하는 응용 프로그램이라고 파악하고 있는 것이다. 왜 리눅스 인스톨 시디에 실행 파일이 없는지 물어보는 사람도 있었다. 이런 고정관념이 머리 속에서 붕괴되는 경험을 해야 리눅서가 될 수 있다. 기계 덩어리인 컴퓨터를 장악하는 운영체계는 도스만 있는 것이 아니라는 것을 이해하고 fdisk에 왜 other OS 항목이 있는지를 파악해야만 하는 것이다. 사실 이 것은 매우 어렵고 힘든 일이며 때로 고통스럽기도 하다. 필자가 "ftp ftp"를 실행한 후에 느꼈던 그 느낌, 그때까지 이해할 수 없었던 설명서의 수많은 글들이 한꺼번에, 동시에 그 의미를 전달하며 머리 속을 환하게 만들던 그 깨달음의 순간을 독자들도 느껴보기를 바란다. 리눅스를 어떻게 하면 배울 수 있는가? 그 답은 간단하다. 리눅스를 인스톨하고 직접 원하는 기능을 시험해 보라. 루트에서 "rm -rf *" 라고 쳐봐도 좋다. 프로그램 밖에 더 날아가겠는가? 아무리 많은 문서를 읽어도 실제 경험이 없으면 이해할 수 없으며 재미도 없고 발전적인 생각이 나오지도 않는다. 설명이 무슨 말인지 이해할 수 없을 때, 그 설명이 왜 나와 있는지 알 수 없을 때, 무엇을 질문하고 알아봐야 하는지 조차도 알 수 없을 때, 도대체 내가 모르고 있는 것이 무엇인지도 파악이 되지 않는 때야말로 구석에 쳐박혀 구박받고 있는 낡은 486에 리눅스를 인스톨하고 파티션 날려 가면서 직접 사용해 보는 것이 필요하다. 리눅스를 배우는 가장 쉽고 빠른 방법은 직접 리눅스를 인스톨 해서 사용하는 것이다. 그 외에 무슨 다른 방법이 있겠는가? 박스 기사 : 리눅스 작업 디스크에 대한 몇가지 질문

3. 기업 환경을 위한 리눅스 블랙박스 만들기[3] 리눅서는 어떻게 크는가? (리눅스를 쓰고자 마음 먹은 초보 리눅스에게 주는 조언) 새해가 밝았다. 마소가 리눅스를 전폭적으로 지원하기로 한 축복받은 해가 될 것이다. 업체에서, 학교에서 리눅스를 사용하기로 결정한 초보 리눅스가 어떤 자세를 가져야 하는지 생각해 보기로 하자. 어떻게 하면 리눅스를 자유자재로 사용할 수 있을까? 리눅서가 가져야할 무기는 어떤 것인가? 이런 질문에 대한 대답을 해보기로 하자. 이 글이 이제 막 리눅서로서의 첫 걸음을 시작하려는 독자들에게 도움이 되기를 바란다. 3.1 숙제 풀이 아무리 급하더라도 가장 기본적인 것부터 시작해야한다. 우선 지난달에 낸 숙제 검사 부터 하기로 하자. 숙제는 모두 다 해 왔을 것으로 믿는다. 사무실 컴퓨터 20대의 마스타 부트레코드를 작업디스켓의 dd 명령을 이용해서 백업하는 방법을 물었었다. 우선 바이오스를 백업할 컴퓨터를 정하자. 이 컴퓨터를 biosbk이라고 부르기로 한다. 백업할 컴퓨터에 작업 디스켓을 넣고 부팅한 후에 다음과 같은 명령을 내린다. # ifconfig eth0 192.168.1.20 # route add -net 192.168.1.0 # smbmount //biosbk/c /mnt -I 192.168.1.30 -U someuser -P passwd # dd if=/dev/hda of=/mnt/backup01.dat bs=1 count=512 백업할 윈도우의 랜카드를 활성화 시키고 biosbk의 c:를 /mnt에 마운트 시킨 다음에 마스타부트레코드(MBR)를 파일 형식으로 저장한다. hda는 하드 디스크 전체를 가르키며 처음 512바이트는 MBR이다. 이제 이 컴퓨터의 MBR은 biosbk에 backup01.dat로 저장되었다. 다른 컴퓨터에 한 번씩 작업디스크로 부팅한 다음 backup02.dat, 03.dat로 저장하면 된다. 3.2 작업디스크와 관련된 두가지 사건 작업디스크를 발표하고 나서 필자는 이를 실제로 사용해 볼 수 있는 사건을 만났다. 알고 있는 회사를 방문했을 때 마침 웹서버 교체 작업 중이었는데 웹서버의 용량이 부족해서 하드웨어 업그레이드를 하려고 했을 때 문제가 발생했다. 메인 하드디스크는 쓰던 것을 그대로 붙이려고 했지만 새 하드디스크가 훨씬 빠른 것임을 알고는 이 것을 이용하기로 했는데 문제는 운영체계가 NT라는 것이었다. 새 하드 디스크에 NT를 깔고 웹관련 설정을 다시하고 웹서버 프로그램을 깔고..., 교체할 시간적 여유는 3시간 밖에 없었다. 많은 사람들이 방문하는 웹사이트였으므로 장시간 서버를 정지시킬 수는 없었다. 더구나 성질급한 관리자는 이미 사용 중이던 서버를 끄고 분해를 해 놓았다. 빨리 새 하드 디스크에 NT를 인스톨하는 수 밖에 없었다. 필자는 이 것을 보고 마소 웹사이트에서 작업 디스크를 다운 받은 다음 두 하드 디스크를 연결해 놓고 "cat sda >sdb" 명령을 내렸다. 10분만에 완전히 똑같은 새 하드 디스크를 만들고 웹서비스를 재개할 수 있었다. 두 하드 디스크의 물리적 형태는 다음과 같았다. sda : Disk /dev/sda: 255 heads, 63 sectors, 527 cylinders sdb : Disk /dev/sda: 255 heads, 63 sectors, 543 cylinders 초기 MFM 하드 디스크가 나온 이후에 IDE, EIDE로 넘어 오면서 물리적 하드 디스크를 LBA 같은 논리적 접근이 가능해지면서 서로 크기가 달라도 하드 디스크 단위로 복사가 가능하고 정상적으로 사용할 수도 있게 되었다. 위에서 예를 든 SCSI 하드디스크는 물리단위의 논리접근이 IDE보다 훨씬 추상화 되어 있어서 아무런 문제가 없었다. 참고로 "cat sda >sdb" 명령은 하드 디스크의 MBR 영역을 작은 하드 디스크의 것으로 교체하기 때문인지 리눅스와 NT에서 큰 용량의 하드디스크가 작은 하드디스크의 용량과 같게 보였다. 이를 해결하려면 "cat /dev/zero >/dev/sda" 명령을 사용하면 될 것이다. 물론 데이타는 백업해 놓고 할 것, 하드 디스크가 완전히 초기화 되니까. 필자가 쓰던 노트북 하드 디스크가 수많은 에라 메세지를 뱉어 내면서 죽었다. 백업해 놓지 않은 데이타가 있었으므로 반드시 데이타를 읽어 와야 했다. 두 개 짜리 pcmcia 지원 작업 디스크를 사용해서 다른 리눅스 박스를 마운트하고 파일시스템 백업을 시작 했다. tar cpf /mnt2/linuxbk.tar * 엄청난 에라 메세지를 내면서 하드 디스크가 돌기 시작했고 리눅스박스로 넘어오는 데이타는 분당 10K도 되지 않았다. 하드디스크 리셋을 계속하는 동안 tar 프로세스가 잠깐 동안만 시간을 할당받고 돌고 있었던 것이다. 어떻게든 백업을 해야 했으므로 끝날 때 까지 그대로 두기로 했다. 나중에 AS 받으면서 안 사실이지만 하드 디스크는 물리적 에라가 있었다. 열악한 시스템 위에서 개발이 시작된 리눅스는 이런 물리적 에라에도 불구하고 읽기가 실패했을 경우에 하드 디스크 리셋을 시키고 이 것이 실패하면 다시 수십번을 반복하고 그래도 실패하면 처음부터 그 전체 과정을 다시 수십번 반복하게 되어 있었다. 될 때까지, 읽을 수 있을 때까지, 쓰레기 데이타가 넘어오더라도, 어떻게든 읽을 때까지 반복하는 것이다. 18시간 만에 에라난 부분을 지나고 tar 명령이 정상적으로 진행 되었다. 일부 /usr/bin 파일이 깨어졌기는 하지만 중요한 데이타는 살릴 수 있었다. 로우레벨 포맷 프로그램도 실행 중에 에라가 나면서 중단하는 하드 디스크를 리눅스는 끝까지 읽기를 시도해서 결국 중요 데이타를 살려 주었다. 윈도우 파일 시스템이 에라가 발생 해도 리눅스가 도우이 될 것이다. 정말 중요한 데이타가 있다면 한 번 사용해 볼 것을 권한다. 3.3 리눅서는 어떻게 크는가 이제 초보 리눅서에게 도움이 되는 이야기를 하기로 하자. 무슨 일이든 기본이 있고 원칙이 있다. 이 것을 지킨다면 빨리 그 분야에 적응할 수 있다. 리눅서가 되기 위한 원칙은 어떤 것이 있는가? 오늘도 통신과 유저넷에는 질문들이 쏟아지고 있다. 그 질문의 대부분은 정말 기본적인 내용에 관한 것이다. "fsck는 어떻게 씁니까?", "mount가 무엇입니까?"... 이미 초보를 통과한 리눅서들에게는 황당하게 보이지만, 이런 질문을 하는 사용자들을 나무랄 수는 없다. 윈도우에 익숙한 사용자들에게 아무리 mount의 개념을 설명해도 알아듣지를 못하기 때문이다. 그래서 유닉스(리눅스)의 기본적인 개념이 없는 사용자는 모든 것이 난해하고 복잡해서 조금 용기를 내 보다가 중도하차하게 된다. 리눅서들에게는 형용모순처럼 보이는 질문을 하지 않을 수 없는 윈도우 사용자의 위치를 이해하기로 하자. 필자는 최근에 두 명의 윈도우 사용자에게 리눅스에 대해서 알려 주어야 할 일이 생겼다. 한 명은 윈도우 비쥬얼 프로그래밍을 7년 이상 해 온 개발자이고 다른 한 명은 윈도우 95에서 그래픽을 조금 해 본 초보 프로그래머이다. 이 들에게 어떻게 리눅스에 대해서 설명할 것인가? 이 둘을 만족 시킬 수 있는 한가지 설명 방식을 찾을 수 있을까? RTFM의 진정한 뜻 유저넷을 검색하다 보면 RTFM이라는 문장을 자주 만나게 될 것이다. AFAIK(As Far As I Know), IMHO(In My Humble Option), IIRC(If I Remember Correctly) 처럼 축약된 용어인데 이 말의 뜻을 알고 있는 독자들이 많을 것이다. 그 뜻은 "잘 정리된 설명서를 읽어라"(Read The Fine Manual)이다. 그런데 뉴스 그룹에서 보면 조금 이상한 문장 속에서 이 말이 나온다. 즉 "hey, shit! rtfm!!" 이런 방법으로 쓰이고 있는 것이다. 그 이유를 알아보자. 박스 기사에 나온 것처럼 리눅스를 익히기 위해서 구할 수 있는 수많은 문서가 있다. 그러나 사용자의 대부분은 이런 설명서를 읽지 않는다. 영어가 모국어인 사람들도 이런 지경인데 한글을 쓰는 사용자들은 더 말할 필요가 없다. 이들은 뉴스그룹을 뒤지고 알고 싶은 것이 있으면 그냥 뉴스그룹에 포스팅한다. "이 것을 알려 주세요." 이런 뉴스 때문에 뉴스그룹의 토론이 제대로 이루어지지 않고 수많은 질문 글 사이에서 정보가치가 있는 글이 묻혀 버린다. 거의 대부분의 질문이 FAQ나 HOWTO 또는 LDP 문서에서 찾을 수 있음에도 오늘도 같은 질문이 계속되고 있다. 한 두번 이런 질문에 대해 친절히 대답을 알려 주던 리눅서들이 지치게 된다. 계속되는 질문에 응답하지 않게 되고 질문한 사람들은 왜 대답해주지 않느냐는 글을 올린다. 결국 화난 리눅서는 외칠 수 밖에 없다. rtfm!(read the FUCKING manual), rtfm의 진정한 뜻은 리눅서가 되고 싶으면 "설명서를 읽어라"라는 가장 기본적인 원칙을 무시하는 사용자들을 질타하는 목소리이다. 리눅서가 되고 싶은가? rtfm!!! 어떤 것을 읽어야 하는가? 리눅서가 되려면 메뉴얼을 읽으라는 말을 듣고 그러고 싶어서 문서들을 뒤져보아도 아직 막막할 것이다. 설명들을 하나도 이해할 수 없고 이 책에서는 저 책을 참조하라고 하고 저 책은 다른 것을 참조하라고 하고 그 책은 다시... 초보자에게 메뉴얼을 읽으라는 말은 사전을 통채로 모두 읽으라는 말과 같이 들린다. 언제 사전을 모두 다 읽는단 말인가? 사전을 모두 읽는다고 그 언어를 자유자재로 구사할 수 있는가? 초보 리눅서들에게 필요한 것은 이런 메뉴얼을 관통하는 기본 원리에 대한 설명이다. 리눅스의 기본 원리는 무엇인가? 리눅스는 유닉스다. 그러므로 리눅스의 기본 원리는 유닉스의 기본 원리와 같다. 그렇다면 유닉스의 기본원리는 무엇인가? 그 것은 멀티유저 멀티타스킹 운영체제란 사실이다. 여기서 다시 지루한 유닉스의 특징을 나열하지는 않겠다. 유닉스 개론서 앞부분에 잘 정리되어 있는 내용을 읽어 볼 것. 멀티유저 시스템이란 사용자와 관리자란 계층이 있음을 뜻한다. 멀티유저 시스템을 유지하기 위해서는 관리자가 필요하다. 사용자들의 권한을 제어하고 서비스 해야 할 프로그램들을 정리하는 관리자는 유닉스에 대한 전반적 지식을 가진 사람이 할 수 있는 일이다. 과거 대부분의 유닉스 사용자들은 단말기 앞에서 자기 계정을 가지고 허락된 작업만을 할 수 있었다. 그 때는 유닉스 프로그램 설명서 정도만 가지고 있으면 유닉스를 쉽게 이해할 수 있었다. 복잡한 관리는 할 필요도 할 권한도 주어지지 않았기 때문에 그런 부분은 생각하지 않아도 되었기 때문이다. 그러나 PC에 직접 인스톨 할 수 있는 유닉스 클론들이 나타나면서 유닉스에 전혀 문외한인 사람들에게 유닉스 프로그램 사용부터 시스템 관리까지 모든 것을 한꺼번에 하도록 요구함으로써 아무 것도 할 수 없도록 만들어 버렸다. 리눅스가 더 어려워진 것이다. 유닉스의 경험은 사용자 계정으로 로그인하여 cp,rm등의 명령을 익히는데서 부터 출발한다. 센드메일 설정등의 복잡한 일은 차후로 미루고 가장 기본적인 명령어들에 대한 이해를 먼저 시작하자. I&GSG와 LUG를 들고 ls, cp, vi 명령을 익히자. 시스템 관리는 지금 할 일이 아니다. I&GSG가 너무 단순하다면 유닉스 사용자 설명서를 한 권 구해서 읽으면서 설명되어 있는 프로그램을 직접 실행해 보는 것이 좋을 것이다. 요즘은 자신이 무슨 내용을 쓰고 있는지 확실히 알면서 쓴 책들이 많다. 유닉스 로그인, 셸에 대한 설명, 메뉴얼 페이지 사용법, 모든 명령어가 따르는 일반 형식, 네트웍 관련 사용자 프로그램들, 파이프와 필터, 파일의 처리, vi 사용법, 파일 시스템에 대한 이해, 유저넷과 뉴스그룹등등.. 유닉스 사용자 권한으로 할 수 있는 것이 많고 이 것을 제대로 익히면 시스템 관리도 어려운 것이 아니다. 시스템 관리를 위해서는 LSAG가 필요하다. 이제 /etc 디렉토리를 관리해야 한다. 또한 리눅스 파일 시스템 표준(FSSTND)에 대한 이해를 해야 할 때이다. 모든 관리자용 프로그램은 /bin, /sbin, /usr/sbin, /usr/bin에 있고, 설정 파일은 /etc에, 로그는 /var/log에, 각 개인별 설정파일은 /.xxxrc 형태로 두는 것, 비표준 패키지는 /usr/local 아래에 인스톨 된다는 것, /var, /tmp, /usr, /etc, /lib 등의 디렉토리가 왜 만들어져 있고 어떻게 이용되는지 이해하게 될 것이다. 특정 프로그램이 실행되면서 어떤 파일을 참고하는지 알고 싶으면 다음과 같이 실행해 볼 것. 프로그램이 리눅스 시스템 안에서 어떤 함수를 호출하고 어떤 파일들을 열고 읽는지 한 눈에 볼 수 있다. # strace vi 2>a # less a 파일 시스템 표준과 필터 프로그램에 대해 익히고 기본 에디터를 제대로 사용할 수 있다면 이제 설정 변경을 할 수 있다. /etc/hosts, /etc/exports 파일등을 다룰 수 있을 것이다. /etc 아래의 파일들은 메뉴얼 페이지가 있다. "man exports"라고 하면 그 파일의 형식을 자세히 보여 줄 것이다. 물론 이 파일이 어디에 쓰이는지는 파악을 해야 한다. 메뉴얼 등에서 이 파일이 쓰이는 곳을 찾아 보던지 "rpm -qf /etc/exports"라고 쳐서 이 파일이 어느 패키지에 속하는지 확인하고 그 패키지가 하는 일은 무엇인지 파악해도 된다. 많은 설정파일에 있듯이 "당신이 무슨 일을 하고 있는지 알지 못한다면 손대지 말것". 이제 본격적으로 /etc/rc.d 아래의 파일을 손보자. 이 디렉토리에는 리눅스가 기동 되면서 필요한 작업을 하도록 되어 있는 곳이다. 지금 "ps axf"라고 실행해 보면 알 수 없는 프로그램들이 떠 있을 것이다. 쓰지도 않는 nfs, autofs, gpm등의 데몬이 떠 있다면 이들은 모두 /etc/rc.d/init.d 아래에서 찾을 수 있다. 어떤 데몬인지 확인하고 필요한지 여부를 판단한 다음 필요없다면 지워도 된다. 각 데몬들은 도스의 램상주 프로그램처럼 메모리를 낭비하고 있으므로 이 데몬들을 정리하면 컴퓨터의 반응이 훨씬 빨라질 것이다. 필자가 만난 한 유닉스 관리자는 인디고를 관리하고 있었는데 사용자가 컴퓨터가 잘 작동하지 않는다고 하면 6개짜리 인스톨 CD를 모두 재설치하는 것을 본 적이 있다. 256M의 메인메모리를 쓸데 없는 데몬이 모두 점유해서 정작 사용자가 띄운 그래픽 프로그램은 쓸 수 없을 정도로 느리게 실행되었다. 사용자는 컴퓨터가 후지다고 본체를 발로 차며 사용하고 있었다. /etc/rc.d/ 디렉토리를 마음대로 고칠 수 있다면 이제 스스로 리눅서라고 생각해도 좋다. 웬만한 설정을 할 수 있고 감을 잡았다면 구체적 문제를 위해서 HOWTO 문서를 읽으면서튜닝을 하자. 백여개의 HOWTO 문서를 참고한다면 못할 일이 없다. 고정된 IP를 할당 받을 수 있다면 웹서버와 네임서버를 설치해서 사용해 보고 센드메일을 사용해서 메일을 내 컴퓨터에서 받아보기도 하자. 학생이라면 이제 프로그래밍에 눈을 돌릴 때이다. 커널부터 라이브러리 소스까지 가능하면 이들을 뒤져 볼 것. 버그를 발견했거나 성능을 향상시킬 방법을 알았다면 오픈소스 프로젝트에 참가해도 좋다. 어떻게 읽어야 하는가? 다시 처음으로 돌아가자. 유닉스 개론서를 읽고 가이드를 보고 HOWTO를 보면 리눅서가 될 수 있다. 참 좋은 말이다. 그런데 여기에도 문제가 있다. 예를 들어 ipfwadm이라는 프로그램을 이용해서 IP-Masquerade를 하고 싶다. HOWTO 문서도 있지만 모든 것을 설명하고 있지는 않다. 그래서 스스로 "man ipfwadm"으로 사용법을 익히려고 한다. 슈퍼 레드헷에는 한글로 된 메뉴얼 페이지가 나온다. 그러나 각각의 옵션에 대해서만 설명하고 있으며 이 설명도 잘 이해되지 않고 옵션들간의 연관관계에 대한 정확한 지침이 없다. IP-Masquerade mini HOWTO에는 다음과 같이 사용하라고 나와 있다. #ipfwadm -F -a m -S yyy.yyy.yyy.yyy/x -D 0.0.0.0/0 yyy..에서 출발한 패킷을 x로 마스크해서 문제가 없으면 모든 주소(-D)로 masquerade해서 보내라는 옵션이다. 그런데 메뉴얼페이지 어디에도 -a 다음에 m을 사용하는 이유를 설명해 놓지 않고 있다. 그러므로 ipfwadm을 사용해서 masquerade를 할 수 있다는 것을 알아내고 메뉴얼페이지를 아무리 읽어도 이 것을 할 수 없는 것이다. 이 문제를 어떻게 해결할 것인가? 마찬가지로 셸프로그래밍을 하면서 이 셸스크립트가 600초 후에는 스스로 끝내게 하는 기능을 넣고 싶다. 셸 스크립트 언어에는 전역변수로 SECONDS가 있다. 셸스크립트가 기동하면서 이 것을 0으로 초기화 시키면 그 때부터 1초마다 값이 증가한다. 이 값을 저장한 후에 나중에 비교해 보면 600초 후에 셸스크립트를 끝낼 수 있다. 그런데 bash 의 메뉴얼 페이지는 3960줄이다. 언제 이 설명서를 다 읽는단 말인가? 그리고 읽더라도 이 변수를 이런 용도로 사용할 수 있음을 어떻게 안단 말인가? bash 메뉴얼의 SECONDS 부분의 설명은 다음과 같다. SECONDS Each time this parameter is referenced, the number of seconds since shell invocation is returned. If a value is assigned to SECONDS, the value returned upon subsequent references is the number of seconds since the assignment plus the value assigned. If SECONDS is unset, it loses its special properties, even if it is subsequently reset. 영어를 모국어로 사용하는 사람들도 이해하기 힘든 이런 설명을 보고 어떻게 이 변수의 용도를 짐작할 수 있을까? 그러므로 아무리 설명서를 읽어도 조금도 이해되지 않고 읽을 수록 머리만 복잡해질 뿐 리눅스를 사용하거나 관리하는데 도움이 되지 않는다. 셸프로그래밍에 대한 책도 나와 있지만 간단한 작업을 하기 위해 이런 책을 사서 읽는 다는 것은 낭비일 뿐이다. 셸프로그래밍 책을 보면 셸스크립트 언어만을 설명한 것이 아니라 필터 프로그램의 조합에 대한 설명이 더 많다. 또다시 필터 프로그램의 메뉴얼페이지를 읽어야 한다. 셸프로그래밍 책에서 셸스크립트의 한계를 지적하며 궁극적으로는 perl을 사용하라고 권한다. 공식 perl사이트인 http://www.perl.com에서 제공하는 perldoc 문서는 1256페이지에 달한다. perl 문서를 읽는다고 perl에 대해서 정통해 질 수 없다. perl로 짠 암호화 같은 스크립트 파일들은 그 내부를 들여다보고 한 줄 한 줄 분석해야 무슨 일을 하는지 알 수 있다. 원하는 일을 위해 perl로 스스로 프로그램을 짜는 것은 또다른 문제이다. 이렇게 얼키고 설켜있는 문서와 문서사이에서 중심을 잡고 개념을 파악하려면 어떻게 해야 할까?

결국에는 스스로 해야 한다. 리눅서가 되기 위해서 읽어야 할 문서와 그런 문서를 읽는 방법과 자세에 대해서 설명 했다. 웬만한 일은 훑어 본 문서를 다시 참고하면 해결할 수있다. 그러나 정작 필요한 부분에서는 문서들이 크게 도움을 주지 않는다. 박스기사에 예를 든 eql에 대한 것도 유저넷에 질문만 넘쳐 날 뿐 쓸만한 답변은 없다. 혼자서 eql을 세팅할 수 있었다고 해도 크게 쓸모가 없다. 왜냐하면 결정적으로 eql 디바이스가 한 개만 제공된다는 것이다. 전용선 업체에서 여러 가입자에게 서비스 할 수 없는 일에 신경을 쓸 이유가 없기 때문에 실제로 사용해 보기는 힘들 것이다. 전용선 업체에서 이 기능을 사용하여 가입자 수를 늘이고 싶으면 커널 디바이스 드라이버를 고쳐야 한다. drivers/net/eql.c를 고치면 되지만 누가 해 주겠는가? 당신 밖에 없다. 외국에서는 이미 사장된 디바이스가 되었기 때문에 아무도 손을 대지 않을 것이다. 이 것을 고쳐서 동작하게만 한다면 경쟁업체보다 훨씬 기술적 우위를 점할 수 있으니까 한 번 도전해 보기 바란다. 리눅스는 이렇게 스스로 하는 사람들이 만들어 왔다. 커널-메일링-리스트 FAQ에 보면 아직 만들어지지 않은 디바이스 드라이버를 어떻게 만들어야 하는가에 대한 답변이 있다.

리눅서가 되자. 필자가 본 리눅서들은 거의 해커기질이 있었다. 윈도우에서 자주 사용하는 프로그램의 기능을 고쳐쓰거나 스스로 만들어 쓰는 프로그램을 가지고 있었다. 그런 프로그램의 질을 따질 필요는 없다. 컴퓨터를 만지면서 문제의식을 가지고 스스로 해결해보고자 하는 자세가 중요하다. 리눅스 박스를 만들고 도전해 보자. 문제를 자신이 해결할 수 있기까지 얼마나 걸릴까? 리눅스만 하루 종일 한다면 2년 정도면 될 것이다. 조급하게 생각하지 말 것. 여유를 가지고 도전하자. 오픈소스 공동체에 참가하여 리눅스를 즐기다보면 어느새 시간이 지나고 당신은 실력있는 리눅서가 되어 있을 것이다. 리눅서는 어떻게 크는가? 현상태에 안주하지 않고 스스로 문제의식을 가지며, 업체에서 기능을 추가해 줄 때까지 기다리지 않고 자신이 기능을 추가하며, 다른 리눅서가 만든 문서를 완전히 소화하고 스스로 또 하나의 문서를 만들어 내며, 불가능해 보이는 것을 현실로 만들어내면서 큰다. 이달의 숙제 슈퍼레드헷 리눅스에는 vi의 클론인 vim이 들어 있다. 기본 탭 설정이 8로 되어 있어서 이것을 4로 바꾸고 싶다. 어떻게 하면 될까?. 슈퍼유저라고 가정하고 /.vimrc를 쓰지 않는다고 하자. vim 안에서 설명읽는 법, tab과 관련된 문자열 찾는 법, 그리고 strace가 필요하다. 3.4 박스 기사 : 리눅스 문서들 리눅스는 한 업체에서 만들지 않기 때문에 출판되어 나오는 공식 문서는 없다. 이런 문제를 해결하기 위해서 LDP(Linux Document Project)가 시작되어 현재 발표된 문서는 초보자를 위한(I&GSG), 커널 해킹을 위한(KHG), 알파포팅을 맡은 팀이 직접 쓴 리눅스 커널 구조설명서(TLK), 네트웍 관리자를 위한(LNAG), 프로그래머를 위한(LPG), 시스템 관리자를 위한(LSAG), 컴파일러등의 사용법에 관한(LUG) 등이 있다. 이 문서들은 sgml 포맷으로 만들어져서 tex, postscript, html로 배포되고 있으므로 원한다면 프린트 해서 보면 된다. 각 문서는 개괄서적인 면이 강하고 구체적인 사항에 대해서는 자세하게 언급되어 있지 않기 때문에 전반적인 개념을 잡는데는 도움을 주지만 특정 문제를 해결하는 데는 큰 도움이 되지 않는다. 그러나 이 문서들을 보지 않고는 결코 리눅서가 될 수 없다. 반드시 숙독을 해야 한다. 유저넷에 올라오는 질문의 90% 이상은 LDP 문서에서 그 답을 찾을 수 있다. LDP 문서는 리눅스를 다루는 지도가 되기 때문에 꼭 읽어 볼 것을 권한다. 이 중에서 번역된 것은 I&GSG, LSAG, LPG, TLK, LNAG,등이 있다. 한글 번역판은 리눅스 한글 문서 프로젝트 사이트(http://kldp.linux-kr.org)에서 구할 수 있다. 이 사이트에서는 그밖에도 한글로 되어 있는 많은 문서를 구할 수 있다. 리눅서라면 여기서 제공하는 문서를 반드시 모두 읽어 봐야 한다. 특정한 문제를 해결하고 싶을 때는 어떤 문서를 참고해야 할까? LDP 프로젝트는 이와 관련해 HOWTO 문서를 제공한다. HOWTO는 NET-3-HOWTO 처럼 리눅스의 네트웍 장치의 종류와 사용법에 대한 개략적인 설명을 한 문서가 있고 DNS-HOWTO 처럼 NET-3-HOWTO에서 간단히 언급된 네임서버 구축을 위해서 어떻게 해야 하는지 구체적으로 설명한 문서가 있으며 mini/Mail-Queue 처럼 팁 성격이 강한 간단한 문제에 대한 해결책을 담은 문서가 있다. 이들의 최신 문서는 http://sunsite.unc.edu/LDP에서 구할 수 있고 비교적 최신 문서는 당신의 하드 디스크에 있다. /usr/doc/HOWTO를 뒤져보기 바란다. 물론 이들 문서 중 일부는 번역되어 있다. /usr/doc/HOWTO/translations/ko를 뒤져볼 것. 번역이 추가되었다면 klpd사이트에 올라와 있을 것이다. 여기서 도움을 받았다면 klpd 사이트 관리자에게 감사편지를 보내는 것을 잊지 말기 바란다. 이들 문서에서도 문제를 해결하지 못했다면 어떻게 해야 할까? 직접 프로그램의 메뉴얼 페이지를 조사해 보자. /usr/man 아래에 있는 수많은 설명서를 지나쳐서는 안된다. /usr/man/whatis 문서는 각 메뉴얼페이지가 어떤 용도로 쓰이는지 간단히 설명되어 있다. 여기를 조사해 보면 원하는 목적에 필요한 프로그램을 찾을 수 있다. 메뉴얼 페이지를 구동할 때는 가능한 -a 옵션을 사용할 것을 권한다. 예를 들어 chroot 라는 프로그램은 3개의 설명서가 있다. C 함수로 쓰일 때, 프로그램 명령 설명(영문,한글) 등이다. -a 옵션을 쓰고 :q 명령을 쓰면 다음 메뉴얼 페이지를 보여 준다. whatis로 충분하지 않으면 아래 명령으로 메뉴얼 페이지를 다 뒤져도 좋다. 내가 원하는 문제와 연관이 있는 단어가 들어 있다면 그 설명서 이름을 보여 줄 것이다. /usr/man# grep "my_problem" */* 메뉴얼페이지가 부족하다면 각 프로그램에서 제공하는 설명서가 있다. /usr/doc 아래를 뒤져보면 각 프로그램을 만든 제작자가 사용법이나 주의점에 대해서 쓴 파일을 찾을 수 있다. 좀 더 구체적인 설명서를 원한다면 /usr/info를 뒤져볼 것. info 라는 프로그램을 실행하면 이 디렉토리에 대한 지도를 보여 주고 방향키를 사용해서 조사해 볼 수 있도록 하고 있다. 이 문서들은 GNU/texinfo 파일 형식으로 된 것을 변환한 것이다. html 처럼 하이퍼텍스트이므로 원하는 주제를 찾아 검색할 수 있다. 프로그래머라면 컴파일러 툴과 라이브러리 레퍼런스가 필요할 것이다. GNU GCC가 사용하는 라이브러리의 함수 목록과 사용법은 어떻게 알 수 있을까? /usr/info/libc-info.gz를 읽어보면 된다. 늘 참조하는 문서이므로 프린트해서 보고 싶다면? GNU 미러 사이트(예를 들어 ftp.kreonet.re.kr:/pub/gnu)에서 gnu-libc 소스 파일을 가져와서 configure; make 하면 libc.dvi라는 파일을 만들어 준다. 이 문서는 libc reference manual로서 약 700페이지 정도 되므로 dvips와 psutil(ftp://sunsite.unc.edu/pub/Linux/apps/wp)의 psnup을 사용하여 압축양면 인쇄를 할 수 있다. GNU 프로그램 중에서 make, GCC, library, bison(yacc), flex(lex), gas(assembler), gdb(gnu debuger)등의 소스파일에는 texi 원본 파일이 있으므로 이들을 프린트하면 된다. 설명서를 이해하기 힘들거나 활용예가 부족해 문제를 해결할 수 없다면 유저넷이나 통신에서 제공하는 문서를 참고할 수 있다. ftp://rtfm.mit.edu에는 유저넷의 모든 뉴스그룹에서 제공하는 FAQ를 보관하고 있다. 리눅스 관련 뉴스그룹은 comp.os.linux. 아래에 수도 없이 많으며 각 나라마다 따로 자기 나라 언어로된 뉴스그룹을 운용하고 있다. fr.comp.os.linux 등과 같은 것들이다. c.o.l. 이하에서 현재 발생하는 문제나 해결책을 구할 수 있을 것이다. 영어를 쓸 수 있다면 질문을 해도 된다. 질문이 자세하고 공손하다면 전세계의 해커들이 답을 줄 것이다. 유저넷의 한글 그룹에는 부족하나마 한글과 한국적 상황에 대한 설명을 찾을 수 있다. han.comp.os.linux, han.comp.mail 등의 그룹을 검색해 볼 것. 한국의 리눅스 해커들을 여기서 찾아 볼 수 있다. 리눅스는 해커 문화가 뿌리 깊어서 실력으로 존경받는 경향이 강하다. 여기에서는 메뉴얼을 뒤지면 간단히 해결할 수 있는 문제나 "컴파일이 안돼요" 같은 황당한 질문이나 "센드메일을 컴파일하는 자세한 방법을 조목조목 알려 주세요" 같은 건방진 질문만 하지 않는다면 이들 해커로 부터 큰 도움이 될 대답을 들을 수 있다. 리눅스 해커들은 자신의 시간을 들여서 대답을 해 주기를 즐기고 이 과정에서 자연스럽게 실력이 드러나기 때문에 존경을 받게 된다. 뉴스그룹을 만들 만큼 주제가 크지는 않지만 활발히 활동하는 사람들은 메일링리스트를 운용하고 있다. 여기서는 현재 만들고 있는 프로그램의 버그, 패치, 구체적 사용법, 성능개선등에 대한 토론이 올라온다. 뉴스그룹에 가입하는 방법은 메일링리스트에 일정 양식의 메일을 보내면 되지만 이 것이 복잡하다면 http://oslab.snu.ac.kr/ djshin/linux/mail-list을 방문해 보기 바란다. 리눅스와 관련된 메일링리스트에 가입/탈퇴를 웹방식으로 편하게 할 수 있다. 메일링 리스트를 가입하면 그 때부터 도착하는 메일을 읽어 볼 수 밖에 없어서 이전에 어떤 문제가 토론되었는지 알 수 없다. 그래서 각 메일링 리스트는 지난 메일을 보관해 놓는 곳이 있다. 예를 들어 http://www.tux.org/hypermail/ 아래에 가면 리눅스 커널 메일링 리스트와 여러 다양한 관련 메일링 리스트가 주제별로 저장되어 있다. 여기 뿐만 아니라 웹을 검색해 보면 수많은 메일링리스트 어카이브 사이트를 찾을 수 있다. 한국의 리눅스 통신 동호회에도 많은 질문과 답이 올라와 있다. 거의 기초적인 설치에 관한 것이지만 그 중에서 쓸모있는 답변도 많다. 특별한 문제의 근원적인 해결은 볼 수 없지만 다른 정보를 찾아 갈 수 있는 정보는 얻을 수 있다. 통신에서 lt 명령을 적극 활용하기 바란다. 번역글이나 강좌등이 통신에 먼저 올라오는 경우가 많기 때문에 강좌란은 늘 검색해 볼 필요가 있다. 리눅스와 관련된 정보들은 리눅스의 성격에 영향을 받아서 거의 공개로 제공하고 있고 답변을 올려 주는 사람들도 댓가를 바라지 않는다. 인터넷의 수많은 웹사이트에서 자신이 알고 있는 팁을 올려 놓은 사이트가 엄청나게 많다. 이들은 방문 카운트가 증가되는 것을 기뻐할 뿐 여기서 어떤 이익을 얻으려고 하지는 않는다. 정보를 유용하게 사용했다면 감사 편지를 보내는 것은 기본 예의일 것이다. 개인 홈페이지로 한국에서 유명한 사이트는 프로그램 한글화의 최전방에 서 있는 최준호씨(http://jazz.snu.ac.kr/ junker), 적수라는 별명으로 더 알려진 김병찬씨(http://www.linux.sarang.net), 한글 프로그래밍의 원칙을 세우고 있는 신정식씨(http://pantheon.yale.edu/ jsin), 센드메일과 한글 메일에 대한 완벽한 해결책을 제시하는 이상로씨(http://suny.mutli.co.kr/ leesl)등이 있다. 여기서도 문제를 해결할 방법을 찾지 못했다면 인터넷 검색사이트를 이용해도 된다. 아마 검색어가 포함된 수많은 사이트를 모두 방문하지도 못할 것이다. 수많은 리눅스 관련 정보는 인터넷의 거의 대부분을 차지하고 있다. 그러나 이런 정보들은 거의 프로그램 사용법이나 활용에 대한 것들이다. 문제는 가장 기본적인 지식을 가져야 활용 정보를 사용할 수 있다는 것이다. 당면한 긴급한 문제만을 해결하기만 하면 그만이라면 이런 정보들만을 이용해도 좋다. 그러나 네트웍 프로그래밍을 하면서, 게가 그려진 책을, 센드메일 프로그램을 이용해서 대규모 메일을 관리하면서 박쥐가 그려진 책을 한 번도 읽어 보지 않았다면, 언젠가는 무너질 모래성을 쌓는 것이다. 수많은 정보가 널려 있어도 가장 원칙적인 것은 기본서를 숙독하는 것이다. 가이드, 설명서, 뉴스그룹에서 결국 마지막 레프런스로 참조하라고 하는 책을 사지 않고는 버틸 수 없다. 오늘 퇴근 후에 서점에 들러 보는 것은 어떨까? 3.5 박스 기사 : EQL을 설정하자 야간정액제, co-lan, ISDN, 호스트접속 방식랜등이 있지만 시간제한과 비용 때문에 별 소용이 없고 케이블 통신, ADSL등의 미래지향적인 서비스는 지역적 한계로 이용할 수 없는 경우가 많고 아직 활성화 되어 있지도 않다. 현재 개인 사용자가 사용할 수 있는 네트웍으로는 TT라고 불리는 전화급 전용선이 최선의 선택이다. TT의 문제는 전화국의 교환기가 음성정보만을 다루도록 필터링을 하기 때문에 서버쪽에 고가의 모뎀을 설치하지 않으면 33.6K 이상의 접속은 이루어지지 않는다. 33.6K 속도로는 원활한 네트웍 작업을 하기에는 무리가 있다. 그래서 나온 대안이 EQL이다. EQL은 ppp로 접속된 TT선을 두 개 이상 붙여서 속도를 증가시키는 목적으로 사용할 수 있다. 그러나 리눅스 커널에 이 기능이 포함되어 있음에도 관련 문서가 거의 없다. EQL에 대한 문서는 NET-3-HOWTO, /usr/src/linux/drivers/net/[README.eql,eql.c], ftp://ftp.kreonet.re.kr/.1/Linux/sunsite/system/network/eql-1.2.tar.gz 뿐이다. 뉴스그룹과 서치엔진에서 eql을 넣어 보았지만 여기서 제시하는 문서 이상의 내용이 있는 것은 보기 힘들다. 이 문서에서는 뭐라고 얘기하고 있을까? ppp,slip으로 연결된 회선을 두개 이상 붙이고 eql을 사용하면 1개 선로 보다 89% 정도의 속도 증가를 가져올 수 있다. 서버쪽에 멀티링크를 지원하는 하드웨어를 사용하거나 리눅스 박스가 있으면 된다. TT선을 사용하는 사람들에게는 아주 매력적인 것이지만 문제는 외국에서는 이미 개인 전용선들이 충분히 빨라졌는지 95년 이후로 더 이상의 정보는 나오지 않고 있다. 또한 설명서에 있는 대로 해도 로드 밸런싱이 되지 않는다는 문제가 있다. 마지막으로 서버 쪽은 리눅스가 아닌 멀티링크 지원 하드웨어를 가정하고 있다는 것이다. 이 문제를 해결해 보자. eql은 다음과 같이 구성된다. - server ppp0(slave) --tt-- client ppp0(slave) - server eql { } client eql 168.126.153.3 - server ppp1(slave) --tt-- client ppp1(slave) - 168.126.153.112 서버에서는 접속을 받아 들일 때 패킷의 경로를 재설정할 수 있도록 헤더 압축기능을 제거하고 ppp 연결을 시킨다.(novj 옵션 사용) 서버측에서는 접속을 받아 들인 후에 다음 스크립트를 crontab에 넣고 실행시켜 주도록 하면 된다.

#!/bin/sh

export PATH="/bin:/usr/bin:/sbin:/usr/sbin"

# route table에 eql이 없으면 추가한다.

if [ `cat /proc/net/route |grep "70997EA8" |grep -c "eql"` -eq 0 ]; then ifconfig eql down ifconfig eql 168.126.153.3 mtu 1500 route add -host 168.126.153.112 eql fi

# 70997ea8 IP가 없으면 ppp 가 처리되었거나 아직 ppp가 접속을 # 하지 않은 것이므로 끝낸다.

if [ `route |grep "168\.126\.153\.112" |grep -c "ppp"` -eq 0 ]; then exit fi

# 새로 ppp 접속이 만들어졌다. 이를 slave 로 바꾸고 route 테이블에서 # 제거한다.

for i in `route |grep "168\.126\.153\.112" |grep "ppp" | awk '{print $8}'` do /root/bin/eql_enslave eql $i 33600 route del 168.126.153.112 dev $i done

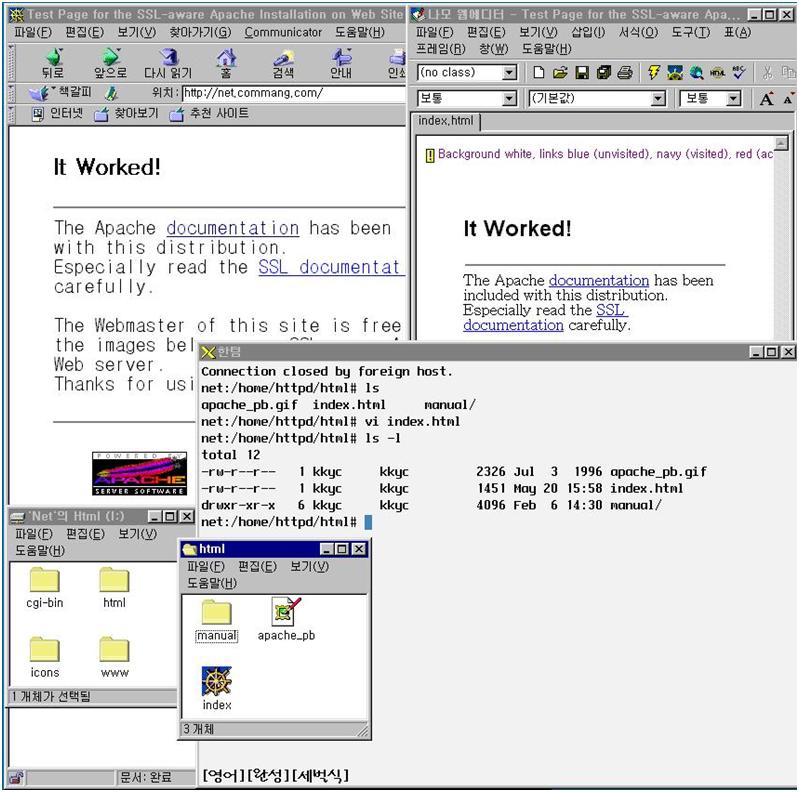

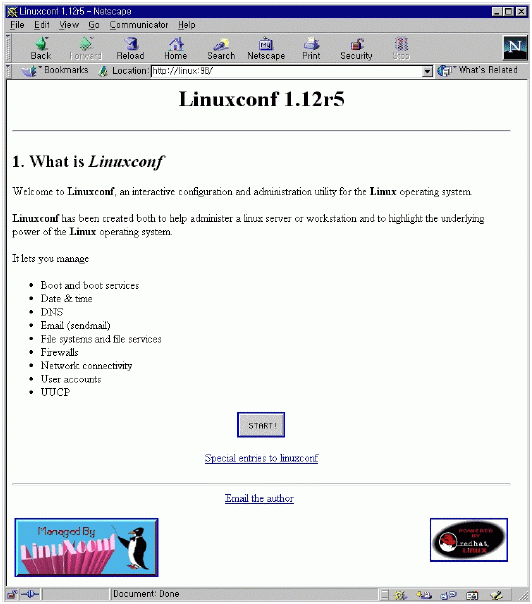

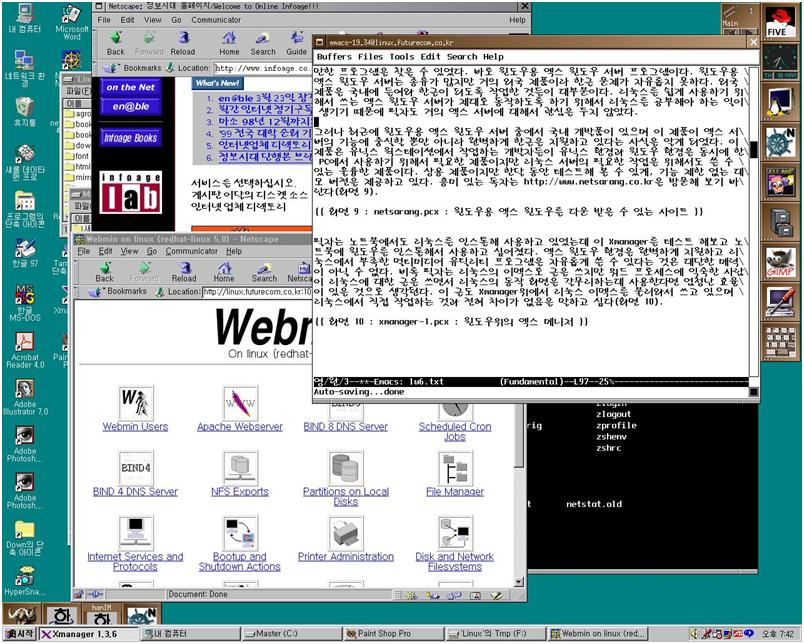

168.126.153.112를 할당받은 ppp[0,1] 디바이스를 eql의 슬레이브 장치로 만든 후에 라우트 테이블에서 제거하고 eql에 host ip를 할당하면 168.126.153.112로 오는 패킷은 모두 eql이 받아서 ppp0과 ppp1 에 적절히 할당한다. 지금 설명은 쉽게 보이지만 서버에서 "route add default eql" 명령을 내리는 순간 TT서버로 접속한 모든 사용자가 외부로 나갈 수 없었다. 사용자의 항의로 전화통에 불이 나는 순간이었다. 설명서에는 eql을 호스트로 만들라는 설명이 없었고 자동으로 eql을 사용하는 ppp 디바이스를 찾아 줄 방법을 연구하느라 서버 관리자와 머리를 싸매야 했다. 수 십개의 전용선이 접속되어 있는 서버의 루트권한을 쓸 수 있도록 해 준 소사벌넷의 손정현씨에게 감사할 뿐이다. 클라이언트 쪽에서는 다음과 같이 하면 된다. # ifconfig eql 168.126.153.112 mtu 1500 # route add -host 168.126.153.3 eql # eql_enslave eql ppp0 33600 # route del 168.126.153.3 ppp0 # eql_enslave eql ppp1 33600 # route del 168.126.153.3 ppp1 서버와 클라이언트 모두 eql이 두 개의 ppp 라인을 감추고 자신이 호스트인 것처럼 위장한 다음 주고 받는 모든 패킷에 대해서 경로 설정을 새로해서 로드 밸런싱이 제대로 되었다. 다음 명령으로 양쪽 모두 패킷을 분리해서 주고 받는 것을 확인할 수 있다. # cat /proc/net/dev Inter-| Receive | Transmit face |packets errs drop fifo frame|packets errs drop fifo colls carrier eql: 0 0 0 0 0 11744 0 292 0 0 0 ppp0: 2042 0 0 0 0 2277 0 0 0 0 0 ppp1: 1519 0 0 0 0 2822 0 0 0 0 0 메뉴얼에도 없고 유저넷에도 사용해 본 사람들의 경험담이나 설명서가 없는 상황에서는 된다는 가능성을 믿고 스스로 해야 한다. 위에서 /proc/net/dev, /proc/net/route,를 이용하는 방법, eql을 게이트웨이가 아닌 호스트로 만들어 보는 시도, crontab의 사용, 셸스크립트 만들기등은 모두 조각난 지식이다. 이들을 엮어 내는 방법을 생각해 낼 수 있는 것은 당장 필요하지 않더라도 평소에 이들 프로그램의 설명서를 한 번 쯤 읽어 본 적이있고 가능성이 있다면 어떻게든 되게 해야 한다는 필요성이 있었기 때문이다. 이래도 안된다면 어떻게 하겠는가? 뭐가 문제란 말인가? 로드밸런싱에 대한 개념이 존재하고 TCP/IP 자체에서 패킷 경로 변경을 지원하고 eql.c 소스가 있지 않은가? 바로 당신이 이 것을 뜯어 고쳐서 한국적 상황에서 가장 효율적으로 네트웍을 사용할 수 있도록 기여하면 되지 않는가? 문제는 마음자세와 실력일 뿐이다. 4. 기업 환경을 위한 리눅스 블랙박스 만들기[4] 4.1 윈도우에서 리눅스를 제어한다. 이번 달 부터 리눅스를 블랙박스로 두고 각종 설정을 윈도우에서 하면서 사용하는 방법에 대해서 설명한다. 리눅스에 대한 지식을 가지고 있으면 좋지만 그렇지 못해도 상관없다. 정전이 되어서 리눅스박스가 부팅불능으로 빠지는 등의 문제가 생기면 다르겠지만 일반적인 상황에서는 리눅스에 대한 지식이 별로 요구되지 않는다. 리눅스를 사용한다고 해서 어려운 유닉스 명령을 모두 익혀야 하는 일은 이제 별로 없을 것이다. 이 글에서는 가능한한 유닉스로 하는 작업을 배제하고 웹이나 그래픽유저 인터페이스로 문제를 해결 할 방법을 찾아 보겠다. 리눅스에 접근하는 것도 윈도우박스에서 telnet을 사용하기로 하자. 리눅스박스는 서버로 사용하게 되면 모니터와 키보드가 거의 필요가 없다. 사무실의 한쪽 공간에 본체를 두고 그 존재를 잊어도 된다. 이 번달에는 윈도우에서 리눅스 제어에 대한 기본을 익히는 과정으로 보고 리눅스를 윈도우의 파일서버로 사용하는 방법을 알아 보자. 4.2 숙제 풀이 vi의 클론 vim은 vi의 기본 기능에 충실하면서도 편리한 기능들이 많이 추가되어 있다. 프로그램을 코딩하다보면 들여쓰기가 깊어져서 소스가 보기 힘들어 질 때가 많다. 기본 탭의 크기가 8로 되어 있는데 이 것을 4로 바꾸어 보자. vim의 설정에 관한 사항과 특별히 탭에 대한 사항은 ":help<enter>/tab<enter>"로 찾을 수 있다. 여기에 보면 ":set tabstop=4"로 해결을 할 수 있음을 알 수 있다. 물론 이렇게 하면 vim을 다시 실행했을 때 그 설정이 사라진다. vim의 기본 설정파일은 어디에 있을까? 커멘드라인에서 다음과 같이 실행해보자. # strace vi 2>a (:q!)를 사용해서 vi를 끝내고 a 파일을 보면 vi가 구동되면서 open 한 파일들을 찾을 수 있다. 잘 살펴 보면 /usr/share/vim/vimrc 파일을 열고 있음을 알 수 있다. 이 파일을 보면 어떻게 탭 크기를 바꿀 수 있는지 알게 될 것이다. 4.3 리눅스로 부팅한 후에 할 최소한의 작업 왜 윈도우나 NT의 파일 공유기능이 있는데도 굳이 리눅스를 사용하여야 하는가? 윈도우박스는 여러 클라이언트가 동시에 파일을 접근하는 멀티타스킹을 수행하기에는 역부족이다. NT는 같은 파일 서버로 쓰기 위해서는 더 비싼 하드웨어가 필요하다. 더구나 모니터와 키보드, 마우스까지 늘 붙여 놓아야 한다. 또한 기본적인 설정을 바꾸기 위해서는 NT에 직접 가야 한다. 리눅스는 부팅되지 않는 치명적인 에라가 아니라면 원격으로 조작할 수 있다. 치명적인 에라란 NT의 블루 스크린을 의미하지 않는다. NT의 블루 스크린은 재부팅으로 해결되는 경우가 대부분이며 이런 에라는 리눅스를 조작불능으로 만들지 않는다. 리눅스에서의 치명적 에라란 하드디스크가 물리적 에라가 났거나 합선으로 본체가 타는 경우를 말한다. 또다른 리눅스의 장점은 재부팅까지 원격에서 할 수 있다는 것이다. 즉 한 건물의 모든 리눅스 박스를 한 관리자가 한 곳에서 모두 제어할 수 있다. 물론 이런 장단점을 논하는 것이 이 글의 목적은 아니다. 적은 비용과 안정성을 원하는 기업이 있다면 리눅스에 관심을 가지는 것이 현명한 일이므로 선택은 여러분이 하는 것이다. 리눅스 박스를 만드는 일은 쉬운 일이다. 배포본을 구해서 기본 설정 그대로 인스톨하면 된다. 패키지를 모두 선택하면 1G 정도의 하드 디스크가 필요할 것이다. 사무실의 윈도우 박스가 많아서 5G 정도되는 하드 디스크를 사용하여 4G의 파일 서버를 만드는 것으로 가정한다. 배포본 인스톨 과정 중 fdisk 항목에서 파티션 하나를 /home에 할당하면 된다. /home에는 각 사용자의 홈디렉토리와 /home/samba 라는 파일 공유 디렉토리를 만들기로 한다. 리눅스는 아직도 하드웨어를 가린다. 그러므로 인스톨 과정에서 하드웨어를 인식하지 못하는 등 문제가 발생한다고 그 문제를 해결하기 위해 정보를 구하러 다니지 말 것. 필자는 친구가 말한 명언을 소개하고 싶다. "하드웨어에 맞추어 살지 말라. 하드웨어를 자신에게 맞추어라" 같은 기능을 가진 하드웨어들의 가격 차이는 당신의 시간비용보다 크지 않다. 문제가 있는 하드웨어가 있다면 빨리 다른 하드웨어를 사용하도록 하자. 그렇다고 해도 리눅스가 고가의 하드웨어를 요구하는 것은 아니다. 오히려 저가의 표준적인 하드웨어가 훨씬 안정적이다. 리눅스를 경험해 보기 위해서 인스톨하는 것이 아니라면 배포본을 인스톨하는 과정에서 하드웨어에 대한 고민을 하지 말기 바란다. 배포본을 인스톨하고 /dev/hda1을 "/"에 /dev/hda2를 swap으로 /dev/hda3를 /home에 붙였다면 이제 커멘드 라인으로 할 일은 모두 끝났다. 윈도우에 못지 않은 사용자 인터페이스를 경험해 보기로 하자. 4.4 linuxconf 의 사용 linuxconf는 공개로 나온 리눅스 설정툴이다. 레드헷을 인스톨했다면 이미 설정이 되어 있을 것이다. linuxconf는 text방식, 그래픽 방식, 웹방식을 지원한다. 그림 1에서 보듯이 윈도우 박스에서 linuxconf를 실행할 수 있다. linuxconf는 tcp/ip 포트 98을 사용하므로 http://server:98을 url창에 쓰면 된다.

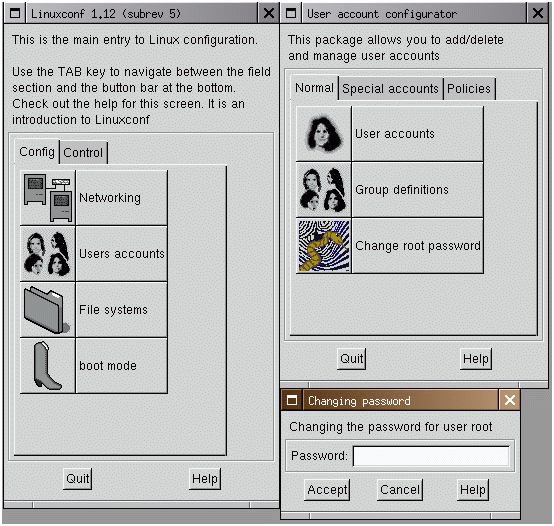

그림 2와 같이 엑스윈도우에서 화려한 인터페이스를 사용할 수도 있지만 서버로 쓰기 위해서 엑스를 설정할 필요는 없다. 우리는 텍스트 모드와 웹 방식만을 사용할 것이다. 우선 리눅스박스가 네트웍에 접근할 수 있어야 하므로 기본적인 네트웍 설정을 linuxconf에서 하기로 한다. 4.5 ip의 설정 터미널에서 루트로 로그인한 후에 다음과 같이 실행하면 linuxconf 초기 화면을 볼 수있다. # linuxconf --text

여기서 Networking, Client tasks를 선택하면 리눅스 박스의 IP를 설정할 수 있다. Basic host information을 선택하자.

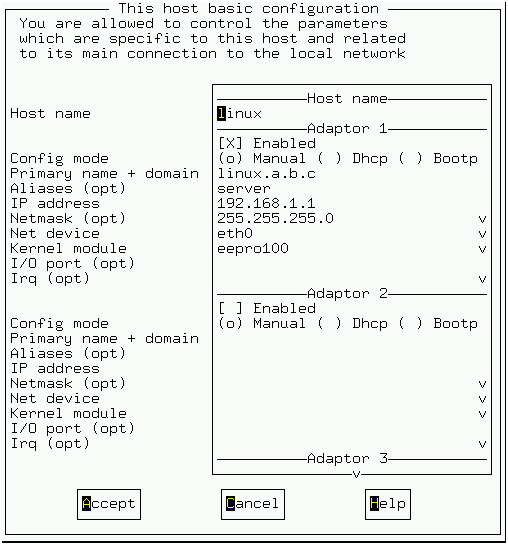

그림 5에서 host name을 써넣고 eth0인 Adapter 1을 Enable시키고 부팅하면서 설정한 대로 IP가 잡히도록 Config mode는 Manual을 선택한다. 완전한 호스트네임과 별명인 알리아스를 써넣는다. 이제 정확한 IP값을 적고 Netmask 값을 적는다. 배포본을 인스톨 했다면 Net device에는 eth0가, 커널 모듈은 해당 하드웨어에 맞는 것이 자동으로 적혀 있을 것이다. 네트웍 카드가 여러개 있다면 Adapter 2,3을 이에 맞게 설정하면 된다. Accept를 선택하고 빠져 나오면 된다.

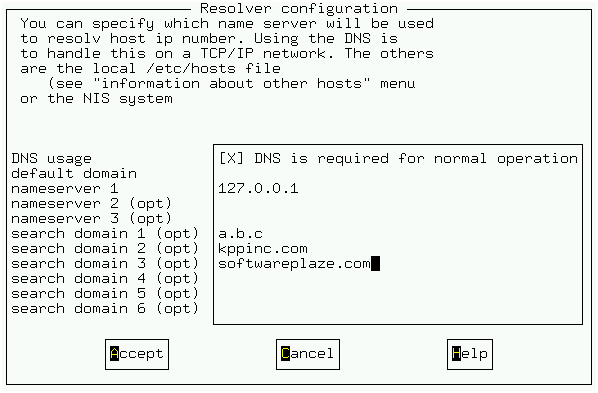

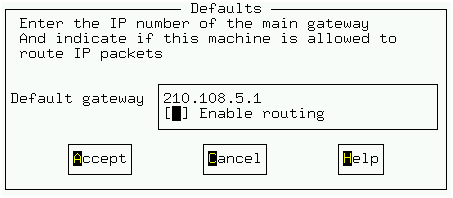

그림 6에서는 /etc/resolv.conf를 설정하는 내용이다. 서버에서 인터넷을 접근할 수 있도록 하는 설정이다. DNS usage를 선택하고 linux.a.b.c라고 치지 않고 linux라고 치면 linux.a.b.c를 찾도록 만드는 default domain을 적는다. name server는 필요한 만큼 여러개를 적어도 된다. search domain은 linux 라고 적었을 때 linux.a.b.c가 없다면 그 다음으로 시도해 볼 도메인을 말한다. linux.a.b.c가 없다면 linux.kppinc.com, linux.softwareplaza.com을 차례로 시도할 것이다. 그림 7은 default gateway를 설정하는 모습이다. 윈도우에서와 별로 다르지 않으므로 설정에 어려움은 없을 것이다.

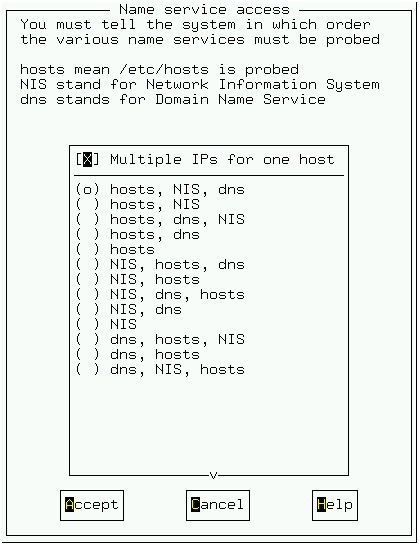

그림 8은 서버가 호스트를 찾는 방법에 대한 설정이다. 한 호스트가 접근해 오면 서버는 이 호스트의 이름을 알기 위해서 /etc/hosts 파일을 찾고 NIS(network information service)서버가 있으면 이를 이용하려고 시도한다. 대부분은 NIS서버가 없을 것이다. 그 다음으로 DNS 서버에 정보를 요청한다. 필자는 이 모든 방법을 사용하게 했지만 hosts,dns만을 사용하도록 해도 된다.

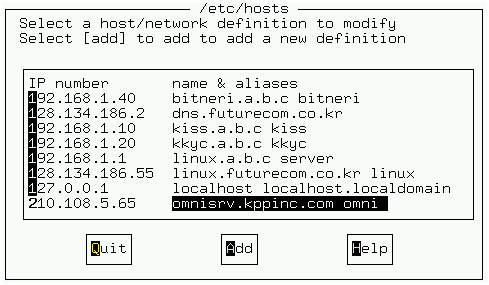

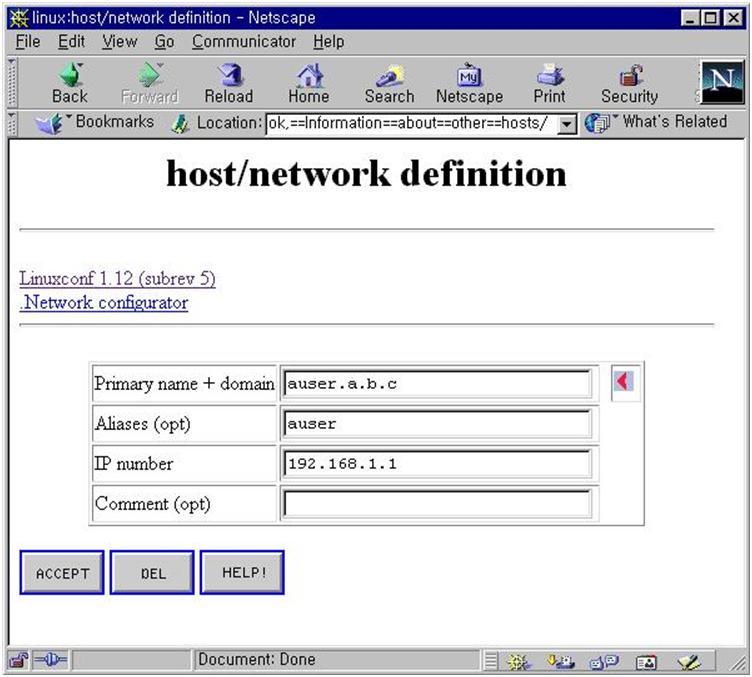

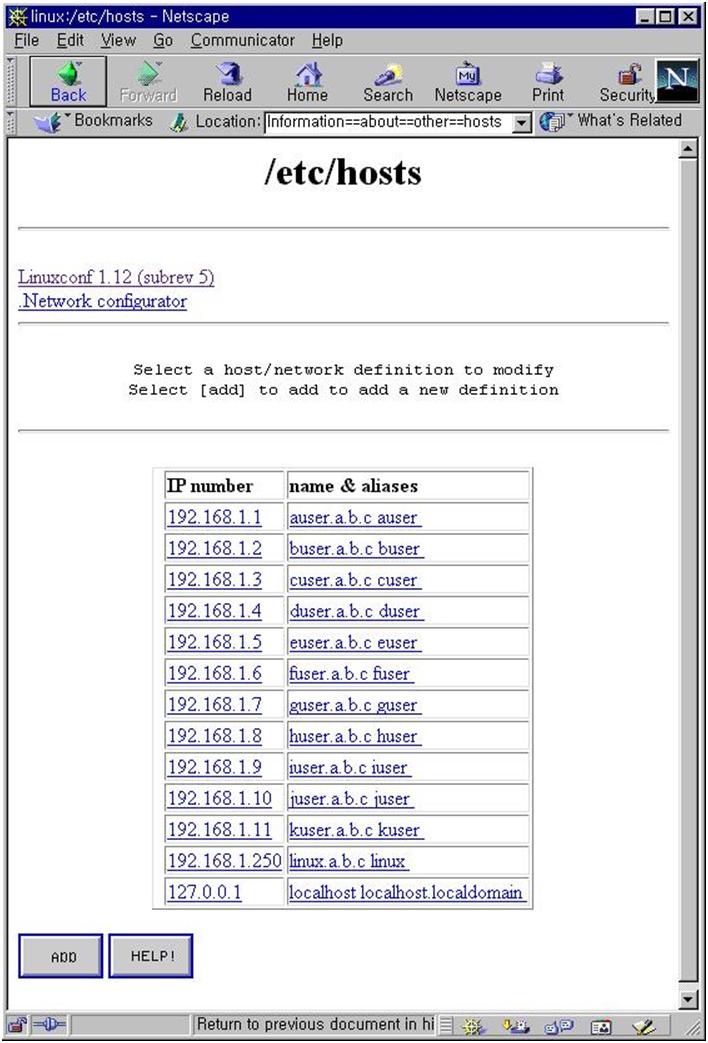

그림 9,10은 /etc/hosts 설정에 대한 것이다. /etc/hosts에 빈번하게 접근하는 호스트명을 적어 주면 좋다. 서버가 호스트를 찾을 때마다 DNS를 접근하는 것은 바람직하지 않다. 회사의 컴퓨터들이 인터넷에 연결되어 있다면 그 때마다 외부 네트웍을 접근해야하며 네임서버가 내부에 있다고 하더라도 내부 네트웍에 대한 접근은 로컬 하드 디스크보다 시간적으로 빠르지 않다. 또한 네임서버가 문제가 있으면 클라이언트들이 서버를 사용할 수 없는 경우도 있다. 물론 /etc/hosts에 클라이언트에 대한 정보를 기록하여 쓰는 방법도 문제는 있다. 클라이언트에 대한 정보가 바뀔 때마다 이를 변경해야 한다. 어떤 방법을 사용하더라도 서버에 빈번하게 접근하는 호스트에 대한 정보는 /etc/hosts에 적어 주는 것이 효율적이다.

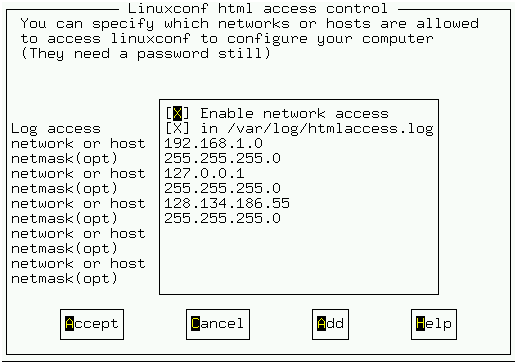

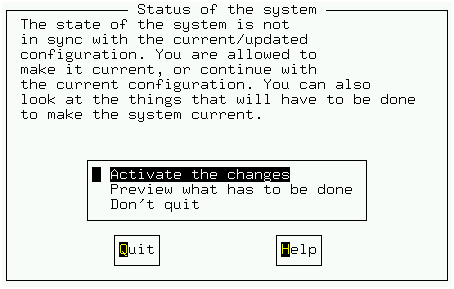

linuxconf를 윈도우박스에서 웹방식으로 접근하기 위해서는 그림 11과 같이 Enable network access를 활성화 시키고 해당 호스트명을 적거나 특정 네트웍을 적어 주면 된다. 예를 들어 192.168.1.1을 적었다면 그 IP를 가진 컴퓨터에서만 접근할 수 있으며 192.168.1.0을 적어 주었다면 192.168.1.1 254까지의 컴퓨터들이 접근할 수 있다. 물론 linuxconf를 사용하기 위해서는 접근하는 컴퓨터가 여기서 적어 주는 네트웍안에 들어 있어야 할 뿐만 아니라 사용자 인증까지 거쳐야 한다. 이제 끝내면서 그림 12의 설정 변경 활성화를 선택하면 된다. 서버를 리부팅하고 윈도우 박스의 웹 검색 프로그램에서 http://server:98이라고 써 보자. linuxconf의 초기 화면을 볼 수 있을 것이다.

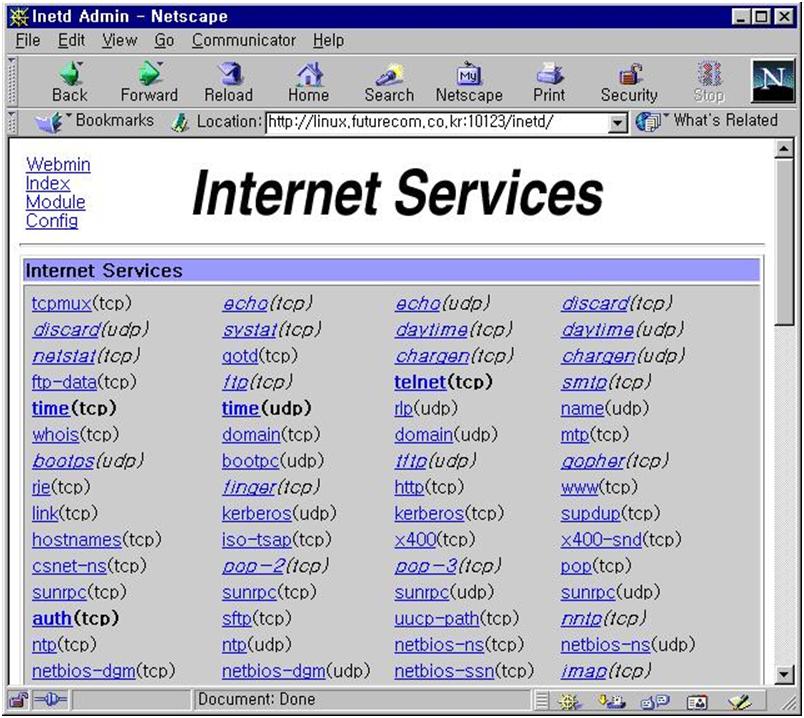

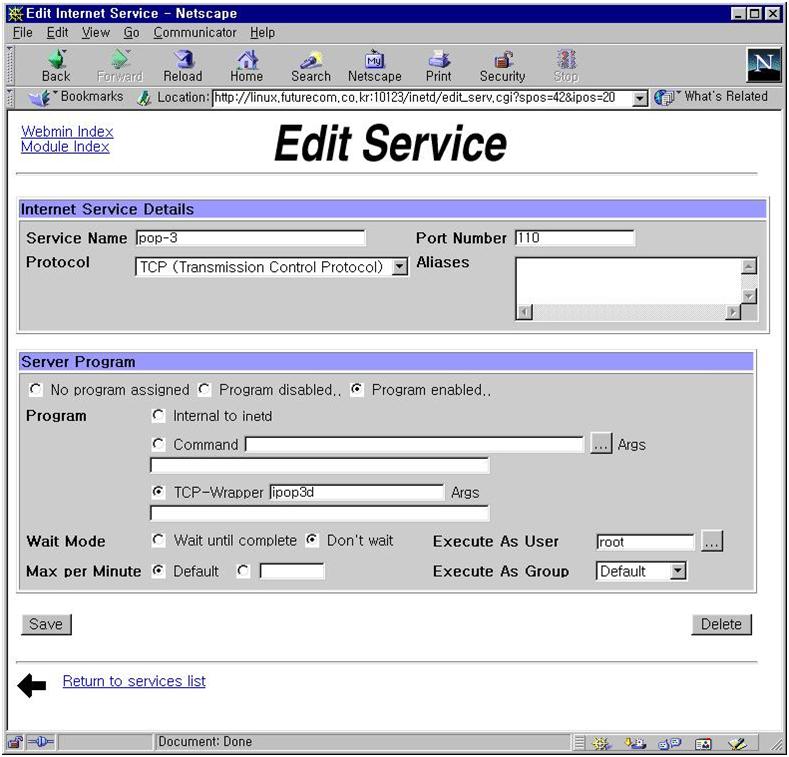

4.6 telnet의 사용 웬만한 일은 웹상으로 할 수 있다고 해도 리눅스에 로그인해서 할 작업은 없는 것은 아니다. 그렇다고 리눅스 박스에 붙어 있는 키보드와 모니터로만 이런 작업을 할 필요는 없다. 윈도우에서 telnet을 사용해서 작업을 하면 된다. 윈도우에는 기본으로 제공하는 telnet 프로그램이 있다. 윈도우 시작-실행창을 열고 telnet server.a.b.c라고 실행하면 리눅스에 로그인할 수 있다. 유닉스는 그 특성상 서버에 직접 붙은 터미널인 콘솔과, 텔렛으로 로그인한 단말기의 차이가 없다. 물론 시스템 경고 메세지등은 콘솔에만 나타나지만 /var/log/message를 검색해 보면 콘솔에 뿌려졌던 메세지가 모두 보관되어 있다. 그러므로 telnet 창을 하나 더 열고 "tail -f /var/log/message"라고 실행해 놓으면 콘솔과 완전히 동일한 환경을 만들 수 있다. 리눅스 커널 2.2에서는 콘솔 재지정 기능이 구현되어 이렇게 할 필요도 없지만 이런 내용은 이 글의 범위를 넘어가므로 다음 기회에 적기로 한다. 아래에 적은 webmin같은 프로그램을 윈도우에서 받아서 리눅스박스로 보내는 등의 일은 아직 복잡하므로 telnet으로 서버에 들어가서 ncftp등을 사용해서 받아 오도록 하자. telnet을 사용한다는 것은 유닉스 명령행 모드를 사용한다는 것을 뜻하므로 가능하면 거론하지 않겠다. 그러나 시스템 관리상 꼭 필요한 때가 있으므로 유닉스 기본 명령어 정도는 익히는 것이 좋다. 특히 에티터인 vi를 익히면 도움이 된다. 그러나 이 것도 불편하다면 도스 에디터와 유사한 pico를 사용해도 된다. 4.7 webmin의 사용 webmin은 웹상에서 유닉스의 설정을 바꿀 수 있게 만든 툴이다. 현재 0.6x버전이 나와 있는데 1.0이 되면 상용으로 바뀌게 된다. linuxconf에 부족한 툴들이 webmin에는 구현되어 있고 samba 설정을 하는 기능이 포함되어 있으므로 여기에 소개한다. webmin은 배포본에는 들어 있지 않으므로 홈페이지(http://www.webmin.com)를 방문해 받아오기 바란다. 설정의 주요 내용은 아래와 같다. 루트로 로그인해서 압축을 푼다. 설정 파일과 로그가 분산되면 이해하기 어려우므로 webmin 디렉토리 안에서 모든 것을 처리하도록하자. /root# tar xvzpf webmin-0.65.tar.gz /root# cd webmin-0.65 /root/webmin-0.65# mkdir config 다음에 설정 프로그램을 실행한다. /root/webmin-0.65# ./setup.sh *********************************************************************** * Welcome to the Webmin setup script, version 0.65 * *********************************************************************** Webmin is a web-based interface that allows Unix-like operating systems and common Unix services to be easily administered.

Installing Webmin in /root/webmin-0.65 ...

*********************************************************************** Webmin uses separate directories for configuration files and log files. Unless you want to run multiple versions of Webmin at the same time you can just accept the defaults.

Config file directory [/etc/webmin]: /root/webmin-0.65/config <- 입력 Log file directory [/var/webmin]: /root/webmin-0.65/config <- 입력 webmin을 실행하는데 필요한 설정 파일은 config 아래에 miniserv.conf에 적히게 된다. 로그도 여기에 쌓이게 한다. *********************************************************************** Webmin is written entirely in Perl. Please enter the full path to the Perl 5 interpreter on your system.

Full path to perl (default /usr/bin/perl): <- 엔터 webmin은 perl로 만들어졌기 때문에 시스템의 perl 프로그램의 위치를 지정해 주어야 한다. 리눅스에서는 /usr/bin/perl이 디폴트 값이다. Testing Perl ... Perl seems to be installed ok

*********************************************************************** For Webmin to work properly, it needs to know what operating system type and version you are running. Please choose your system from the supported list below.

------------------------------------------------------------------------------- NAME CODE VERSION ------------------------------------------------------------------------------- 1 Sun Solaris 2.5/2.5.1 solaris 2.5 2 Sun Solaris 2.6 solaris 2.6 3 Sun Solaris 7 solaris 7 4 RedHat Linux 4.0,4.1 or 4.2 redhat-linux 4.0 5 RedHat Linux 5.0,5.1 or 5.2 redhat-linux 5.0 6 Slackware Linux 3.2,3.3,3.4 or 3.5 slackware-linux 3.2 7 Debian Linux 1.3 debian-linux 1.3 8 Debian Linux 2.0 debian-linux 2.0 9 SuSE Linux 5.1,5.2 or 5.3 suse-linux 5.1 10 Delix DLD Linux 5.2 redhat-linux 4.0 11 Delix DLD Linux 5.3 redhat-linux 5.0 12 FreeBSD 2.2.6 freebsd 2.2 13 HP-UX 10,01, 10.10, 10.20 or 10.30 hpux 10.10 14 IBM AIX 4.3 (Limited support) aix 4.3 ------------------------------------------------------------------------------- Operating system: 5 <- 입력 webmin은 리눅스 뿐만 아니라 여러 유닉스 호환 운영체계를 지원한다. 솔라리스를 사용하는 관리자라면 한 번 시도해 볼만하다. 필자는 슈퍼레드헷을 사용하므로 5번을 선택 했다. Operating system name: redhat-linux Operating system version: 5.0

*********************************************************************** Webmin uses its own password protected web server to provide access to the administration programs. The setup script needs to know : - What port to run the web server on. There must not be another web server already using this port. - The login name required to access the web server. - The password required to access the web server. - The hostname of this system that the web server should use. - If the webserver should use SSL (if your system supports it).

Web server port (default 10000): <- 엔터 Login name (default admin): <- 엔터 Login password: <- 엔터 Web server hostname (default linux): 서버 이름 입력

...(정상적일 때 설정 과정이 나타남. 생략)

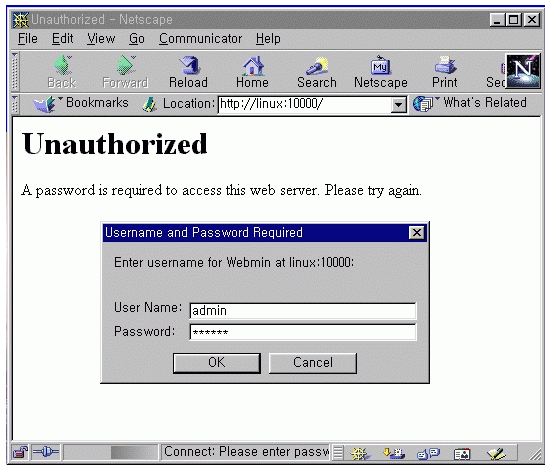

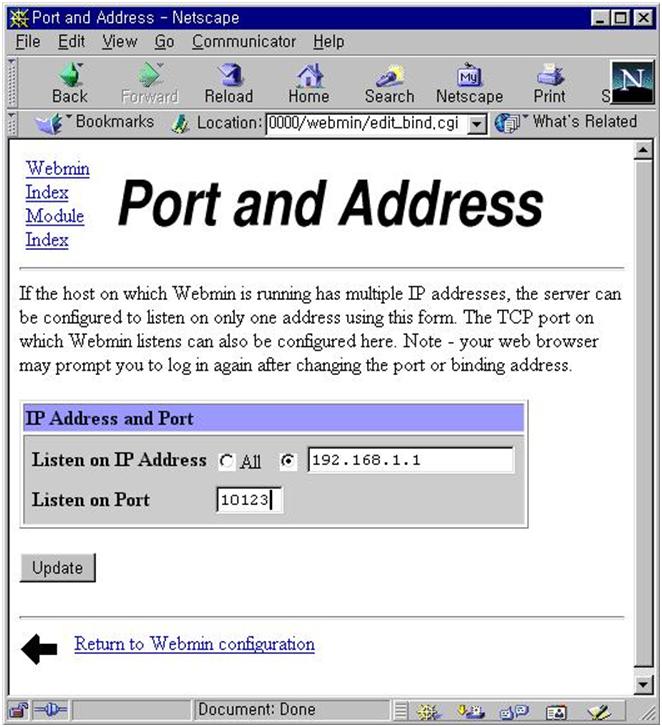

Creating uninstall script /root/webmin-0.65/config/uninstall.sh .. tcp/ip 포트 번호는 디폴트로 10000을 사용한다. http://host:10000 방식으로 웹민을 기동 시킬 것이다. 로그인명과 비밀번호는 임의로 설정할 수 있다. 이 로그인명은 시스템 관리자인 root와 동일한 자격을 가지고 있으므로 보안에 주의해야 한다. 셋업 프로그램이 이상 없이 끝나면 webmin서버가 기동되어 있다. 앞으로 리눅스를 재부팅 했을 때에도 여전히 webmin을 사용하기 위해서 부팅 스크립트 파일을 변경하자. vi나 pico 에디터로 /etc/rc/rc.local 파일을 불러와서 다음과 같은 내용을 첨가한다. /root/webmin-0.65/miniserv.pl /root/webmin-0.65/config/miniserv.conf 이제 리눅스의 모니터와 키보드를 제거해도 된다. 앞으로는 모든 설정을 웹이나 telnet으로 들어와서 하게 될 것이다. 4.8 webmin의 접근 제한 설정 배포본을 인스톨 했다면 samba가 기본으로 인스톨되어 있고 윈도우에서 접속도 가능하게 되었 있다. 이제 samba의 설정을 바꾸어 사무실의 윈도우박스에서 파일서버로 사용해 보도록 하자. webmin을 실행하기 위해서는 웹검색 프로그램인 netscape이나 msie를 실행하고 url창에 http://server.a.b.c:10000이라고 적어 넣는다.

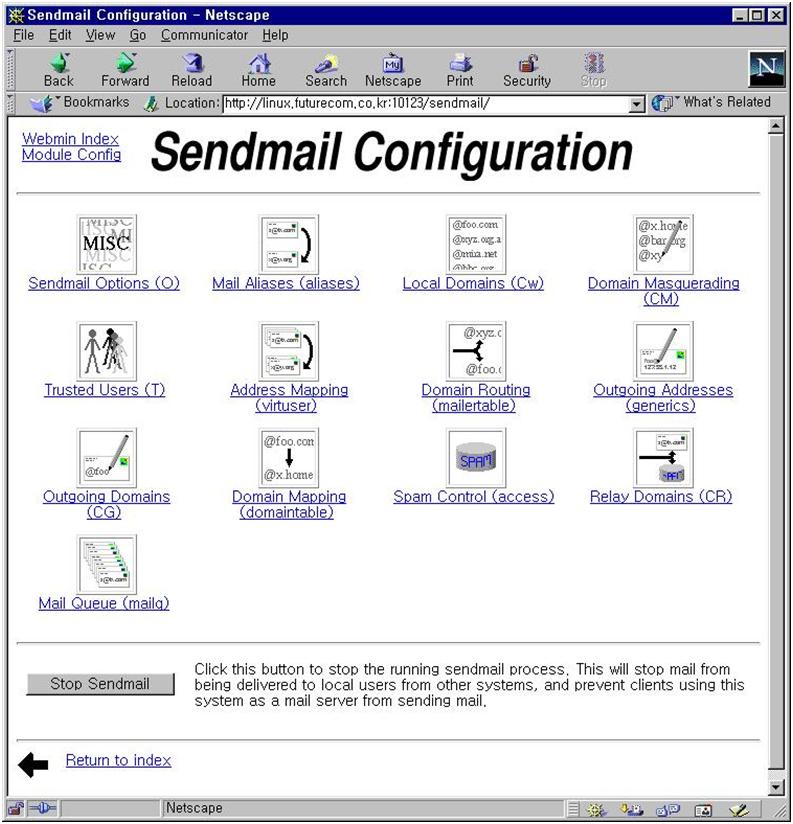

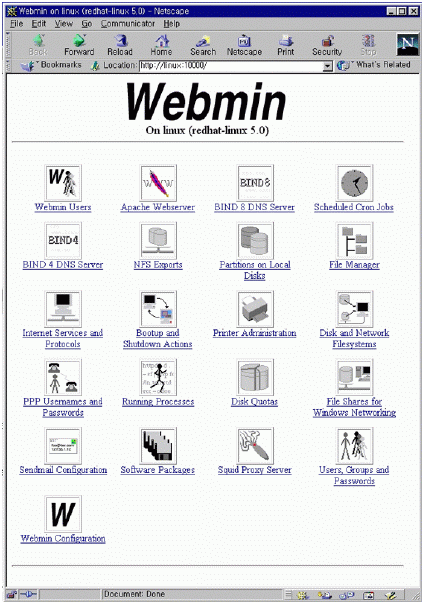

webmin이 실행되면서 사용자 인증을 받는다. 여기에는 setup 할 때에 적어준 관리자명과 비밀번호를 적어야 한다. 그림 13은 잘못된 사용자명으로 로그인을 시도했을 때 나오는 메세지를 보인 것이다. 서버에 있는 사용자명으로는 로그인 할 수가 없다. 로그인을 했다면 그림 14의 webmin 초기화면을 볼 수 있다.

여기서 여러가지 일을 할 수 있지만 이번 호에서는 그 진행과정만을 보이기로 한다. 선택한 작업이 실제로 서버의 어떤 파일을 다루는지 알지 못하는 상태에서 이것 저것 건들다가는 리눅스를 새로 인스톨해야 하는 일이 생길 수도 있으므로 주의하기 바란다. 가장 먼저 허가 받지 않은 사용자가 서버의 webmin을 실행할 수 없도록 접근 제한을 설정해야 한다.

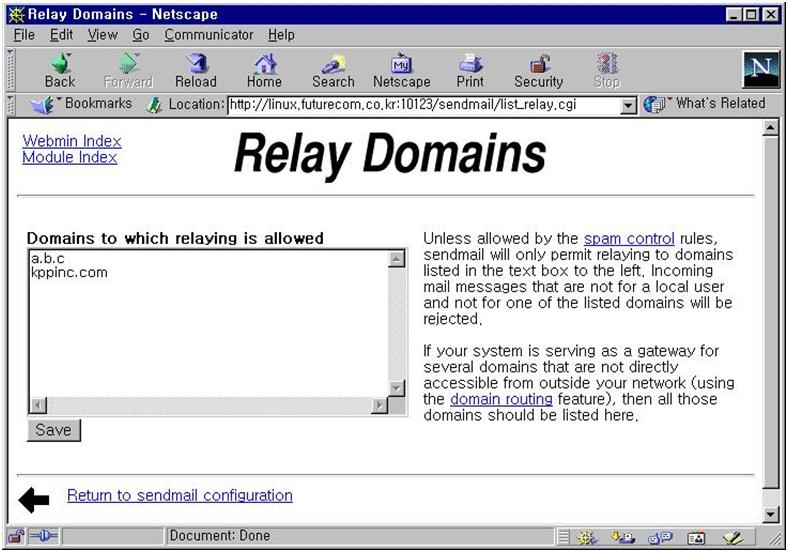

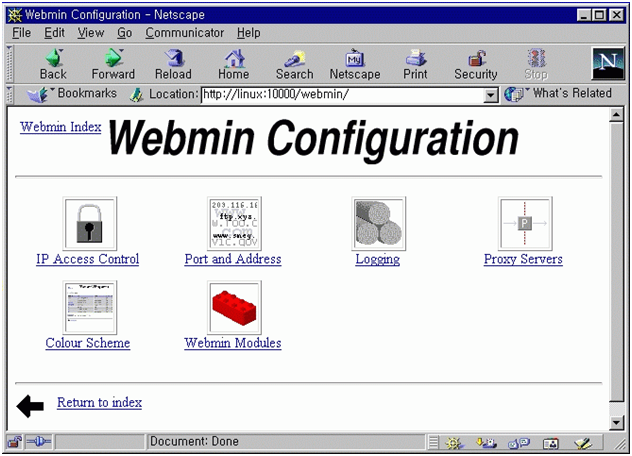

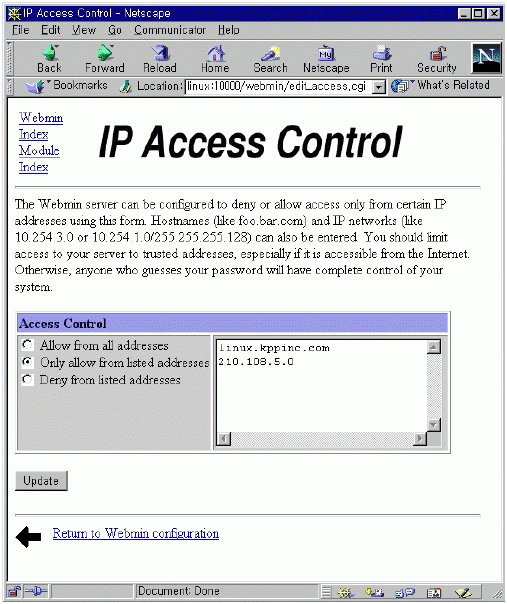

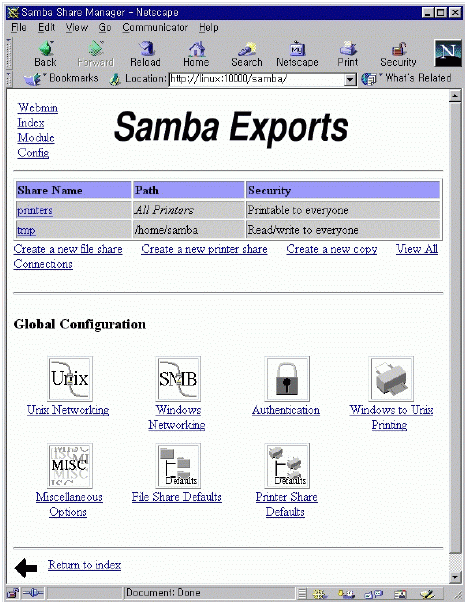

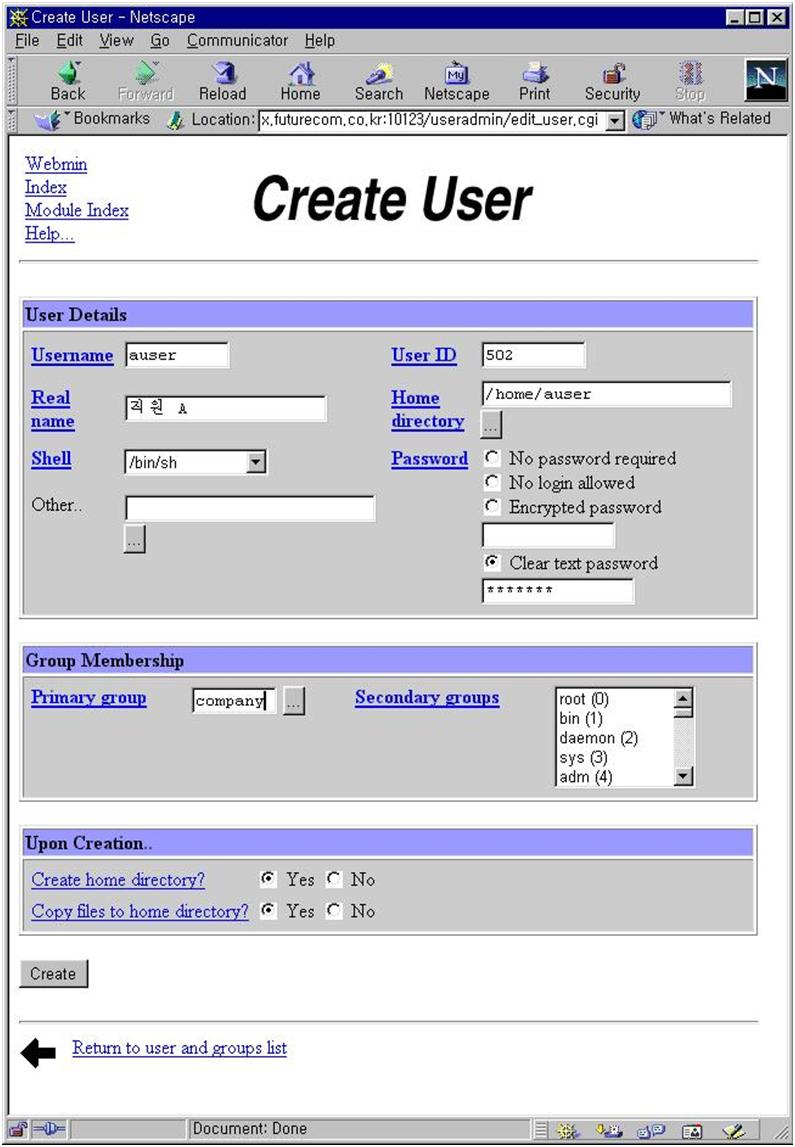

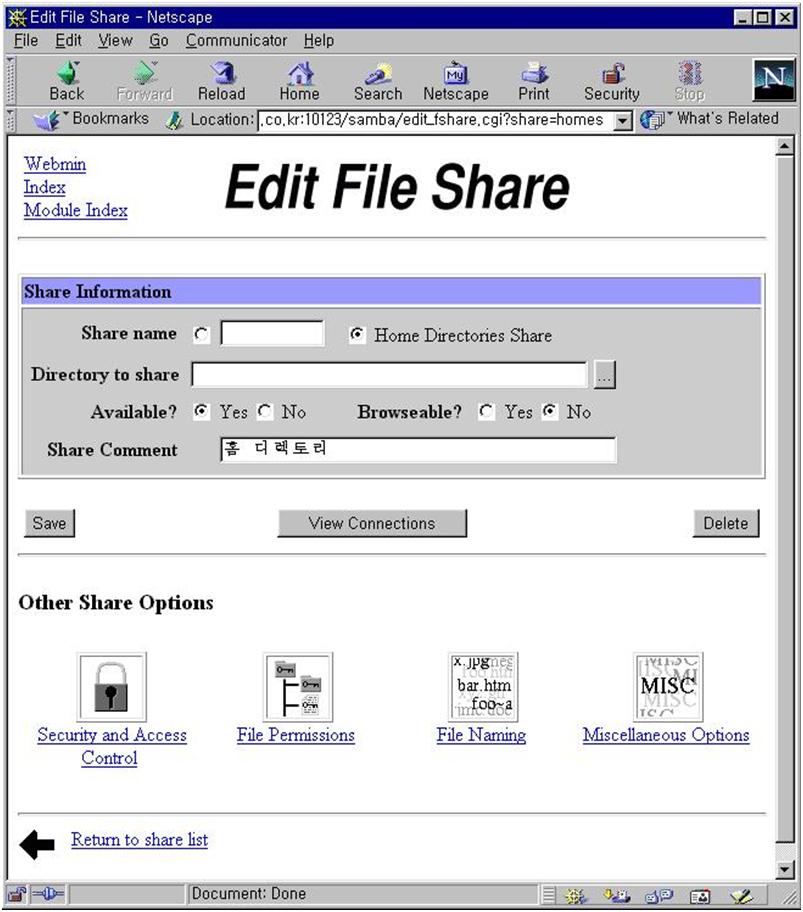

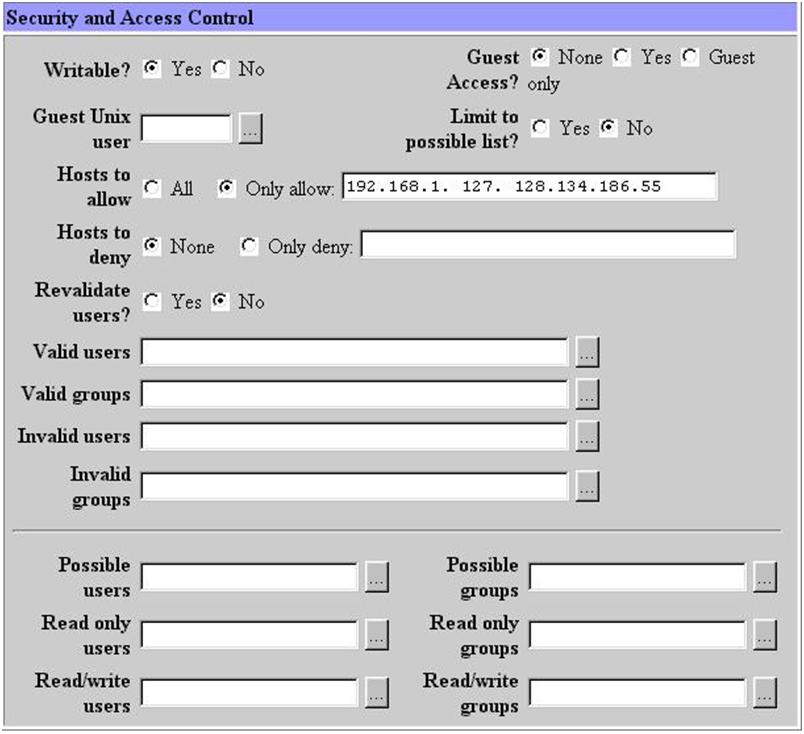

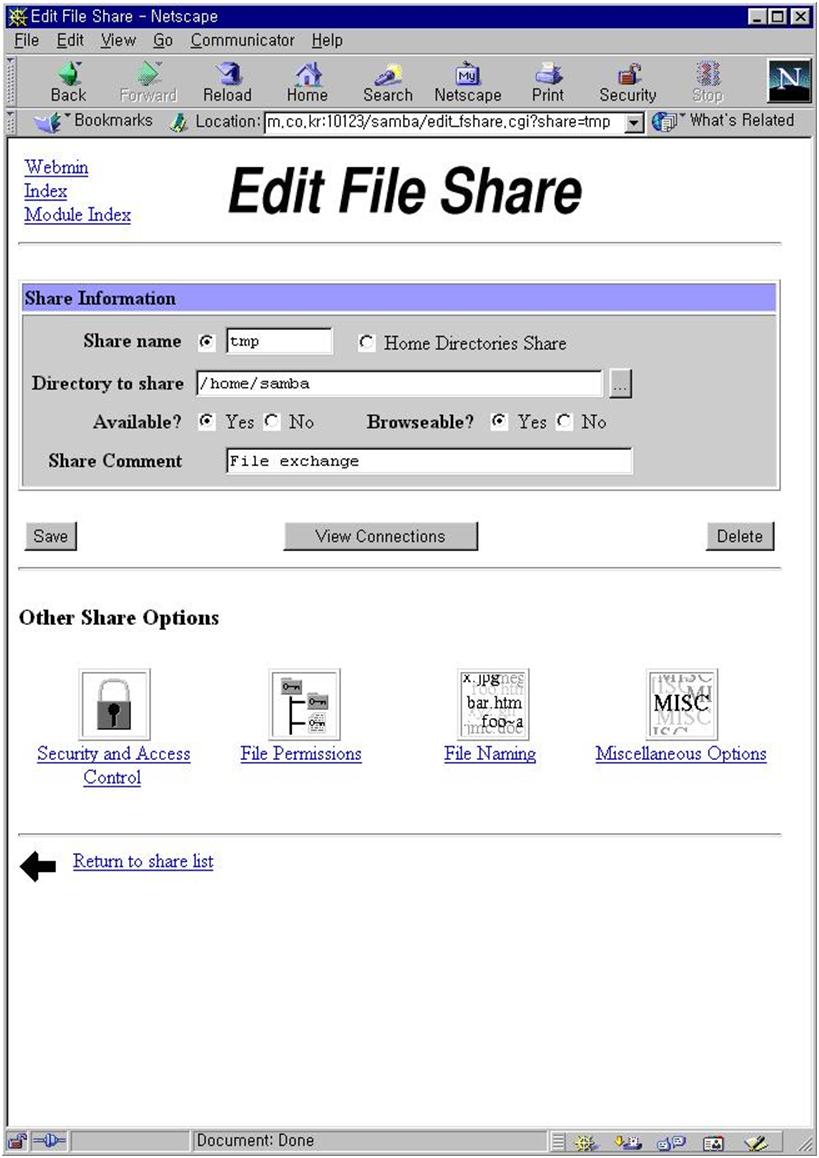

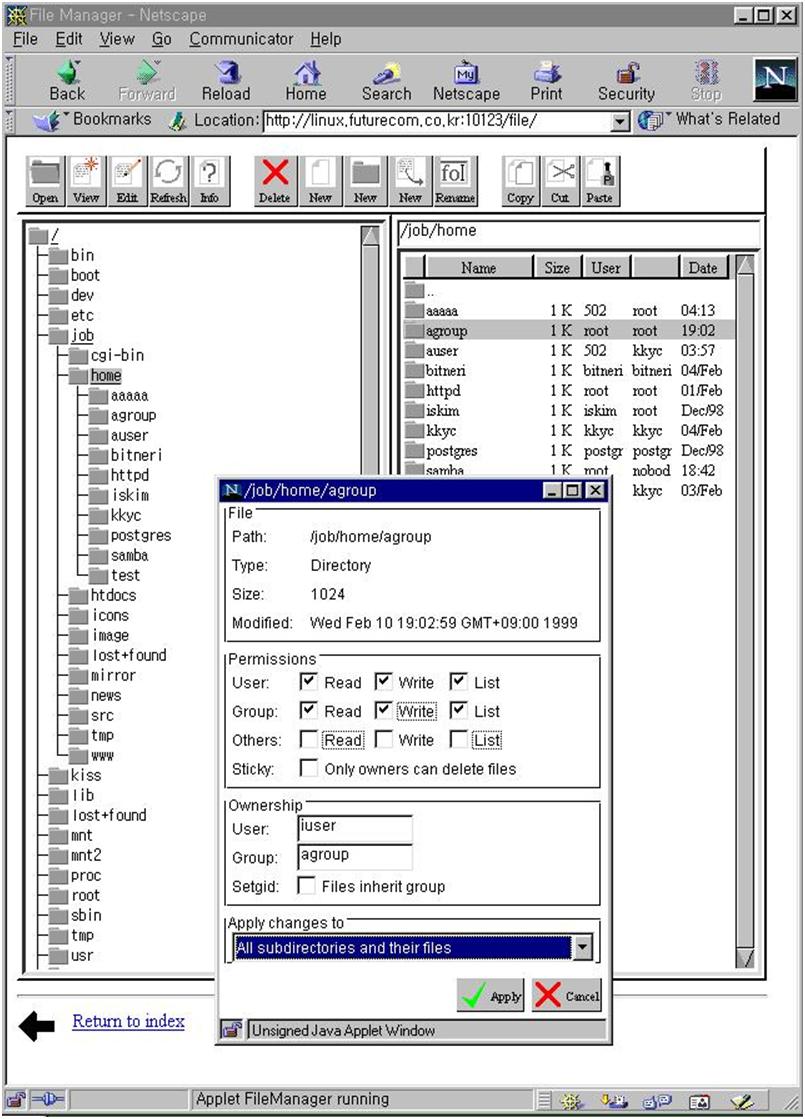

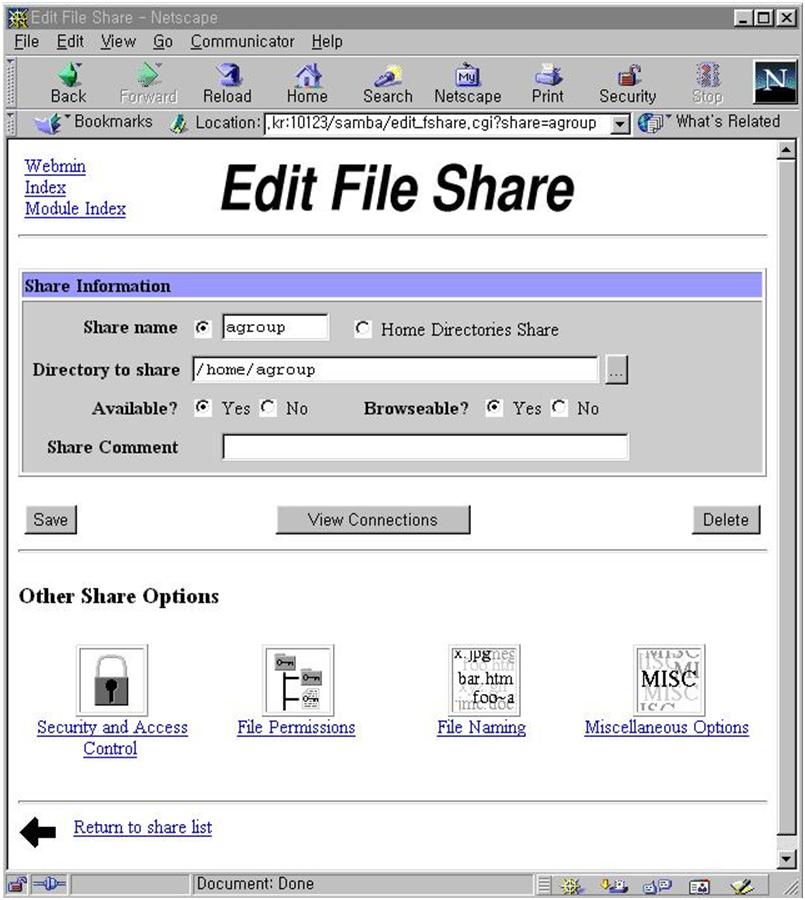

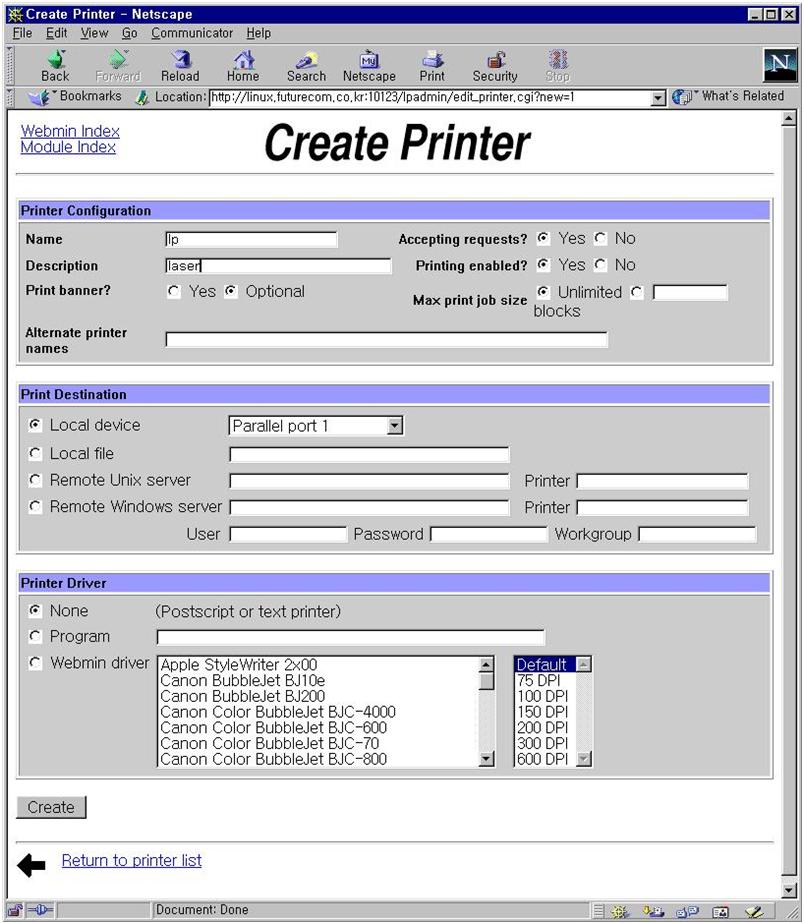

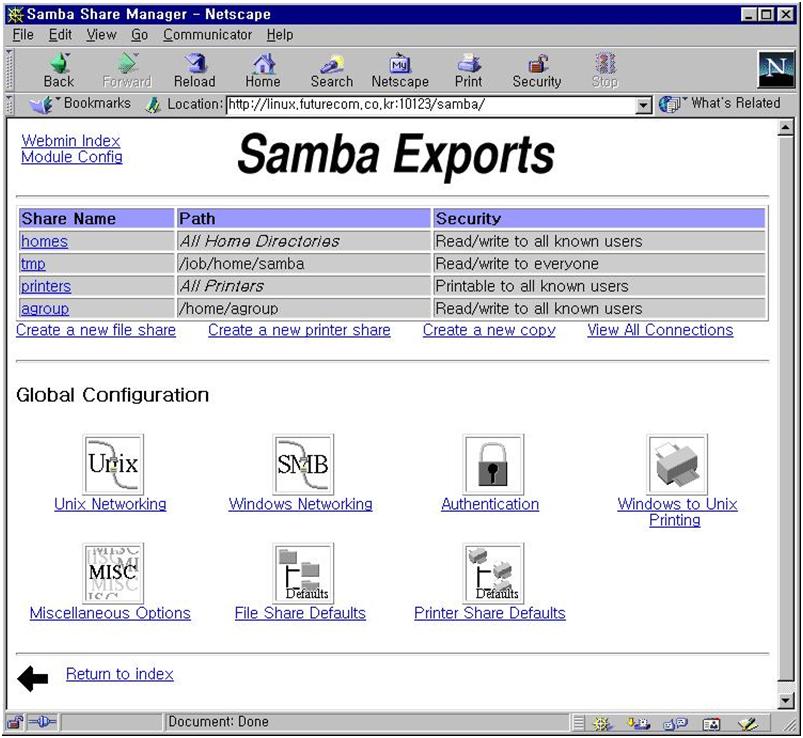

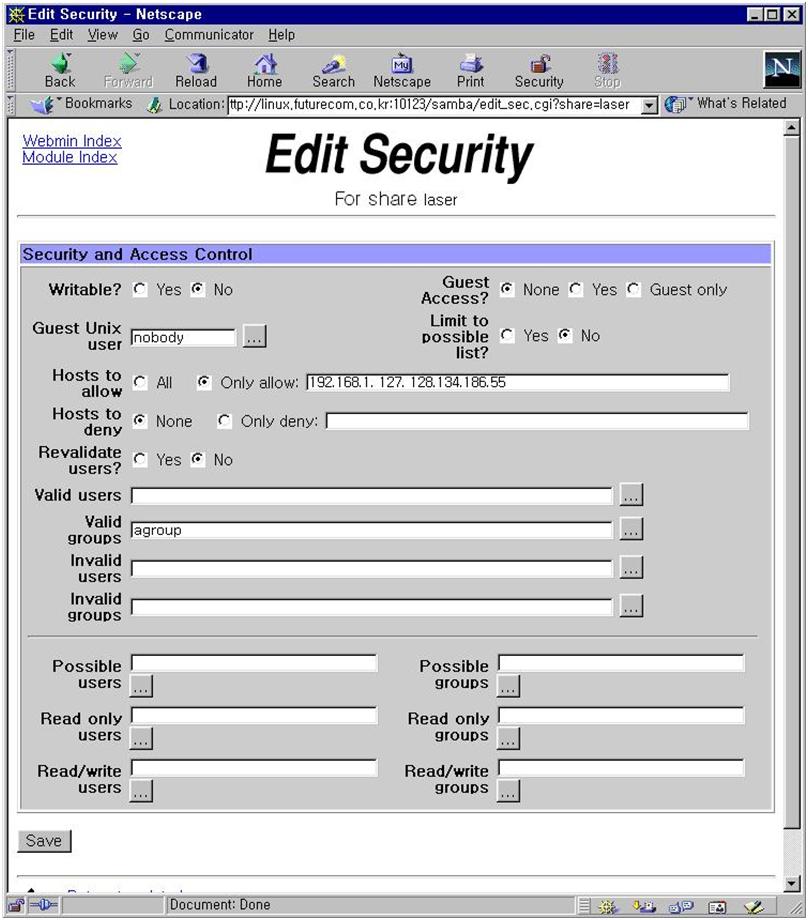

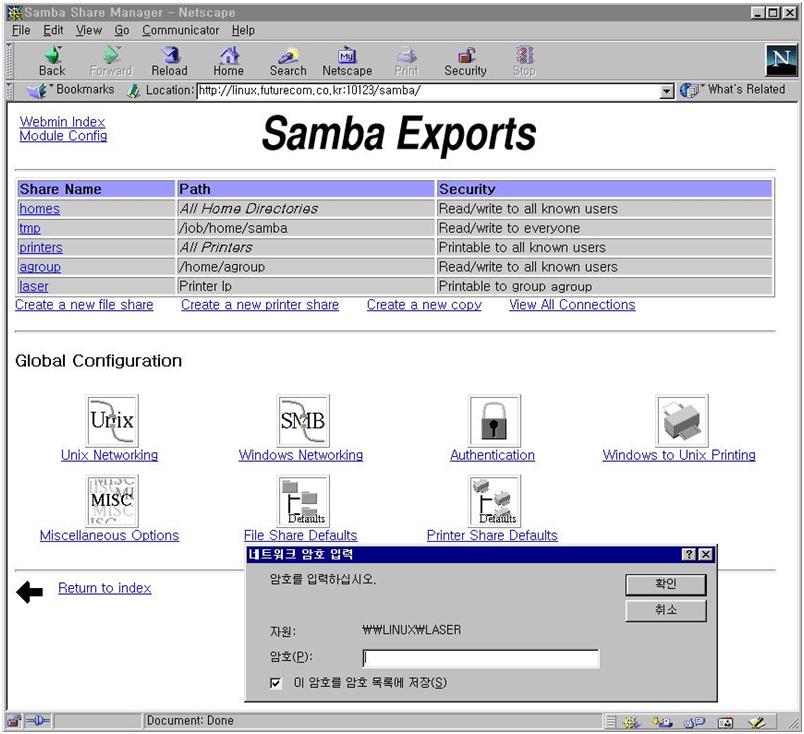

webmin 초기 화면에서 webmin configuration을 선택하고(그림 15) IP access control을 선택한다. 특정 IP를 가진 컴퓨터만을 허가/금지하거나 특정 네트웍 전체의 컴퓨터를 접근 허가/금지 할 수 있다. 바꾼 내용은 화면 아래 쪽의 update 버튼을 누르면 서버의 설정 파일을 실제로 바꾸게 된다. 이제 보안에 대한 사항은 해결되었다. 그러나 네트웍 천체에 대해서 접근을 허가 했다면 비밀번호등에 대한 보안에 신경을 써야 할 것이다. 4.9 webmin을 이용한 삼바 설정 webmin 초기 화면에서 File share for windows networking을 선택하자. 그림 17에서 보듯이 현재 리눅스에 붙어 있는 프린터와 tmp라는 파일 공유 설정이 되어 있다. 이렇게 만들기 위해서 필요한 사항을 설정해 보자.

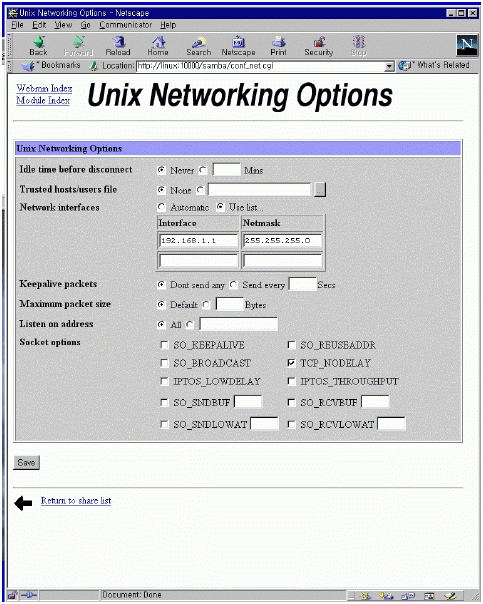

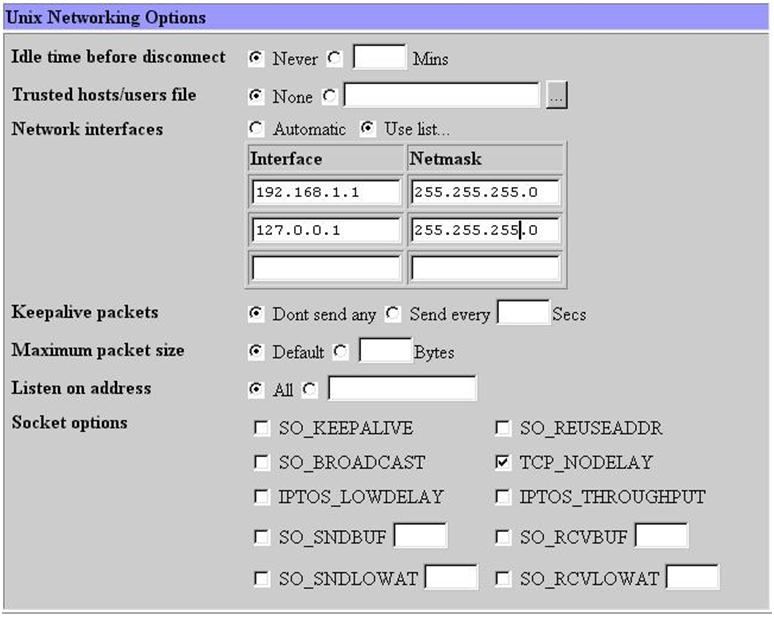

삼바가 어떤 네트웍에 서비스를 할 것인가를 결정한다. interface 주소와 netmask 값으로 설정할 수 있다. 여러 네트웍에 서비스를 할 것이라면 그에 따라 여러개의 interface와 netmask를 정해주면 된다. 그림 18에서는 192.168.1.0 네트웍에 있는 모든 호스트에 대해서 서비스를 하게 되어 있다.

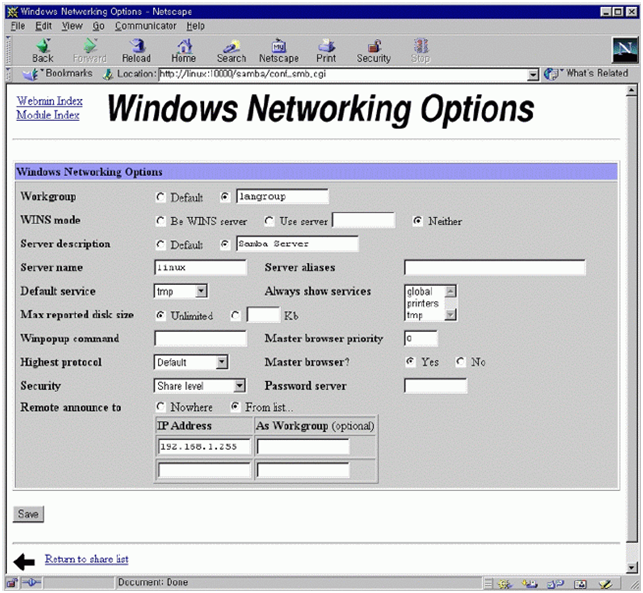

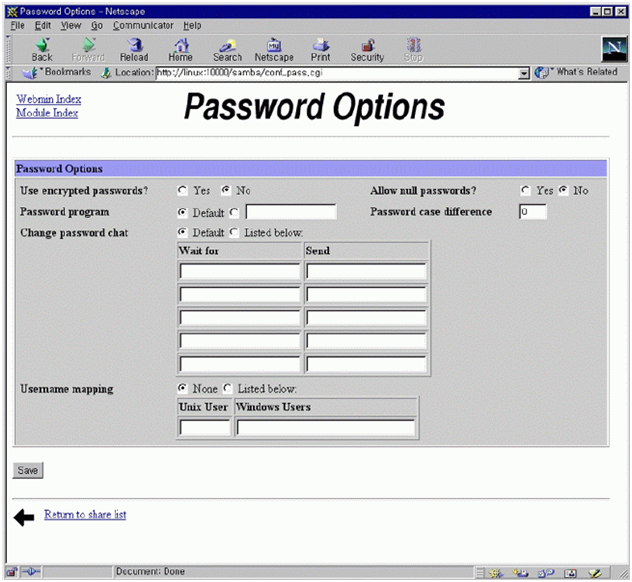

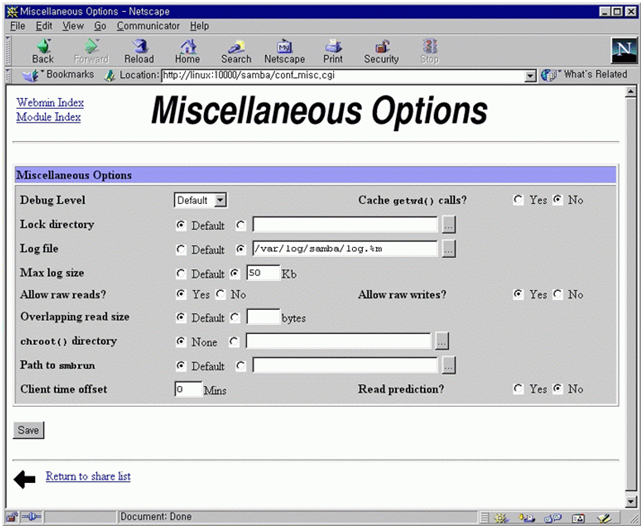

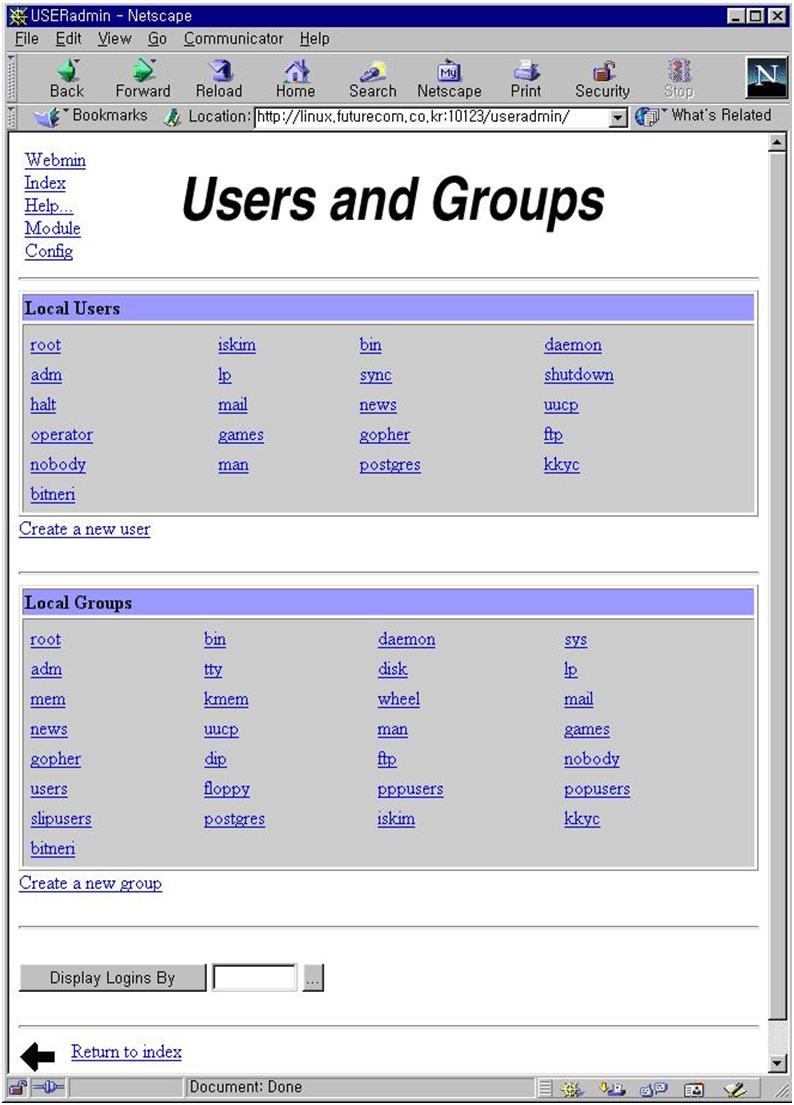

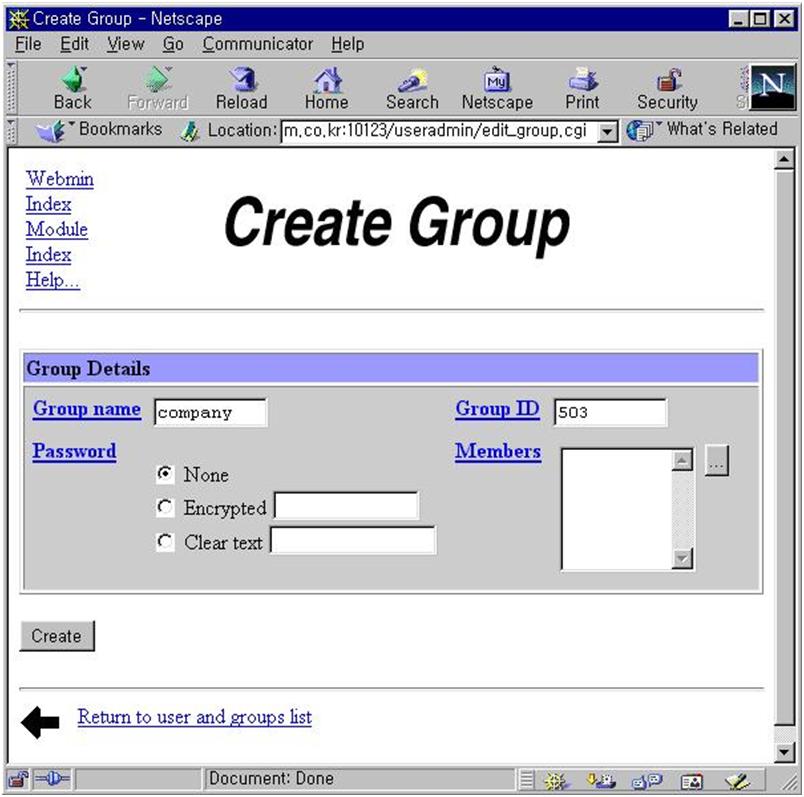

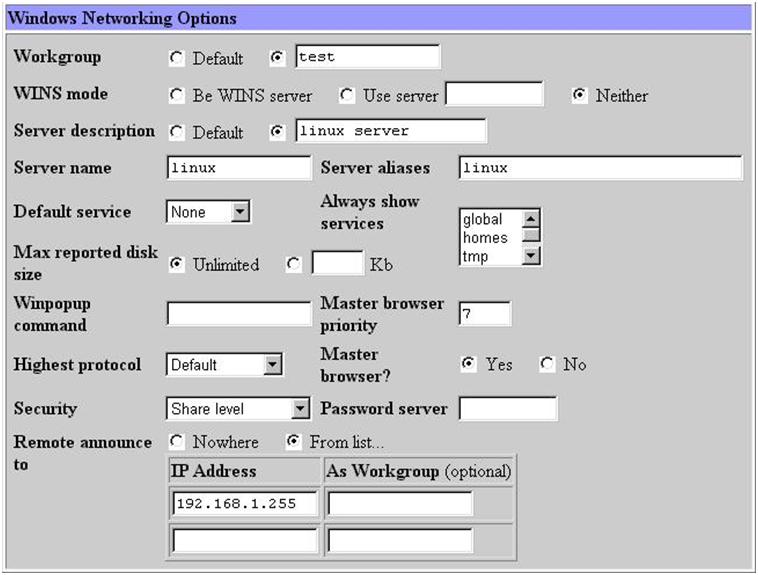

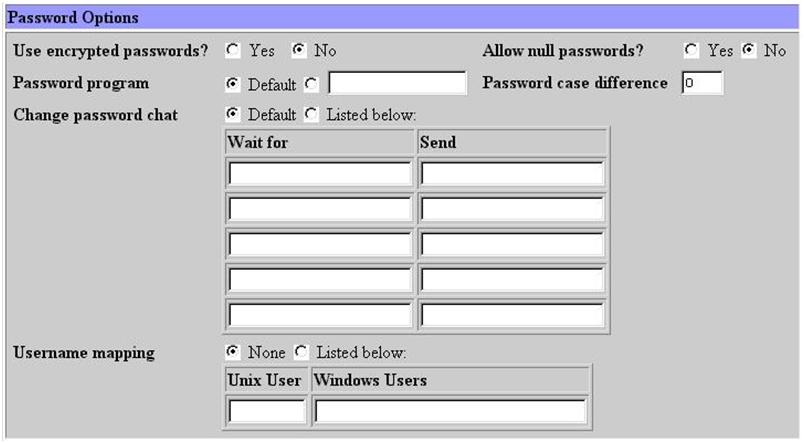

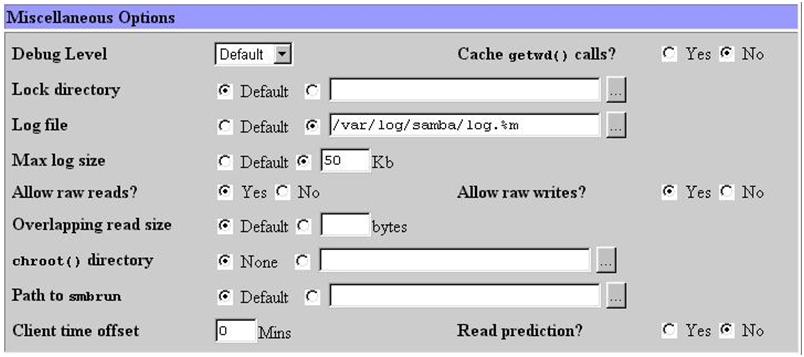

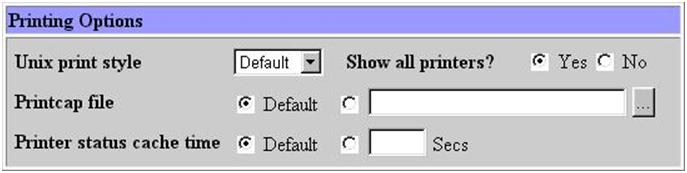

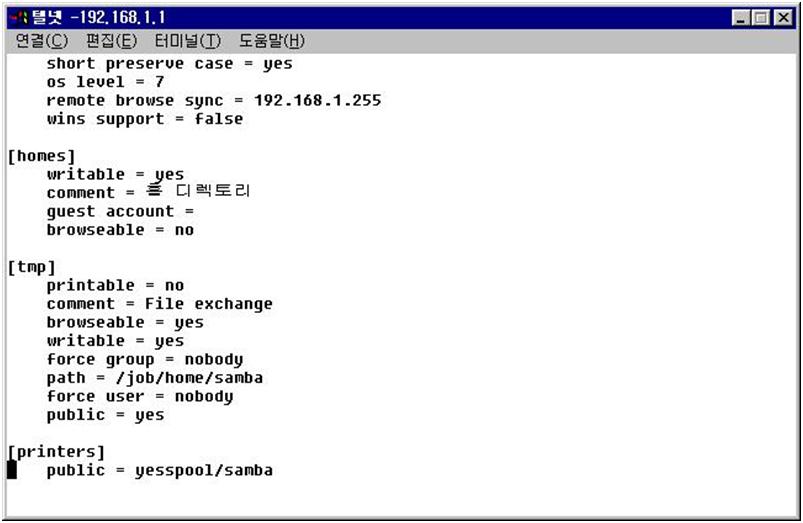

그림 19에서 우선 필요한 설정은 workgroup설정이다. 회사의 윈도우끼리 묶을 때 사용하는 workgroup 이름을 적어 준다. 그외 사항은 크게 중요하지 않다. 물론 구체적으로 들어가면 세세한 설정을 변경하여 최적화 시킬 수 있고 복잡한 상황에 맞추어 줄 수 있지만 이번 달에는 자세하게 언급하지 않겠다. 디폴트값 만으로도 어려움 없이 사용할 수 있다. security는 share level이나 user level 중 아무 것이나 사용해도 상관없다. remote announce는 broadcast 주소를 적어 주도록 한다. 그림 20의 비밀번호 관련 내용은 유닉스 사용자와 윈도우 사용자의 매핑등에 대한 복잡한 내용이다. 디폴트 값을 그대로 사용해도 문제가 없다. 그림 21의 기타사항도 필요할 때 설명을 하기로 한다.

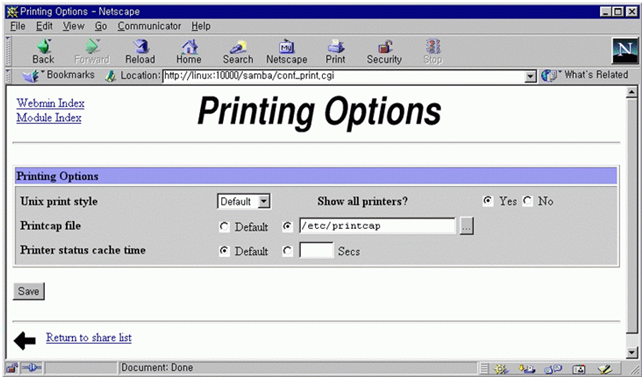

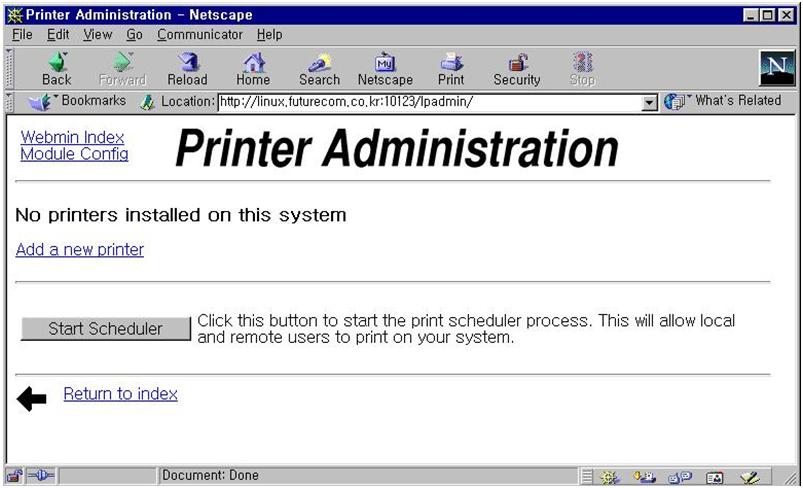

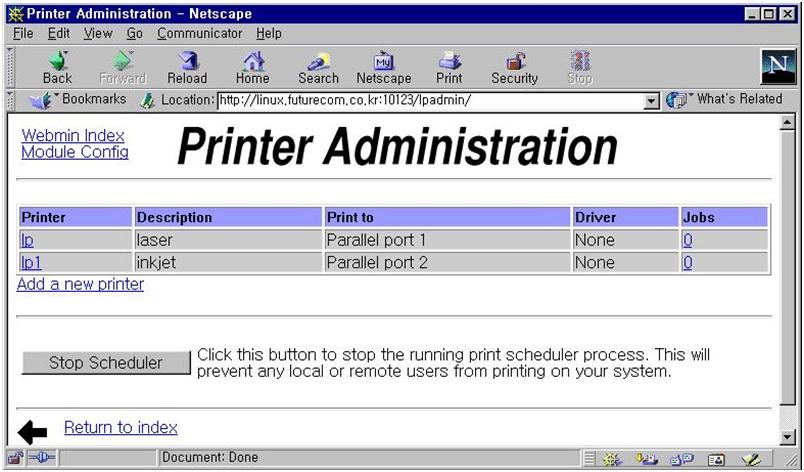

samba는 /etc/printcap을 읽어서 프린트 서비스를 결정한다. 서버를 프린트 서버로도 사용하기를 원한다면 webmin의 프린터 항목을 수정하면 된다. samba는 디폴트로 프린터 서비스를 열어 주므로 설정 그대로 두도록 하자. 프린트 서버 설정은 다음 기회에 설명하기로 한다.

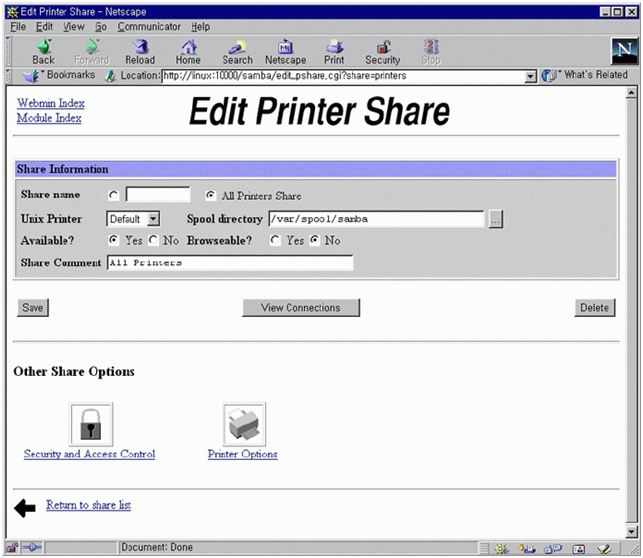

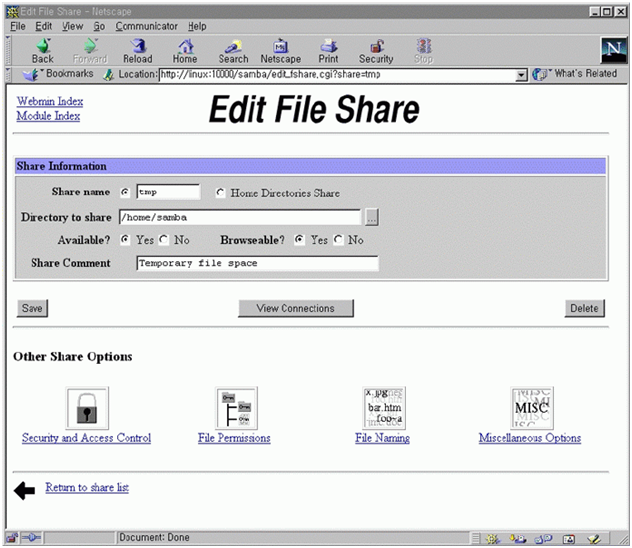

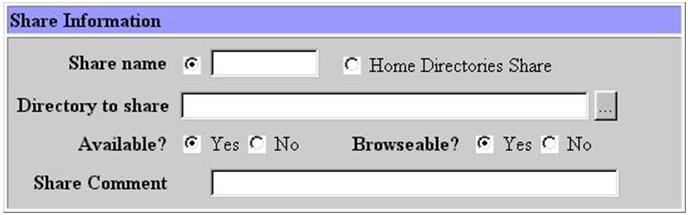

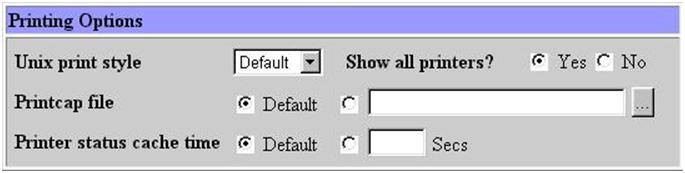

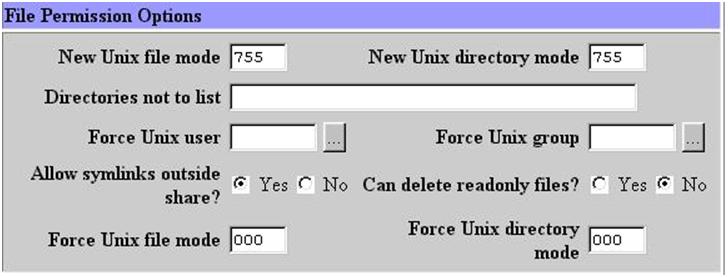

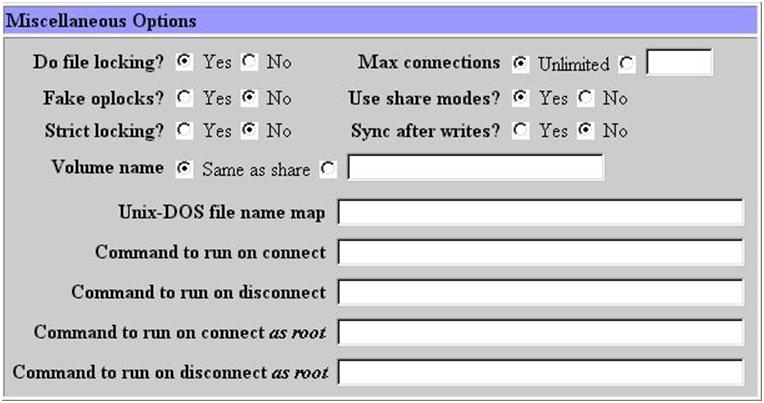

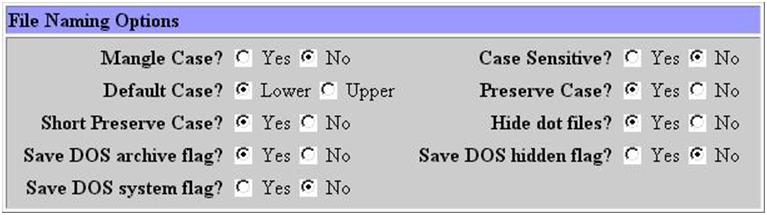

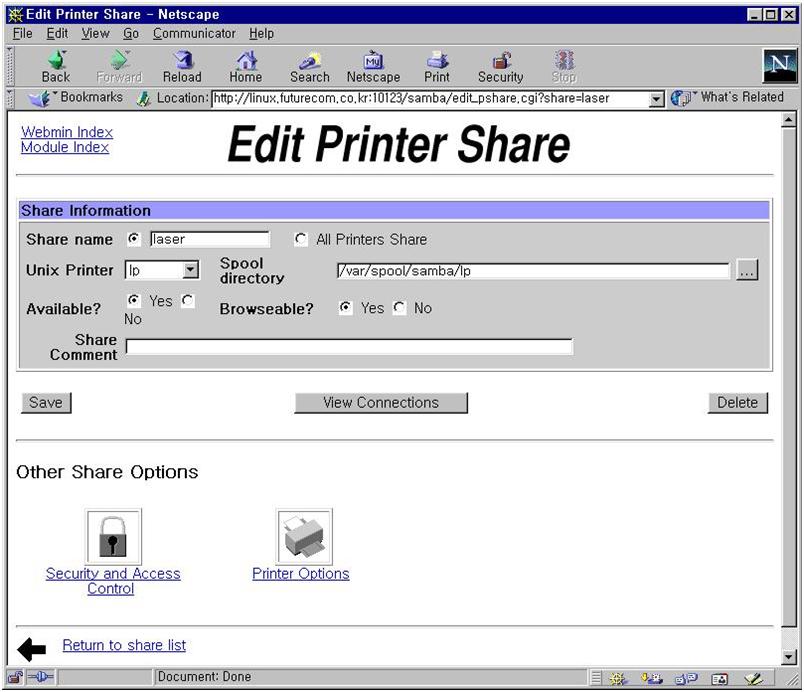

그림 17에서 create a new print share를 선택하면 그림 23이 나온다. spool 디렉토리를 적어 주고 available을 yes로 만들면 이제 윈도우에서 프린트를 할 수 있다. 그림 24는 /home/samba 디렉토리를 tmp라는 이름의 파일 공유 서버로 사용하게 만드는 화면이다. 그림 17의 create a new file share를 선택하면 나오는 화면이다. available과 browseable을 yes로 선택하면 된다.

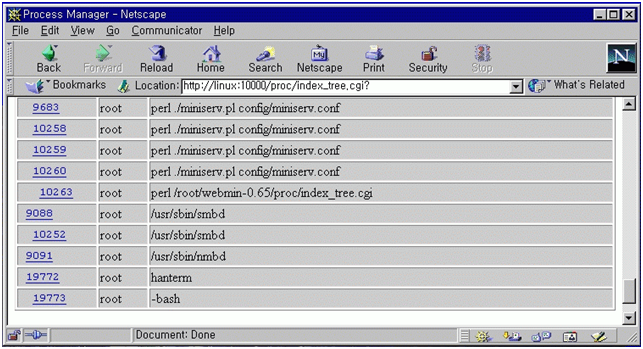

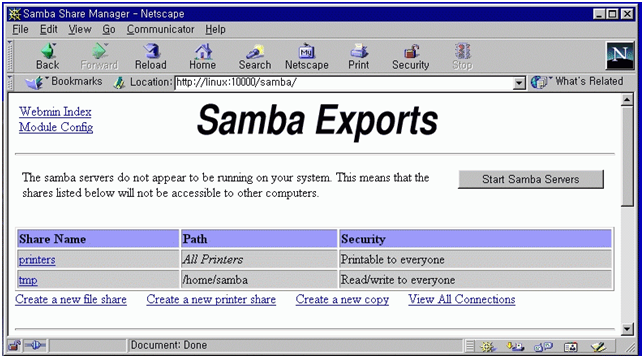

여기까지 오면서 각 화면에서 모두 save 버튼을 눌렀다면 이제 samba 서버를 다시 시작하는 일만 남았다. 만약 save 버튼을 빠뜨린 것이 있다면 제대로 작동을 하지 않을 것이다. 설정 내용은 그대로 남기 때문에 각 메뉴를 방문해 save를 다시 눌러 주면 된다. 참고로 여기까지 한 일은 /etc/smb.conf 파일에 저장되어 있다. 4.10 webmin을 이용한 프로세스의 관리 유닉스는 데몬이라는 프로세스가 백그라운드로 돌면서 사용자의 요청에 반응한다. 마치 도스의 램상주 프로그램과 같은 일을 한다. samba는 데몬 모드로 돌고 있기 때문에 설정이 변경되었다면 다시 실행해야 한다. webmin초기 화면에서 running process를 선택하자. 많은 프로세스가 보일 것이다. 이 중에서 smbd와 nmbd라는 프로세스를 찾아 kill signal을 보내 죽인다. 그림 25에서 두 개의 smbd 프로세스는 9088과 10252 번호를 가지고 있고 nmbd는 9091 프로세스 번호를 가지고 있다.

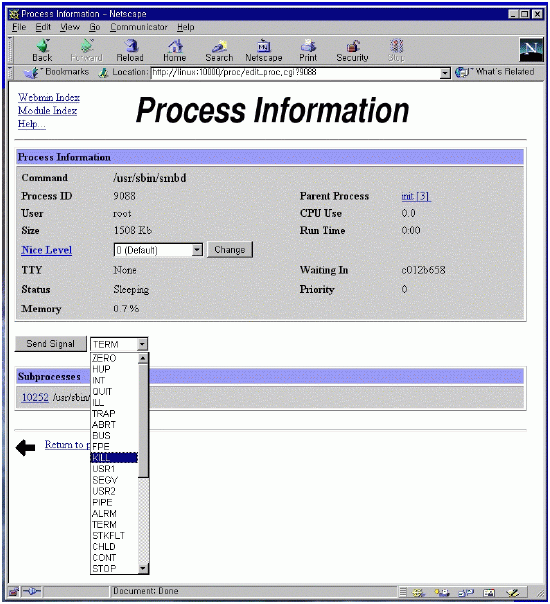

9088을 선택해서 들어가면 그림 26을 볼 수 있고 kill을 선택해서 send signal을 보낸다. subprocess인 10252도 선택해서 죽인다. nmbd도 마찬가지이다.

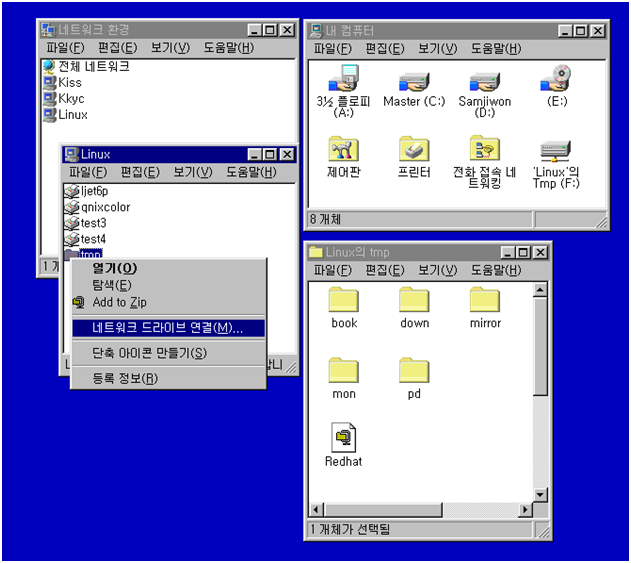

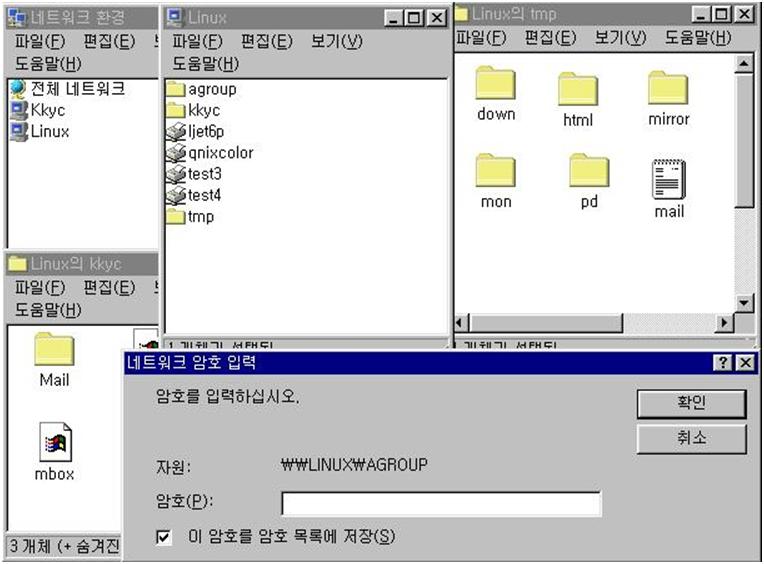

이렇게 한 후에 그림 17의 samba초기 설정 화면에 들어가면 그림 27과 같은 start samba servers 라는 버튼이 새로 생긴 것을 볼 수 있다. 이 버튼을 선택하면 새 설정으로 samba가 실행된다. 이제 그림 28과 같이 윈도우에서 리눅스가 보인다. 공유 디렉토리인 tmp를 통해서 모든 윈도우박스들은 안정적인 파일 서버를 무료로 얻게 되었다.

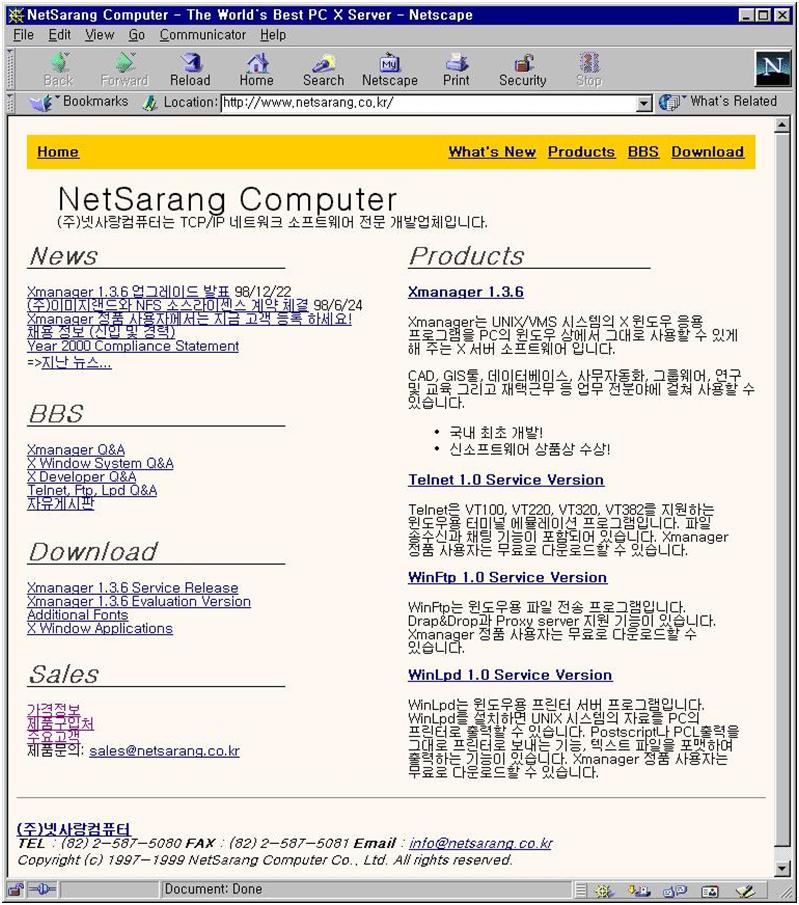

4.11 리눅스 블랙박스화를 위하여 리눅스는 서버이다. 리눅스가 가까운 시기에 윈도우를 밀어내는 등의 기적은 일어나지 않을 것이다. 리눅스가 지향하는 것은 서버 시장의 지배와 데스크탑 사용자의 10%를 획득하는 것이다. 영어가 모국어인 사람들은 엑스 윈도우에 대해서 큰 저항을 하지 않겠지만 한국에서는 전혀 그렇지 못하다. 그렇다고 한글화에 전념할 수는 없다. 리눅서가 집중해야 할 부분은 서버로서의 가능성이다. 내부는 사용자들이 알 필요 없도록 만드는 노력, 유닉스 명령행 방식까지 필요 없게 만드는 작업, 그래서 필요한 기능을 언제나 잘 수행하는 리눅스 블랙박스의 개발이 필요하다. 미래의 컴퓨터 환경이 마이크로소프트가 의도한 대로 끌려 가지는 않겠지만 윈도우의 편리함에서 아무 것도 배울 것이 없다고 생각해서도 안된다. 목적 중심의 리눅스 박스, 안정성, 웹방식의 제어의 편리함, 이 것이 한국적 상황에서 리눅스 개발이 나아가야할 방향이다. 4.12 이달의 숙제 webmin의 편리함에도 불구하고 보안상의 문제점이 많다. 만약 누군가가 webmin의 관리자 비밀번호를 알아냈다면 그 서버는 완전히 망가질 것이다. 웹상으로 실행 중인 프로세스를 죽일 수도 있고 http 서버의 설정을 망가뜨릴 수도 있기 때문이다. webmin을 리눅스 박스가 많이 채택한다고 하면 누군가가 포트 10000을 열어보고 비밀번호를 알아내려고 시도할 수도 있다. webmin이 tcp 포트 10000이 아닌 다른 포트를 사용하게 하려면 어떻게 하면 될까? 물론 리눅스로 로그인하지 않고 이 것을 바꾸어 보도록 하자. 5. 기업 환경을 위한 리눅스 블랙박스 만들기[5] 5.1 삼바 서버 만들기, 이보다 쉬울 순 없다. 이 달에는 지난호에서 간단히 사용법을 익힌 webmin을 이용해서 삼바 서버를 제대로 설정해 보기로 한다. 여태까지 잡지나 인터넷 문서에서 삼바 설정에 대해서 쓴 글은 많았지만 리눅서들도 이해하기 힘든 텍스트 설정파일 편집방법을 설명한 것이 대부분이었다. 설정 파일을 모두 파악한 사람은 설명을 하면서 신나겠지만 읽는 사람은 전혀 이해할 수 없다. 텍스트 설정 파일을 편집하는 것이 효율성이 있는 것은 사실이다. 열번 이하의 마우스 클릭으로 한 개의 설정을 바꿀 수 있을 때, 바꾸어야 하는 설정이 열 개 이하라면 마우스로 하는 것이 제일 편하다. 그러나 반복 작업이 10회 이상 넘어가면 마우스 클릭이 편하다고 할 수는 없다. 일이란 반복 할 수록 숙달되어야 하고 숙달 될 수록 작업 시간이 줄어들어야 하며 다시 단위 작업을 블랙박스화 시킬 수 있어야 한다. 그러나 마우스 클릭 방식은 이런 장점을 줄 수 없다. 물론 텍스트 설정 문서를 편집하는 것이 효율성만 있는 것은 아니며 분명한 단점들이 있다. 우선 이 방법은 설정간의 의존성을 잘 파악할 수 없다. 설정 문서 속에 줄마다 설명이 붙어 있고 메뉴얼 페이지가 존재하면 FAQ까지 잘 준비되어 있어도 초보자들에게는 전혀 알 수 없는 비밀문서에 불과하다. 또한 설정 변경은 왠만큼 시스템에 대해서 자신이 없으면 함부로 만질 수 없다. 설정 파일의 옵션이 의미하는 것을 제대로 파악하지 않은 상태에서는 한 개라도 함부로 고쳤다가 전체 시스템을 망칠 수도 있다. 더구나 계속 서비스 중인 시스템을 잘못 건드려 문제가 발생했지만 고치기 전 파일을 백업해 놓지 않아 원위치도 할 수 없을 때는 어떻한단 말인가? 리눅스의 설정 파일에 대한 자세한 설명이 아무리 많아도 그 것은 또하나의 비밀문서이며 윈도우 사용자들에게 전혀 도움이 되지 않는다. 그러므로 이런 설명은 일단 뒤로 미루고 마우스 클릭과, 쓸 수 있는 부분만 열려 있는 폼 형태의 웹문서를 이용해서만 리눅스를 제어하도록 하자. 언젠가 웹문서가 의미하는 것을 이해하고 텍스트로 된 설정 문서를 읽어도 이해가 될 때 본격적으로 vi를 기동해도 늦지 않다. 초보딱지를 뗀 리눅서들이 잊어 먹는 것이 바로 초보 때 어려워 했던 기억이다. 일단 리눅스를 파악하고 나면 윈도우 사용자를 무시하기만 할 뿐 이들을 이해하려 하지 않는다. 그러나 리눅스가 전파되기를 원한다면 리눅서가 내려가야 한다. 내려가는 것은 쉬워도 올라오기는 어렵다. 마호멧이 말하기를 "산이 내게 올 필요는 없다. 내가 다가가면 그만 아닌가?". (글쓴이 주: 이 마지막 패러그래프 쓰려고 삼십분을 소모했음. 다시 읽다 보니까 짤릴 위험이 많은 부분임. 그러나 가능하면 살려 주기 바람. 그래야 글이 폼 나니깐 ) 5.2 숙제 풀이 webmin의 편리함에도 불구하고 보안상의 문제점이 많다. 만약 누군가가 webmin의 관리자 비밀번호를 알아냈다면 그 서버는 완전히 망가질 것이다. webmin은 상당히 쓸만한 관리툴이므로 앞으로 많이 전파될 것이다. TCP/IP는 포트를 사용하기 때문에 리눅스 박스에 webmin이 많이 쓰이면 아무 IP로나 포트 10000을 열어보고 비밀번호를 알아내려는 시도를 하게 될 수 있다. 일단 비밀번호를 알아 내면 그 시스템은 크래거의 손안에 들어가는 것이다. 편리함은 위험을 동반한다. 그러므로 webmin이 tcp 포트 10000이 아닌 다른 포트를 사용하게 하게 만들자.